Un presunto grupo de ciberespionaje con vínculos con China ha sido atribuido a ataques dirigidos contra grandes proveedores de servicios de TI entre empresas en el sur de Europa como parte de una campaña denominada Operación Digital Eye .

Las intrusiones tuvieron lugar desde finales de junio hasta mediados de julio de 2024, dijeron las empresas de ciberseguridad SentinelOne SentinelLabs y Tinexta Cyber ??en un informe conjunto, agregando que las actividades fueron detectadas y neutralizadas antes de que pudieran progresar a la fase de exfiltración de datos.

"Las intrusiones podrían haber permitido a los adversarios establecer puntos de apoyo estratégicos y comprometer entidades posteriores", dijeron los investigadores de seguridad Aleksandar Milenkoski y Luigi Martire .

"Los actores de amenazas abusaron de Visual Studio Code y la infraestructura de Microsoft Azure para fines C2 [comando y control], intentando evadir la detección haciendo que las actividades maliciosas parecieran legítimas".

Actualmente no se sabe qué grupo de piratas informáticos vinculado a China está detrás de los ataques, un aspecto complicado por el amplio conjunto de herramientas e infraestructura compartida entre actores de amenazas alineados con la nación del este asiático.

Un elemento central de la Operación Digital Eye es la utilización de túneles remotos de Microsoft Visual Studio Code para C2, una característica legítima que permite el acceso remoto a puntos finales, otorgando a los atacantes la capacidad de ejecutar comandos arbitrarios y manipular archivos.

Parte de la razón por la que los piratas informáticos respaldados por el gobierno utilizan esa infraestructura de nube pública es para que su actividad se mezcle con el tráfico típico que detectan los defensores de la red. Además, dichas actividades emplean archivos ejecutables legítimos que no están bloqueados por los controles de aplicaciones y las reglas del firewall.

Las cadenas de ataque observadas por las empresas implican el uso de inyección SQL como vector de acceso inicial para vulnerar aplicaciones y servidores de bases de datos conectados a Internet. La inyección de código se lleva a cabo mediante una herramienta legítima de pruebas de penetración llamada SQLmap que automatiza el proceso de detección y explotación de fallas de inyección SQL.

Un ataque exitoso es seguido por la implementación de un shell web basado en PHP llamado PHPsert que permite a los actores de la amenaza mantener un punto de apoyo y establecer un acceso remoto persistente. Los pasos posteriores incluyen el reconocimiento, la recolección de credenciales y el movimiento lateral a otros sistemas en la red mediante el Protocolo de escritorio remoto (RDP) y técnicas de transferencia de hash.

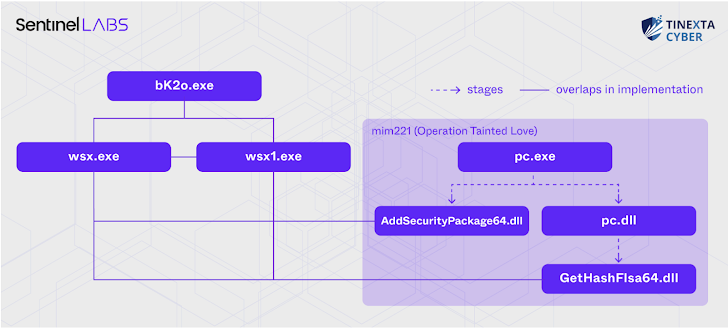

"Para los ataques pass-the-hash, utilizaron una versión modificada y personalizada de Mimikatz", dijeron los investigadores. La herramienta "permite la ejecución de procesos dentro del contexto de seguridad de un usuario aprovechando un hash de contraseña NTLM comprometido, evitando la necesidad de la contraseña real del usuario".

Las superposiciones sustanciales en el código fuente sugieren que la herramienta a medida proviene de la misma fuente que las observadas exclusivamente en presuntas actividades de ciberespionaje chino, como Operation Soft Cell y Operation Tainted Love. Estas modificaciones personalizadas de Mimikatz, que también incluyen certificados de firma de código compartidos y el uso de mensajes de error personalizados únicos o técnicas de ofuscación, se han denominado colectivamente mimCN.

"La evolución a largo plazo y el control de versiones de las muestras de mimCN, junto con características notables como las instrucciones dejadas para un equipo separado de operadores, sugieren la participación de un proveedor compartido o intendente digital responsable del mantenimiento activo y el suministro de herramientas", señalaron los investigadores.

"Esta función dentro del ecosistema APT chino, corroborada por la filtración de I-Soon , probablemente juega un papel clave a la hora de facilitar las operaciones de espionaje cibernético con China".

También es de destacar la dependencia de SSH y túneles remotos de Visual Studio Code para la ejecución remota de comandos, y los atacantes utilizan cuentas de GitHub para autenticarse y conectarse al túnel para acceder al punto final comprometido a través de la versión basada en navegador de Visual Studio Code ("vscode[.]dev").

Dicho esto, no se sabe si los actores de la amenaza utilizaron cuentas de GitHub recientemente registradas o ya comprometidas para autenticarse en los túneles.

Además de mimCN, algunos de los otros aspectos que apuntan a China son la presencia de comentarios en chino simplificado en PHPsert, el uso de infraestructura proporcionada por el proveedor de servicios de alojamiento rumano M247 y el uso de Visual Studio Code como puerta trasera, el último de los cuales ha sido atribuido al actor Mustang Panda.

Además, la investigación encontró que los operadores estaban activos principalmente en las redes de las organizaciones atacadas durante el horario laboral típico en China, principalmente entre las 9 am y las 9 pm CST.

"La campaña subraya la naturaleza estratégica de esta amenaza, ya que atacar a organizaciones que proporcionan datos, infraestructura y soluciones de ciberseguridad a otras industrias les da a los atacantes un punto de apoyo en la cadena de suministro digital, lo que les permite extender su alcance a entidades posteriores", dijeron los investigadores.

"El uso indebido de los túneles remotos de Visual Studio Code en esta campaña ilustra cómo los grupos APT chinos suelen recurrir a métodos prácticos y orientados a la búsqueda de soluciones para evadir la detección. Al aprovechar una herramienta de desarrollo y una infraestructura de confianza, los actores de la amenaza pretendían disfrazar sus actividades maliciosas como legítimas".

Fuente: thehackernews