Investigadores en ciberseguridad han descubierto una nueva campaña de phishing llevada a cabo por el grupo de hackers vinculado a Corea del Norte llamado ScarCruft (también conocido como APT37) para distribuir un malware conocido como RokRAT.

La actividad ha sido bautizada con el nombre en clave "Operación HanKook Phantom" por Seqrite Labs, que afirma que los ataques parecen estar dirigidos a personas relacionadas con la Asociación Nacional de Investigación de Inteligencia, entre las que se incluyen figuras académicas, antiguos funcionarios gubernamentales e investigadores.

"Es probable que los atacantes tengan como objetivo robar información confidencial, establecer persistencia o llevar a cabo actividades de espionaje", afirmó el investigador de seguridad Dixit Panchal en un informe publicado la semana pasada.

El punto de partida de la cadena de ataques es un correo electrónico de spear phishing que contiene un señuelo para el «Boletín de la Sociedad Nacional de Investigación de Inteligencia, número 52», un boletín periódico publicado por un grupo de investigación surcoreano centrado en cuestiones de inteligencia nacional, relaciones laborales, seguridad y energía.

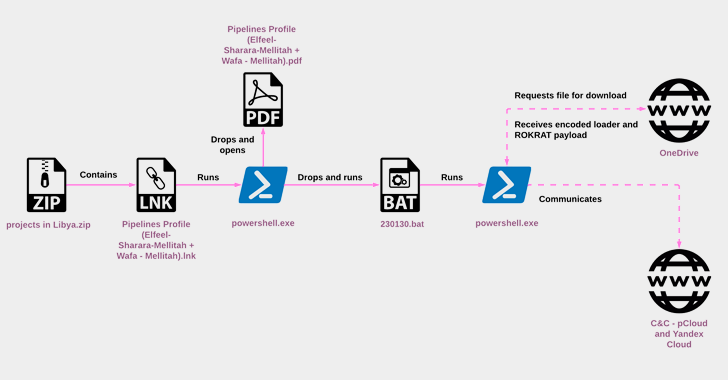

El mensaje digital contiene un archivo ZIP adjunto que contiene un acceso directo de Windows (LNK) que se hace pasar por un documento PDF y que, al abrirse, inicia el boletín informativo como señuelo mientras descarga RokRAT en el host infectado.

RokRAT es un malware conocido asociado con APT37, una herramienta capaz de recopilar información del sistema, ejecutar comandos arbitrarios, enumerar el sistema de archivos, capturar capturas de pantalla y descargar cargas útiles adicionales. Los datos recopilados se filtran a través de Dropbox, Google Cloud, pCloud y Yandex Cloud.

Seqrite afirmó haber detectado una segunda campaña en la que el archivo LNK sirve como conducto para un script de PowerShell que, además de soltar un documento de Microsoft Word como señuelo, ejecuta un script por lotes de Windows ofuscado que se encarga de desplegar un dropper. A continuación, el binario ejecuta una carga útil de siguiente fase para robar datos confidenciales del host comprometido, al tiempo que oculta el tráfico de red como una carga de archivos de Chrome.

El documento señuelo utilizado en este caso es una declaración emitida por Kim Yo Jong, subdirectora del Departamento de Publicidad e Información del Partido de los Trabajadores de Corea, con fecha del 28 de julio, en la que rechaza los esfuerzos de Seúl por la reconciliación.

"El análisis de esta campaña pone de relieve cómo APT37 (ScarCruft/InkySquid) sigue empleando ataques de spear-phishing altamente personalizados, aprovechando cargadores LNK maliciosos, la ejecución de PowerShell sin archivos y mecanismos de exfiltración encubiertos", afirmó Panchal.

"Los atacantes se dirigen específicamente a sectores gubernamentales, instituciones de investigación y académicos de Corea del Sur con el objetivo de recopilar información y realizar espionaje a largo plazo".

Esta novedad se produce después de que la empresa de ciberseguridad QiAnXin detallara los ataques perpetrados por el infame Lazarus Group (también conocido como QiAnXin) utilizando tácticas similares a las de ClickFix para engañar a los solicitantes de empleo y que descargaran una supuesta actualización relacionada con NVIDIA para solucionar problemas con la cámara o el micrófono al realizar una evaluación por vídeo. Los detalles de esta actividad fueron revelados previamente por Gen Digital a finales de julio de 2025.

El ataque ClickFix da lugar a la ejecución de un script de Visual Basic que conduce al despliegue de BeaverTail, un ladrón de JavaScript que también puede entregar una puerta trasera basada en Python denominada InvisibleFerret. Además, los ataques allanan el camino para una puerta trasera con capacidades de ejecución de comandos y lectura/escritura de archivos.

La revelación también se produce tras las nuevas sanciones impuestas por la Oficina de Control de Activos Extranjeros (OFAC) del Departamento del Tesoro de los Estados Unidos contra dos personas y dos entidades por su participación en el plan de trabajadores remotos de tecnología de la información (TI) de Corea del Norte para generar ingresos ilícitos para los programas de armas de destrucción masiva y misiles balísticos del régimen.

El Grupo Chollima, en un informe publicado la semana pasada, detalló su investigación sobre un grupo de trabajadores de TI afiliado a Moonstone Sleet, al que sigue como BABYLONGROUP, en relación con un juego blockchain play-to-earn (P2E) llamado DefiTankLand.

Se estima que Logan King, el supuesto director técnico de DefiTankLand, es en realidad un trabajador informático norcoreano, una hipótesis respaldada por el hecho de que la cuenta de GitHub de King ha sido utilizada como referencia por un desarrollador ucraniano independiente y desarrollador de cadenas de bloques llamado "Ivan Kovch".

"Muchos miembros habían trabajado anteriormente en un enorme proyecto de criptomonedas en nombre de una empresa sospechosa llamada ICICB (que creemos que es una tapadera), uno de los miembros no norcoreanos del grupo dirige el mercado chino de ciberdelincuencia FreeCity, y existe una interesante conexión entre DeTankZone y un antiguo trabajador de TI que anteriormente operaba desde Tanzania", afirmó el Grupo Chollima.

"Aunque el director ejecutivo de DefiTankLand, Nabil Amrani, ha trabajado anteriormente con Logan en otros proyectos de cadena de bloques, no creemos que sea responsable de ningún desarrollo. Todo esto significa que el juego «legítimo» detrás de DeTankZone de Moonstone Sleet fue desarrollado en realidad por trabajadores de TI de la RPDC, y que posteriormente fue recogido y utilizado por un grupo APT norcoreano".

Fuente: thehackernews