Se han detectado múltiples implementaciones de HTTP/2 susceptibles a una nueva técnica de ataque denominada MadeYouReset, que podría explotarse para llevar a cabo potentes ataques de denegación de servicio (DoS).

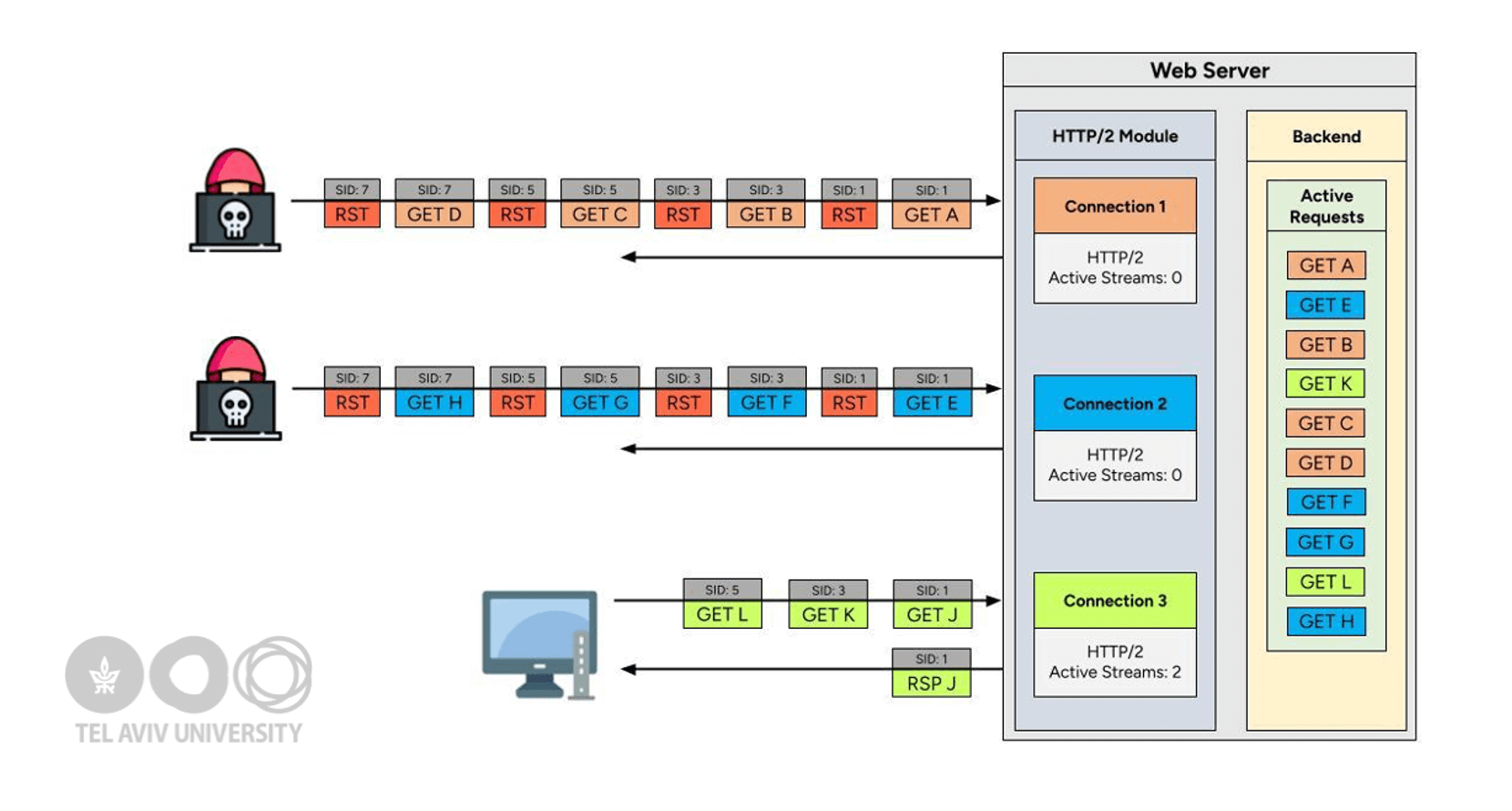

"MadeYouReset elude el límite típico impuesto por el servidor de 100 solicitudes HTTP/2 simultáneas por conexión TCP desde un cliente. Este límite tiene por objeto mitigar los ataques DoS restringiendo el número de solicitudes simultáneas que puede enviar un cliente", afirman los investigadores Gal Bar Nahum, Anat Bremler-Barr y Yaniv Harel.

"Con MadeYouReset, un atacante puede enviar miles de solicitudes, creando una condición de denegación de servicio para los usuarios legítimos y, en algunas implementaciones de proveedores, provocando fallos por falta de memoria".

A la vulnerabilidad se le ha asignado el identificador CVE genérico CVE-2025-8671, aunque el problema afecta a varios productos, entre ellos Apache Tomcat (CVE-2025-48989), F5 BIG-IP (CVE-2025-54500) y Netty (CVE-2025-55163).

MadeYouReset es la última vulnerabilidad en HTTP/2 después de Rapid Reset (CVE-2023-44487) y HTTP/2 CONTINUATION Flood, que puede ser potencialmente utilizada para lanzar ataques DoS a gran escala.

Al igual que los otros dos ataques aprovechan la trama RST_STREAM y las tramas CONTINUATION, respectivamente, en el protocolo HTTP/2 para llevar a cabo el ataque, MadeYouReset se basa en Rapid Reset y su mitigación, que limita el número de flujos que un cliente puede cancelar utilizando RST_STREAM.

En concreto, aprovecha el hecho de que la trama RST_STREAM se utiliza tanto para la cancelación iniciada por el cliente como para señalar errores de transmisión. Esto se consigue enviando tramas cuidadosamente diseñadas que provocan violaciones del protocolo de forma inesperada, lo que lleva al servidor a restablecer la transmisión mediante la emisión de una RST_STREAM.

"Para que MadeYouReset funcione, la transmisión debe comenzar con una solicitud válida que el servidor empiece a procesar, y luego provocar un error de transmisión para que el servidor emita RST_STREAM mientras el backend continúa calculando la respuesta", explicó Bar Nahum.

"Al crear determinados marcos de control no válidos o violar la secuencia del protocolo en el momento adecuado, podemos hacer que el servidor envíe RST_STREAM para una transmisión que ya contenía una solicitud válida".

Las seis primitivas que hacen que el servidor envíe tramas RST_STREAM incluyen:

- Trama WINDOW_UPDATE con un incremento de 0

- Trama PRIORITY cuya longitud no es 5 (la única longitud válida para ella)

- Trama PRIORITY que hace que un flujo dependa de sí mismo

- Trama WINDOW_UPDATE con un incremento que hace que la ventana supere 2^31 ? 1 (que es el tamaño de ventana máximo permitido)

- Trama HEADERS enviada después de que el cliente haya cerrado el flujo (mediante el indicador END_STREAM)

- Trama DATA enviada después de que el cliente haya cerrado el flujo (mediante el indicador END_STREAM)

Este ataque es notable, entre otras cosas, porque evita que el atacante tenga que enviar una trama RST_STREAM, lo que le permite eludir por completo las medidas de mitigación de Rapid Reset y, además, lograr el mismo impacto que estas.

En un aviso, el Centro de Coordinación CERT (CERT/CC) afirmó que MadeYouReset aprovecha una discrepancia causada por los reinicios de flujo entre las especificaciones HTTP/2 y las arquitecturas internas de muchos servidores web reales, lo que provoca el agotamiento de los recursos, algo que un atacante puede aprovechar para provocar un ataque DoS.

"El descubrimiento de vulnerabilidades de reinicio rápido provocadas por el servidor pone de relieve la creciente complejidad del abuso de los protocolos modernos", afirmó Imperva. "Dado que HTTP/2 sigue siendo la base de la infraestructura web, protegerlo contra ataques sutiles y conformes con las especificaciones, como MadeYouReset, es más importante que nunca".

Fuente: thehackernews