El actor de amenazas persistentes avanzadas (APT) conocido como Transparent Tribe ha sido observado atacando sistemas Linux tanto Windows como BOSS (Bharat Operating System Solutions) con archivos maliciosos de acceso directo al escritorio en ataques dirigidos a entidades gubernamentales indias.

"El acceso inicial se consigue a través de correos electrónicos de spear-phishing", afirma CYFIRMA. "Los entornos Linux BOSS son atacados a través de archivos de acceso directo .desktop que, una vez abiertos, descargan y ejecutan cargas maliciosas".

Transparent Tribe, también denominada APT36, se considera de origen pakistaní, y el grupo -junto con su subgrupo SideCopy- tiene un largo historial de irrupción en instituciones gubernamentales indias con una variedad de troyanos de acceso remoto (RAT).

La última plataforma doble demuestra la continua sofisticación del colectivo adversario, lo que le permite ampliar su huella de ataque y asegurar el acceso a entornos comprometidos.

Las cadenas de ataques comienzan con correos electrónicos de phishing con supuestas convocatorias de reuniones que, en realidad, no son más que archivos de acceso directo al escritorio de Linux con trampas explosivas («Meeting_Ltr_ID1543ops.pdf.desktop»). Estos archivos se hacen pasar por documentos PDF para engañar a los destinatarios y conseguir que los abran, lo que conduce a la ejecución de un script de shell.

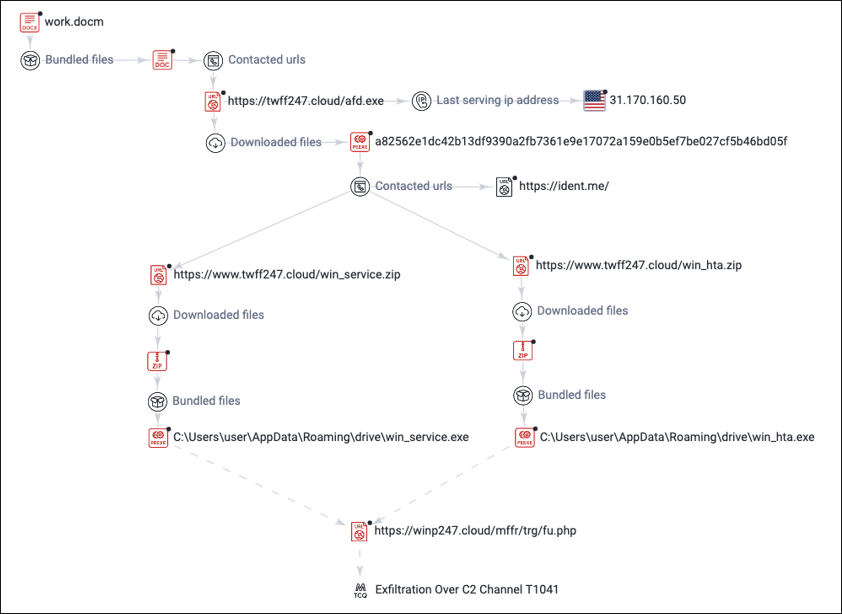

El script de shell sirve como dropper para obtener un archivo codificado hexadecimal de un servidor controlado por el atacante («securestore[.]cv») y guardarlo en el disco como un binario ELF, mientras que simultáneamente abre un PDF señuelo alojado en Google Drive iniciando Mozilla Firefox. El binario basado en Go, por su parte, establece contacto con un servidor de comando y control (C2) codificado, modgovindia[.]space:4000, para recibir comandos, obtener cargas útiles y filtrar datos.

El malware también establece la persistencia por medio de un cron job que ejecuta la carga útil principal automáticamente después de un reinicio del sistema o la terminación del proceso.

La empresa de ciberseguridad CloudSEK, que también informó de la actividad de forma independiente, dijo que el malware realiza un reconocimiento del sistema y está equipado para llevar a cabo una serie de comprobaciones falsas anti-depuración y anti-sandbox en un intento de despistar a los emuladores y analizadores estáticos.

Además, el análisis de la campaña realizado por Hunt.io ha revelado que los ataques están diseñados para desplegar una puerta trasera conocida de Transparent Tribe llamada Poseidon que permite la recopilación de datos, el acceso a largo plazo, la recolección de credenciales y, potencialmente, el movimiento lateral.

"La capacidad de APT36 para personalizar sus mecanismos de entrega en función del entorno operativo de la víctima aumenta así sus posibilidades de éxito, al tiempo que mantiene un acceso persistente a infraestructuras gubernamentales críticas y evade los controles de seguridad tradicionales", afirma CYFIRMA.

La revelación se produce semanas después de que se observara a los actores de Transparent Tribe dirigirse a organizaciones de defensa indias y entidades gubernamentales relacionadas utilizando dominios falsos con el objetivo final de robar credenciales y códigos de autenticación de dos factores (2FA). Se cree que los usuarios son redirigidos a estas URL a través de correos electrónicos de spear-phishing.

"Al introducir un ID de correo electrónico válido en la página de phishing inicial y hacer clic en el botón 'Siguiente', la víctima es redirigida a una segunda página que solicita al usuario que introduzca la contraseña de su cuenta de correo electrónico y el código de autenticación Kavach", dijo CYFIRMA.

Cabe señalar que el uso de Kavach, una solución 2FA utilizada por las agencias gubernamentales indias para mejorar la seguridad de las cuentas, es una táctica de probada eficacia adoptada por Transparent Tribe y SideCopy desde principios de 2022.

"El uso de dominios con errores tipográficos combinados con infraestructura alojada en servidores con sede en Pakistán es coherente con las tácticas, técnicas y procedimientos establecidos por el grupo", afirma la empresa.

Los hallazgos también siguen al descubrimiento de una campaña separada llevada a cabo por un APT del sur de Asia para atacar Bangladesh, Nepal, Pakistán, Sri Lanka y Turquía a través de correos electrónicos de spear-phishing que están diseñados para el robo de credenciales utilizando páginas similares alojadas en Netlify y Pages.dev.

"Estas campañas imitan la comunicación oficial para engañar a las víctimas y conseguir que introduzcan sus credenciales en páginas de inicio de sesión falsas", explicó Hunt.io a principios de este mes, atribuyéndolo a un grupo de piratas informáticos llamado SideWinder.

"Las páginas Zimbra y Secure Portal falsificadas se hacían pasar por servicios oficiales gubernamentales de correo electrónico, intercambio de archivos o carga de documentos, incitando a las víctimas a enviar credenciales a través de paneles de inicio de sesión falsos."

Fuente: thehackernews