Investigadores de ciberseguridad han descubierto que la directiva de grupo de Microsoft Active Directory diseñada para desactivar NT LAN Manager (NTLM) v1 puede ser eludida trivialmente mediante una configuración errónea.

"Una simple configuración errónea en las aplicaciones locales puede anular la directiva de grupo, anulando de hecho la directiva de grupo diseñada para detener las autenticaciones NTLMv1", afirma Dor Segal, investigador de Silverfort, en un informe compartido con The Hacker News.

NTLM sigue siendo un mecanismo muy utilizado, sobre todo en entornos Windows, para autenticar a los usuarios a través de una red. El protocolo heredado, aunque no se ha eliminado debido a los requisitos de compatibilidad con versiones anteriores, ha quedado obsoleto a partir de mediados de 2024.

A finales del año pasado, Microsoft retiró oficialmente NTLMv1 a partir de Windows 11, versión 24H2, y Windows Server 2025. Aunque NTLMv2 introduce nuevas mitigaciones para dificultar los ataques de retransmisión, la tecnología se ha visto asediada por varias debilidades de seguridad que han sido explotadas activamente por actores de amenazas para acceder a datos confidenciales.

Al explotar estos fallos, la idea es coaccionar a una víctima para que se autentique en un endpoint arbitrario, o retransmitir la información de autenticación contra un objetivo susceptible y realizar acciones maliciosas en nombre de la víctima.

"El mecanismo de directiva de grupo es la solución de Microsoft para desactivar NTLMv1 en toda la red", explicó Segal. "La clave de registro LMCompatibilityLevel impide que los Controladores de Dominio evalúen los mensajes NTLMv1 y devuelve un error de contraseña incorrecta (0xC000006A) al autenticarse con NTLMv1".

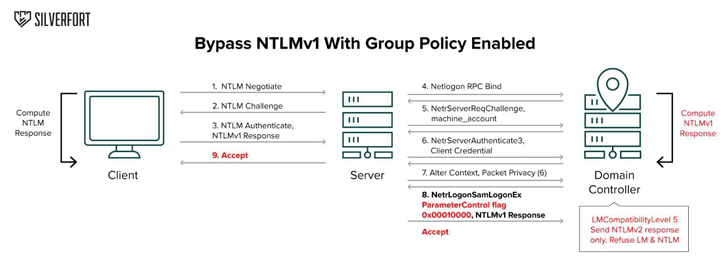

Sin embargo, la investigación de Silverfort descubrió que es posible eludir la directiva de grupo y seguir utilizando la autenticación NTLMv1 aprovechando una configuración del protocolo remoto Netlogon (MS-NRPC).

En concreto, aprovecha una estructura de datos llamada NETLOGON_LOGON_IDENTITY_INFO, que contiene un campo llamado ParameterControl que, a su vez, tiene una configuración para "Permitir autenticación NTLMv1 (MS-NLMP) cuando sólo se permite NTLMv2 (NTLM)".

"Esta investigación muestra que las aplicaciones on-prem pueden configurarse para permitir NTLMv1, anulando el nivel más alto de autenticación de Group Policy LAN Manager establecido en Active Directory", dijo Segal.

"Es decir, las organizaciones creen que están haciendo lo correcto al establecer esta directiva de grupo, pero aun así la aplicación mal configurada se la salta".

Para mitigar el riesgo que plantea NTLMv1, es esencial habilitar registros de auditoría para todas las autenticaciones NTLM en el dominio y estar atentos a las aplicaciones vulnerables que solicitan a los clientes que utilicen mensajes NTLMv1. También se recomienda a las organizaciones que mantengan sus sistemas actualizados.

Los últimos hallazgos siguen a un informe del investigador de seguridad Haifei Li sobre un "comportamiento de zero-day" en artefactos PDF descubiertos en la naturaleza que podrían filtrar información local net-NTLM cuando se abren con Adobe Reader o Foxit PDF Reader bajo ciertas condiciones. Foxit Software ha solucionado el problema con la versión 2024.4 para Windows.

La revelación también se produce cuando el investigador de HN Security Alessandro Iandoli detalló cómo varias funciones de seguridad de Windows 11 (anteriores a la versión 24H2) podían eludirse para lograr la ejecución arbitraria de código en el nivel del núcleo.

Fuente: thehackernews