El código de explotación de prueba de concepto se lanzará a finales de esta semana para una vulnerabilidad crítica que permite la ejecución remota de código (RCE) sin autenticación en varios productos de VMware.

Rastreada como CVE-2022-47966, esta falla de seguridad de RCE previa a la autenticación se debe al uso de una dependencia de terceros obsoleta y vulnerable, Apache Santuario.

La explotación exitosa permite a los actores de amenazas no autenticados ejecutar código arbitrario en los servidores de ManageEngine si el inicio de sesión único (SSO) basado en SAML está o estuvo habilitado al menos una vez antes del ataque.

La lista de software vulnerable incluye casi todos los productos de ManageEngine. Aún así, afortunadamente, Zoho ya los parcheó en oleadas a partir del 27 de octubre de 2022, al actualizar el módulo de terceros a una versión más reciente.

El viernes, los investigadores de seguridad del Equipo de ataque de Horizon3 advirtieron a los administradores que crearon un exploit de prueba de concepto (PoC) para CVE-2022-47966.

«La vulnerabilidad es fácil de explotar y es una buena candidata para que los atacantes ?rocíen y recen? a través de Internet. Esta vulnerabilidad permite la ejecución remota de código como NT AUTHORITY\SYSTEM, esencialmente dando al atacante un control completo sobre el sistema», dijo el investigador de vulnerabilidades de Horizon3. James Horseman dijo .

«Si un usuario determina que se ha visto comprometido, se requiere una investigación adicional para determinar cualquier daño que haya hecho un atacante. Una vez que un atacante tiene acceso de nivel de SISTEMA al punto final, es probable que los atacantes comiencen a descargar credenciales a través de LSASS o aprovechen las herramientas públicas existentes para acceder Credenciales de aplicaciones almacenadas para realizar movimientos laterales».

Aunque todavía tienen que publicar los detalles técnicos y solo los indicadores compartidos de compromiso (IOC) que los defensores pueden usar para determinar si sus sistemas se han visto comprometidos, Horizon3 planea lanzar su PoC exploit más adelante esta semana.

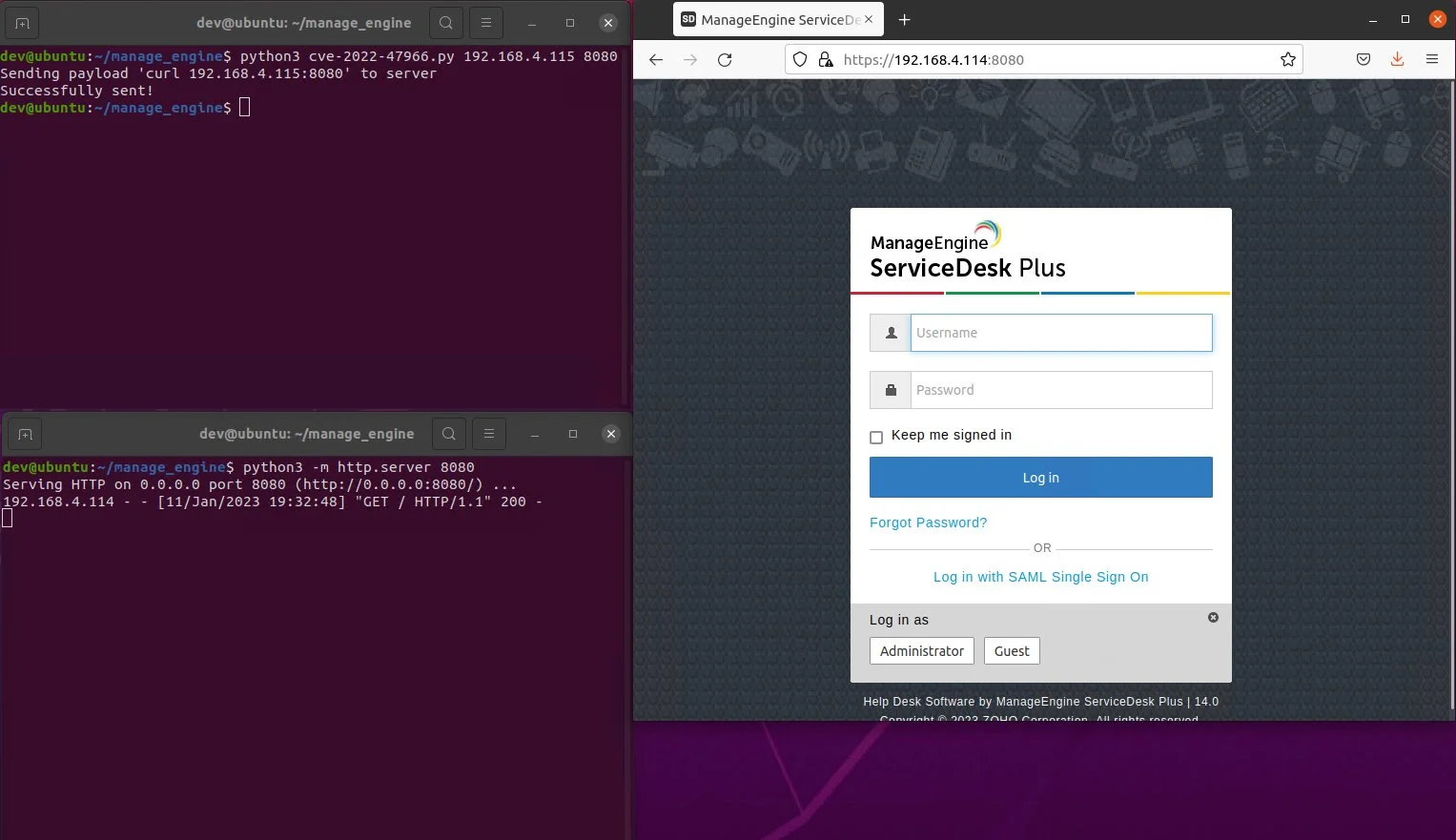

Los investigadores de Horizon3 también han compartido la siguiente captura de pantalla que muestra su exploit en acción contra una instancia vulnerable de ManageEngine ServiceDesk Plus.

Más información: https://blog.underc0de.org/investigadores-lanzaran-poc-exploit-para-error-critico-de-zoho-rce/