Ivanti ha advertido hoy de otras dos vulnerabilidades que afectan a las pasarelas Connect Secure, Policy Secure y ZTA, una de ellas un fallo zero-day que ya está siendo explotado activamente.

El fallo zero-day (CVE-2024-21893) es una vulnerabilidad de falsificación de peticiones del lado del servidor en el componente SAML de las pasarelas que permite a los atacantes eludir la autenticación y acceder a recursos restringidos en dispositivos vulnerables.

Un segundo fallo (CVE-2024-21888) en el componente web de las pasarelas permite a los agresores escalar privilegios hasta los de administrador.

"Como parte de nuestra investigación en curso sobre las vulnerabilidades comunicadas el 10 de enero en las pasarelas Ivanti Connect Secure, Ivanti Policy Secure y ZTA, hemos descubierto nuevas vulnerabilidades. Estas vulnerabilidades afectan a todas las versiones soportadas - Versión 9.x y 22.x", dijo hoy la compañía.

"No tenemos constancia de que ningún cliente se haya visto afectado por CVE-2024-21888 en este momento. Sólo tenemos conocimiento de un pequeño número de clientes que han sido impactados por CVE-2024-21893 en este momento."

"Es fundamental que tome medidas de inmediato para asegurarse de que está completamente protegido", advirtió Ivanti.

Ivanti ha publicado parches de seguridad para solucionar ambos fallos para algunas versiones afectadas de ZTA y Connect Secure, y proporciona instrucciones de mitigación para los dispositivos que aún esperan un parche.

Parches para dos zero-days activamente explotados

La empresa también ha publicado hoy parches para otros dos zero-days revelados a principios de enero -un bypass de autenticación (CVE-2023-46805) y una inyección de comandos (CVE-2024-21887)- que se han encadenado en ataques generalizados para desplegar malware en ICS, IPS y pasarelas ZTA vulnerables desde el 11 de enero.

Ivanti también ha publicado medidas de mitigación para bloquear los intentos de ataque e instrucciones de recuperación diseñadas para ayudar a restaurar los dispositivos comprometidos y ponerlos de nuevo en línea.

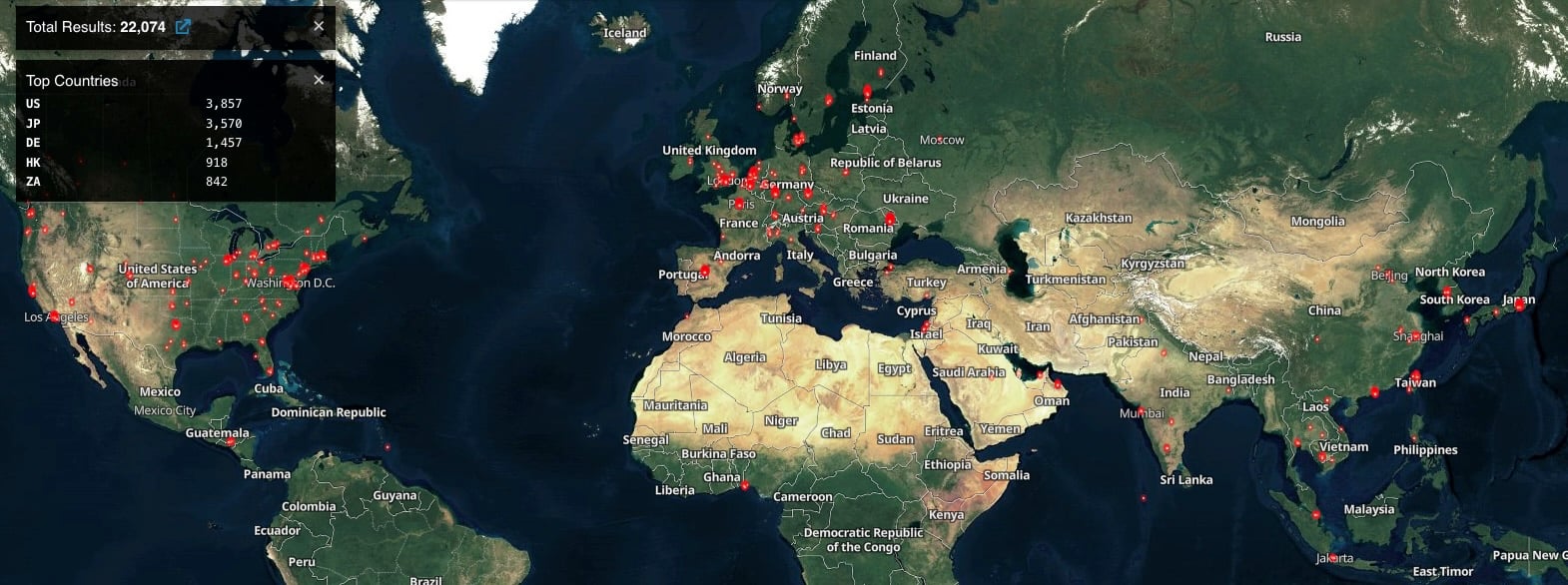

La plataforma de monitorización de amenazas Shadowserver rastrea actualmente más de 24.700 pasarelas ICS VPN expuestas a Internet, más de 7.200 en Estados Unidos (Shodan también ve más de 22.000 Ivanti ICS VPN expuestas en línea).

Shadowserver también realiza un seguimiento diario de las instancias VPN Ivanti comprometidas en todo el mundo, con más de 460 dispositivos comprometidos descubiertos sólo el 30 de enero.

Dispositivos Ivanti expuestos a Internet (Shodan)

CISA también emitió la primera directiva de emergencia de 2024 (ED 24-01), ordenando a las agencias federales mitigar inmediatamente los fallos zero-days CVE-2023-46805 y CVE-2024-21887 Ivanti en respuesta a la explotación masiva por parte de múltiples actores de amenazas.

Cuando se encadenan, los dos zero-days permiten a los atacantes moverse lateralmente dentro de las redes de las víctimas, robar datos y establecer acceso persistente desplegando puertas traseras.

La lista de víctimas descubiertas hasta ahora incluye organizaciones gubernamentales y militares de todo el mundo, empresas nacionales de telecomunicaciones y contratistas de defensa, así como organizaciones bancarias, financieras y contables y empresas aeroespaciales, de aviación y tecnológicas.

Todas ellas varían significativamente en tamaño, desde pequeñas empresas hasta algunos de los mayores conglomerados multinacionales, incluidas varias empresas de Fortune 500 de diversos sectores industriales.

Mandiant encontró cinco cepas de malware personalizadas desplegadas en estos extensos ataques que ayudan a los actores de la amenaza a robar credenciales, desplegar webshells y soltar cargas maliciosas adicionales.

Volexity y GreyNoise también han observado que los atacantes despliegan mineros de criptomoneda XMRig y cargas útiles de malware basadas en Rust en los sistemas comprometidos de algunas víctimas.

Fuente: bleepingcomputer.