Ivanti ha instado hoy a sus clientes a parchear una vulnerabilidad crítica de elusión de autenticación que afecta a los dispositivos Virtual Traffic Manager (vTM) y que puede permitir a los atacantes crear cuentas de administrador falsas.

Ivanti vTM es un controlador de entrega de aplicaciones (ADC) basado en software que proporciona gestión de tráfico centrada en aplicaciones y equilibrio de carga para alojar servicios críticos de negocio.

Rastreada como CVE-2024-7593, esta vulnerabilidad de omisión de autenticación se debe a una implementación incorrecta de un algoritmo de autenticación que permite a atacantes remotos no autenticados omitir la autenticación en paneles de administración vTM expuestos a Internet.

"Ivanti ha publicado actualizaciones para Ivanti Virtual Traffic Manager (vTM) que solucionan una vulnerabilidad crítica. Una explotación exitosa podría conducir a la evasión de la autenticación y la creación de un usuario administrador", advirtió la compańía el martes.

"No tenemos conocimiento de ningún cliente que haya sido explotado por esta vulnerabilidad en el momento de la divulgación. Sin embargo, una prueba de concepto está disponible públicamente, e instamos a los clientes a actualizar a la última versión parcheada. "

Ivanti aconseja a los administradores que restrinjan el acceso a la interfaz de gestión vTM vinculándola a una red interna o a una dirección IP privada para reducir la superficie de ataque y bloquear posibles intentos de explotación.

Para limitar el acceso del administrador a la interfaz de gestión a través de la red privada/corporativa, los administradores tienen que:

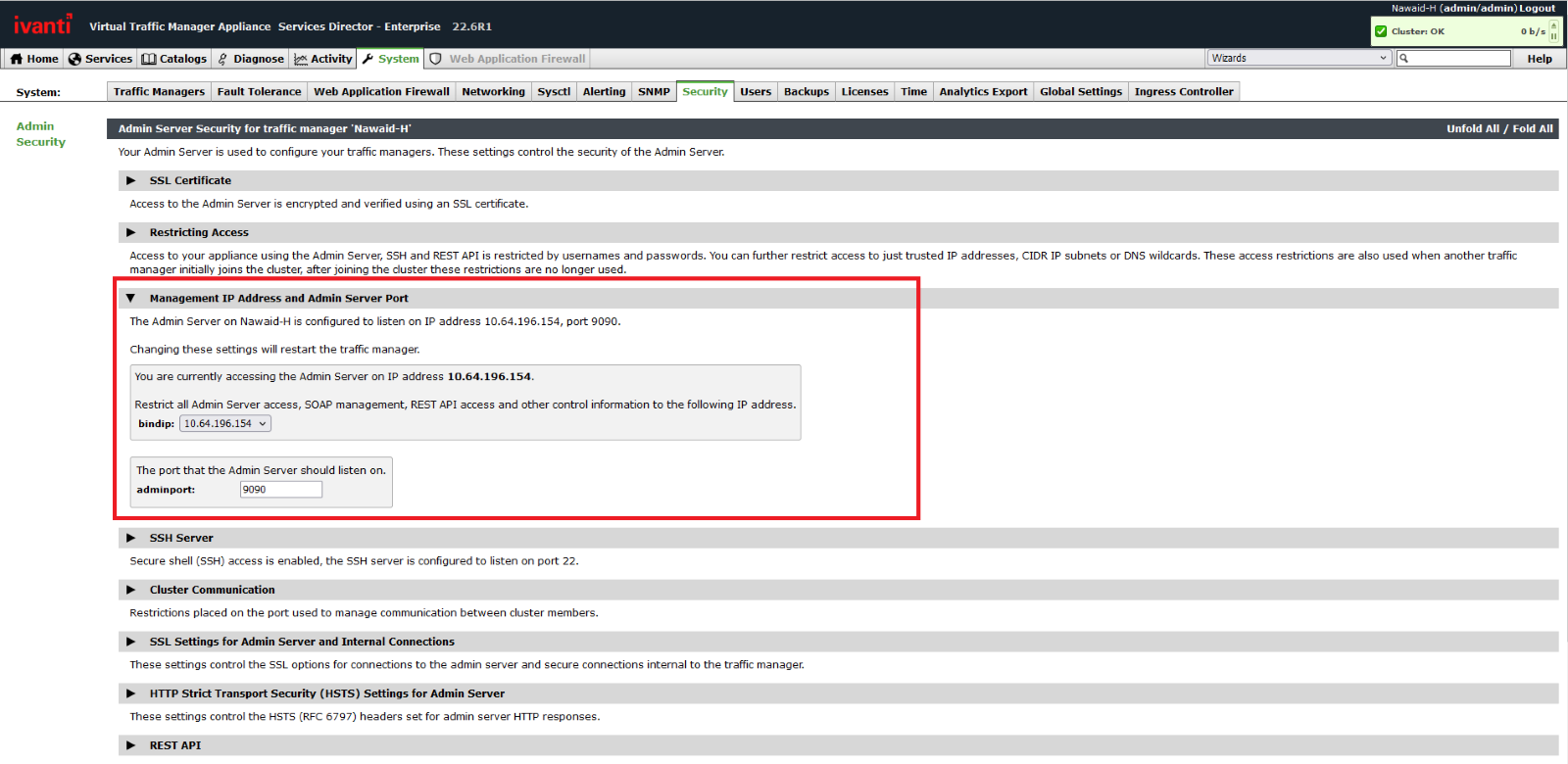

- Ir a Sistema > Seguridad y, a continuación, hacer clic en el menú desplegable de la sección Dirección IP de gestión y Puerto del servidor de administración de la página.

- En el menú desplegable "bindip", seleccione la dirección IP de la interfaz de gestión o utilice el ajuste situado directamente encima del ajuste "bindip" para restringir el acceso a direcciones IP de confianza, limitando aún más quién puede acceder a la interfaz.

Limitar el acceso de los administradores a la interfaz de gestión (Ivanti)

El fallo de seguridad se ha corregido en Ivanti vTM 22.2R1 y 22.7R2, y en las próximas semanas se publicarán parches para el resto de versiones compatibles.

Ivanti dice que no tiene evidencia de que la desviación de autenticación CVE-2024-7593 haya sido explotada en ataques, pero aconseja a los administradores que comprueben la salida de los registros de auditoría para los nuevos usuarios de administración "user1" o "user2" ańadidos a través de la interfaz gráfica de usuario o utilizando el código de explotación disponible públicamente.

Hoy, Ivanti también ha advertido a los administradores que parcheen inmediatamente una vulnerabilidad de divulgación de información (CVE-2024-7569) en Ivanti ITSM on-prem y Neurons para ITSM versiones 2023.4 y anteriores. Esta vulnerabilidad puede permitir a atacantes no autenticados obtener el secreto del cliente OIDC a través de la información de depuración.

En febrero, la empresa parcheó otro fallo de omisión de autenticación (CVE-2024-22024) que afectaba a las pasarelas Ivanti Connect Secure, Policy Secure y ZTA, e instó a los administradores a proteger inmediatamente los dispositivos vulnerables.

Los dispositivos VPN de Ivanti llevan siendo atacados desde diciembre de 2023 mediante exploits que encadenan los fallos de omisión de autenticación CVE-2023-46805 y de inyección de comandos CVE-2024-21887 como zero days.

La compańía también advirtió de un tercer día cero (un fallo de falsificación de petición del lado del servidor rastreado como CVE-2024-21893) bajo explotación masiva en febrero, permitiendo a los actores de amenazas saltarse la autenticación en ICS, IPS y pasarelas ZTA sin parchear.

Fuente: bleepingcomputer