Un conjunto de 21 vulnerabilidades recién descubiertas afectan a los routers OT/IoT de Sierra y amenazan las infraestructuras críticas con la ejecución remota de código, el acceso no autorizado, el cross-site scripting, la evasión de autenticación y los ataques de denegación de servicio.

Los fallos descubiertos por Forescout Vedere Labs afectan a los routers celulares AirLink de Sierra Wireless y a componentes de código abierto como TinyXML y OpenNDS (open Network Demarcation Service).

Los routers AirLink son muy apreciados en el campo de las aplicaciones industriales y de misión crítica debido a su conectividad 3G/4G/5G y WiFi de alto rendimiento y multired.

Varios modelos se utilizan en escenarios complejos como WiFi para pasajeros en sistemas de tránsito, conectividad de vehículos para servicios de emergencia, conectividad gigabit de largo alcance para operaciones sobre el terreno y otras tareas de rendimiento intensivo.

Forescout afirma que los routers Sierra se encuentran en sistemas gubernamentales, servicios de emergencia, energía, transporte, instalaciones de agua y aguas residuales, unidades de fabricación y organizaciones sanitarias.

Fallos e impacto

Los investigadores de Forescout descubrieron 21 nuevas vulnerabilidades en los routers celulares Sierra AirLink y en los componentes TinyXML y OpenNDS, que también forman parte de otros productos.

Sólo uno de los problemas de seguridad ha sido calificado de crítico, ocho de ellos recibieron una puntuación de gravedad alta y una docena presentan un riesgo medio.

A continuación se resumen las vulnerabilidades más destacadas:

- CVE-2023-41101 (Ejecución remota de código en OpenNDS - puntuación de gravedad crítica de 9,6)

- CVE-2023-38316 (Ejecución remota de código en OpenNDS - puntuación de gravedad alta de 8,8)

- CVE-2023-40463 (Acceso no autorizado en ALEOS - puntuación de gravedad alta de 8,1)

- CVE-2023-40464 (Acceso no autorizado en ALEOS - puntuación de gravedad alta de 8,1)

- CVE-2023-40461 (Cross Site Scripting en ACEmanager - puntuación de gravedad alta de 8.1)

- CVE-2023-40458 (Denegación de servicio en ACEmanager - puntuación de gravedad alta de 7,5)

- CVE-2023-40459 (Denegación de servicio en ACEmanager - puntuación de gravedad alta de 7,5)

- CVE-2023-40462 (Denegación de servicio en ACEmanager relacionada con TinyXML - puntuación de gravedad alta de 7,5)

- CVE-2023-40460 (Cross Site Scripting en ACEmanager - puntuación de gravedad alta de 7.1)

Para al menos cinco de los fallos mencionados, los atacantes no necesitan autenticación para explotarlos. Para varios otros que afectan a OpenNDS, es probable que la autenticación no sea necesaria, ya que los escenarios de ataque comunes implican clientes que intentan conectarse a una red o servicio.

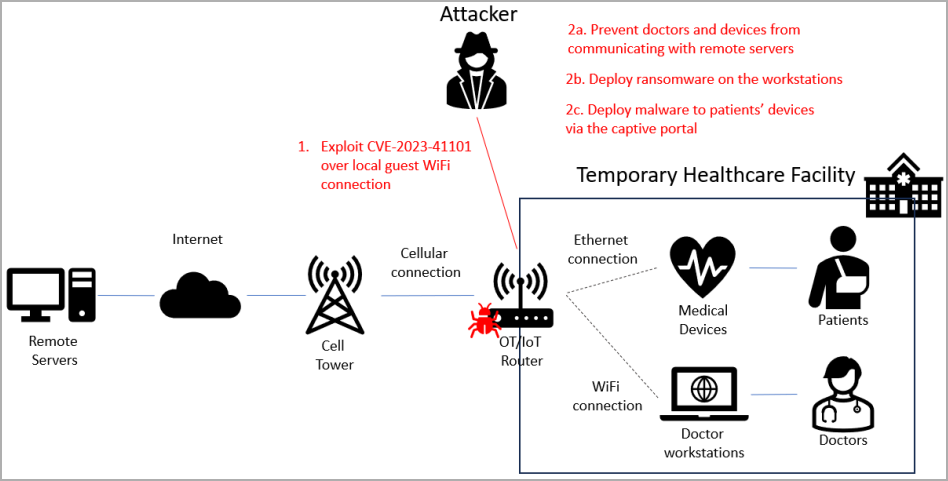

Escenario de ataque a un profesional de antención médica (Forescout)

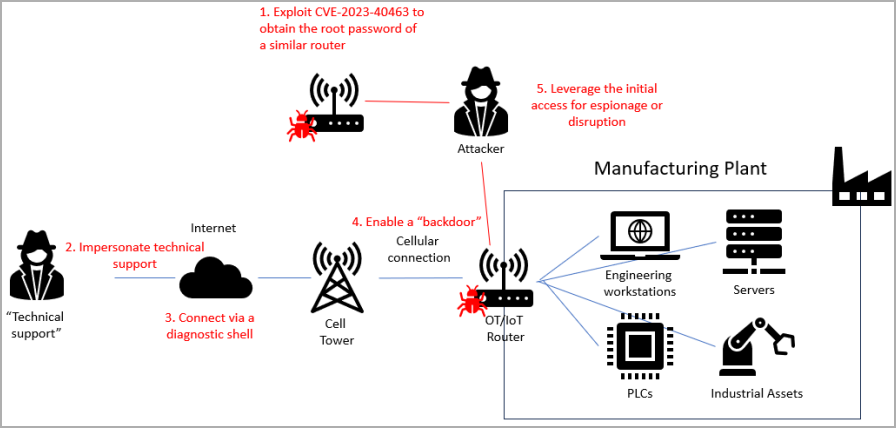

Según los investigadores, un atacante podría explotar algunas de las vulnerabilidades "para tomar el control total de un router OT/IoT en infraestructuras críticas." El compromiso podría conducir a la interrupción de la red, permitir el espionaje, o moverse lateralmente a activos más importantes, y el despliegue de malware.

"Aparte de los atacantes humanos, estas vulnerabilidades también pueden ser utilizadas por botnets para la propagación automática, la comunicación con servidores de mando y control, así como para realizar ataques DoS", explican los investigadores.

Escenario de ataque a un entorno industrial (Forescout)

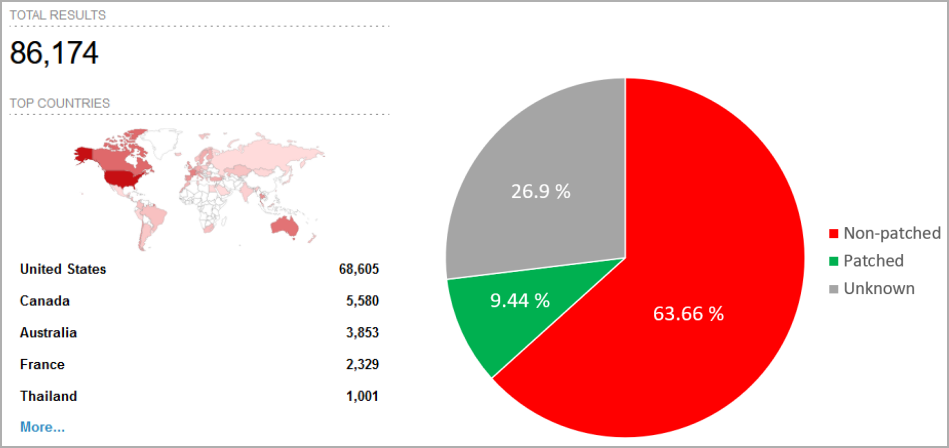

Tras realizar una exploración en el motor de búsqueda Shodan de dispositivos conectados a Internet, los investigadores de Forescout descubrieron más de 86.000 routers AirLink expuestos en línea en organizaciones críticas dedicadas a la distribución de energía, el seguimiento de vehículos, la gestión de residuos y los servicios nacionales de salud.

Alrededor del 80% de los sistemas expuestos se encuentran en Estados Unidos, seguidos de Canadá, Australia, Francia y Tailandia.

De ellos, menos de 8.600 han aplicado parches a las vulnerabilidades reveladas en 2019, y más de 22.000 están expuestos a ataques man-in-the-middle debido al uso de un certificado SSL predeterminado.

Resultados del escaneado en Shodan (Forescout)

Solución recomendada

La acción recomendada para los administradores es actualizar a la versión 4.17.0 de ALEOS (AirLink Embedded Operating System), que soluciona todos los fallos, o al menos a ALEOS 4.9.9, que contiene todas las correcciones excepto las que afectan a los portales cautivos OpenNDS que establecen una barrera entre la Internet pública y una red de área local.

El proyecto OpenNDS también ha publicado actualizaciones de seguridad para las vulnerabilidades que afectan al proyecto de código abierto, con la versión 10.1.3.

Tenga en cuenta que TinyXML es ahora abandonware, por lo que no habrá correcciones para la vulnerabilidad CVE-2023-40462 que afecta al proyecto.

Forescout también recomienda tomar las siguientes medidas adicionales para mejorar la protección:

- Cambie los certificados SSL predeterminados en enrutadores Sierra Wireless y dispositivos similares.

- Deshabilite o restrinja servicios no esenciales como portales cautivos, Telnet y SSH.

- Implemente un cortafuegos de aplicaciones web para proteger los routers OT/IoT de las vulnerabilidades web.

- Instale un IDS consciente de OT/IoT para supervisar el tráfico de red externo e interno en busca de brechas de seguridad.

Forescout ha publicado un informe técnico que explica las vulnerabilidades y las condiciones que permiten explotarlas.

Según la empresa, los actores de amenazas se dirigen cada vez más a los routers y entornos de infraestructura de red, lanzando ataques con malware personalizado que utiliza los dispositivos con fines de persistencia y espionaje.

Para los ciberdelincuentes, los routers suelen ser un medio para dirigir tráfico malicioso o aumentar el tamaño de su botnet.

Fuente: bleepingcomputer