Los ataques del ransomware Lockbit utilizan exploits disponibles públicamente de la vulnerabilidad Citrix Bleed (CVE-2023-4966) para penetrar en los sistemas de grandes organizaciones, robar datos y cifrar archivos.

Aunque Citrix puso a disposición correcciones para CVE-2023-4966 hace más de un mes, miles de terminales expuestos a Internet siguen ejecutando dispositivos vulnerables, muchos de ellos en Estados Unidos.

Ataques Lockbit de gran repercusión

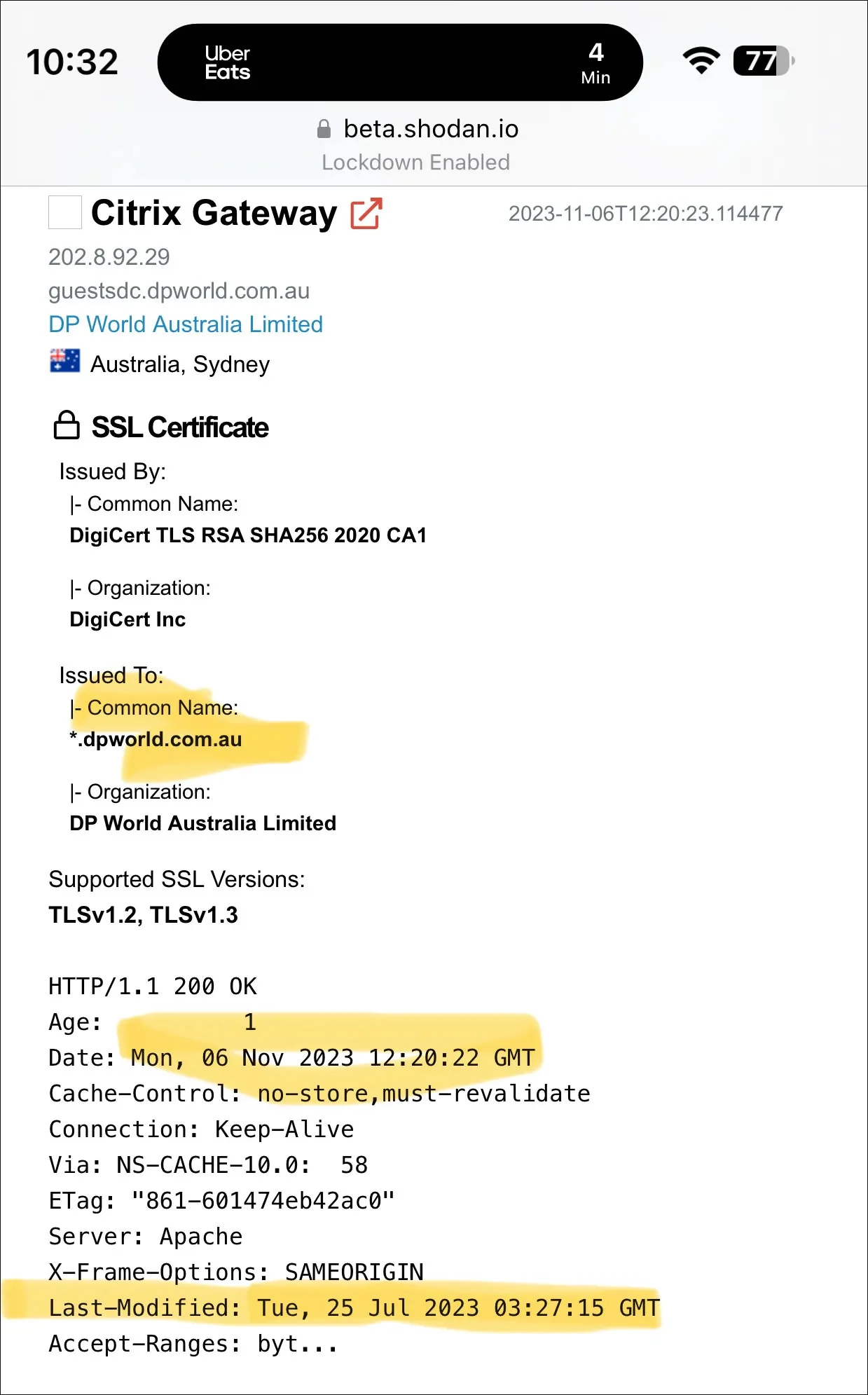

El investigador de amenazas Kevin Beaumont ha estado rastreando ataques contra varias empresas, entre ellas el Banco Industrial y Comercial de China (ICBC), DP World, Allen & Overy y Boeing, y descubrió que tenían algo en común.

Se trata de servidores Citrix expuestos vulnerables al fallo Citrix Bleed, del que dice que la banda de ransomware LockBit está aprovechando los ataques.

DP World ejecuta un servidor Citrix vulnerable al fallo Citrix Bleed

Fuente: Kevin Beaumont

Esto fue confirmado por el Wall Street Journal, que obtuvo un correo electrónico del Tesoro de EE.UU. enviado a proveedores de servicios financieros seleccionados, mencionando que LockBit era responsable del ciberataque a ICBC, que se logró mediante la explotación de la falla Citrix Bleed.

Si LockBit utilizó la vulnerabilidad para penetrar en una empresa, se cree que probablemente penetraron en Boeing y DP World de forma similar.

Es probable que estos ataques los esté llevando a cabo un afiliado de LockBit que está utilizando en gran medida esta vulnerabilidad para penetrar en las redes, en lugar de ser la propia operación de ransomware la que está detrás del ataque.

Como LockBit es el mayor Ransomware-as-a-Service, utiliza muchos afiliados que tienen total discreción sobre cómo violan las redes.

Como vimos con un afiliado que pertenecía tanto a la operación GandCrab como a la operación REvil, no es raro que un hacker se centre en un sector concreto o en un método de acceso inicial.

Por ejemplo, un afiliado de GandCrab/REvil se especializó en explotar software MSP para cifrar empresas, y es probable que veamos a un afiliado de LockBit utilizando el fallo Citrix Bleed para penetrar masivamente en las redes.

Una enorme superficie de ataque

En el momento de redactar este artículo, más de 10.400 servidores Citrix son vulnerables a CVE-2023-4966, según los hallazgos del investigador de amenazas japonés Yutaka Sejiyama compartidos con BleepingComputer.

La mayoría de los servidores, 3.133, se encuentran en Estados Unidos, seguidos de 1.228 en Alemania, 733 en China, 558 en el Reino Unido, 381 en Australia, 309 en Canadá, 301 en Francia, 277 en Italia, 252 en España, 244 en los Países Bajos y 215 en Suiza.

Los escaneos de Sejiyama han revelado servidores vulnerables en organizaciones grandes y críticas de los países mencionados y muchos otros, todos los cuales siguen sin parchear más de un mes entero después de la divulgación pública del fallo crítico.

Detalles de Citrix Bleed

Citrix Bleed fue revelado el 10 de octubre como un problema de seguridad crítico que afecta a Citrix NetScaler ADC y Gateway, permitiendo el acceso a información sensible del dispositivo.

Mandiant informó de que los actores de amenazas comenzaron a explotar Citrix Bleed a finales de agosto, cuando el fallo de seguridad todavía era de zero-day. En los ataques, los hackers utilizaban peticiones HTTP GET para obtener las cookies de sesión AAA de Netscaler después de la etapa de autenticación multifactor (MFA).

Citrix instó a los administradores a proteger los sistemas de estos ataques de baja complejidad y sin interacción. El 25 de octubre, la empresa de gestión de superficies de ataque externas AssetNote publicó un exploit de prueba de concepto que demuestra cómo se pueden robar los tokens de sesión.

Fuente: bleepingcomputer