La banda LockBit está relanzando su operación de ransomware en una nueva infraestructura en menos de una semana después de que las fuerzas de seguridad hackearan sus servidores, y amenaza con centrar más sus ataques en el sector gubernamental.

En un mensaje bajo un simulacro de filtración del FBI -específicamente para llamar la atención-, la banda publicó un extenso mensaje sobre su negligencia al permitir la filtración y los planes de la operación de cara al futuro.

El Ransomware LockBit sigue atacando

El 19 de febrero, las autoridades desmantelaron la infraestructura de LockBit, que incluía 34 servidores que albergaban el sitio web de filtración de datos y sus réplicas, datos robados a las víctimas, direcciones de criptomonedas, claves de descifrado y el panel de afiliados.

Cinco días después, LockBit está de vuelta y proporciona detalles sobre la brecha y cómo van a gestionar el negocio para que su infraestructura sea más difícil de hackear.

Inmediatamente después del desmantelamiento, la banda confirmó la brecha diciendo que sólo habían perdido los servidores que ejecutaban PHP y que los sistemas de copia de seguridad sin PHP estaban intactos.

El sábado, LockBit anunció que reanudaba el negocio del ransomware y publicó un comunicado de control de dańos en el que admitía que "la negligencia y la irresponsabilidad personales" llevaron a las fuerzas de seguridad a interrumpir su actividad en la Operación Cronos.

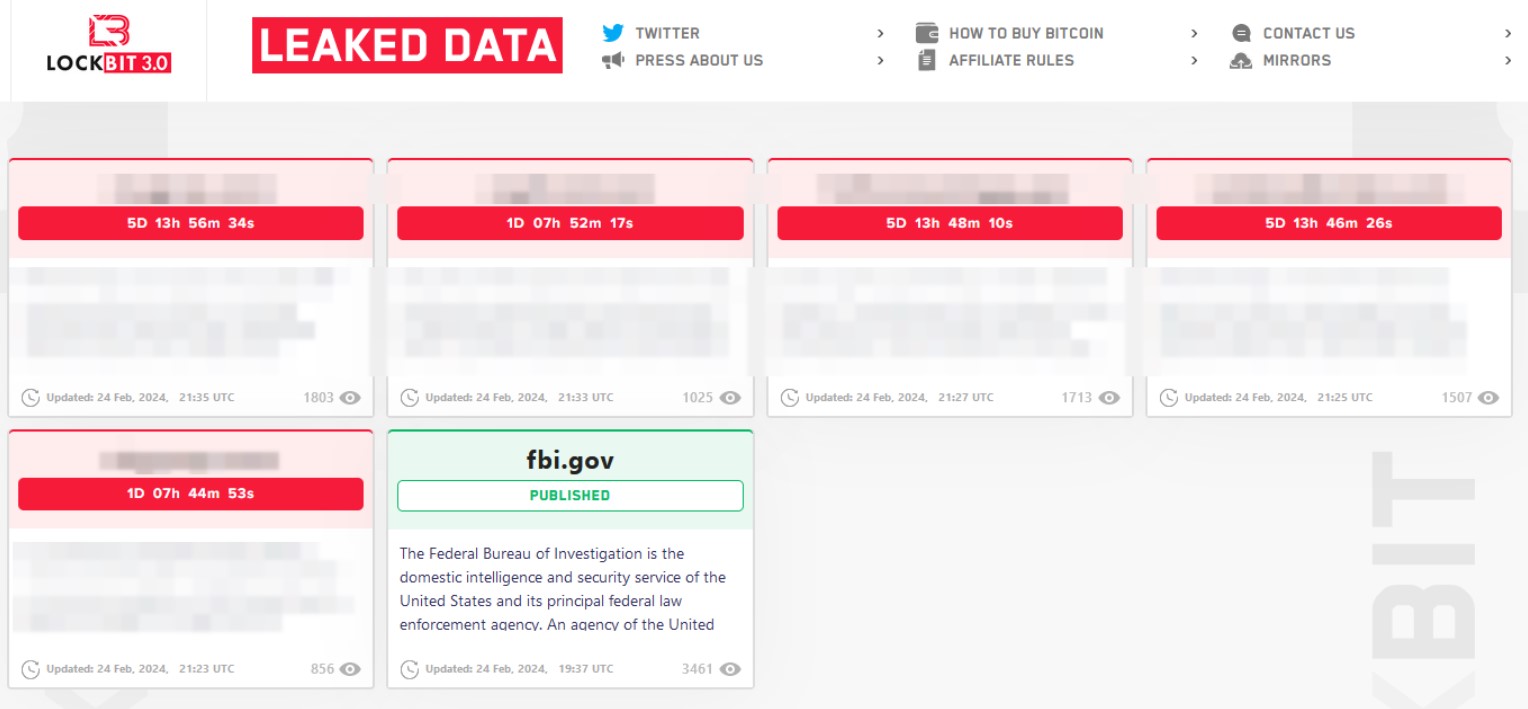

La banda mantuvo el nombre de la marca y trasladó su sitio de filtración de datos a una nueva dirección .onion que enumera cinco víctimas con temporizadores de cuenta atrás para publicar la información robada.

El relanzamiento del sitio de filtración de datos de LockBit muestra cinco víctimas

Servidor PHP anticuado

LockBit dice que las fuerzas de seguridad, a las que se refieren colectivamente como el FBI, violaron dos servidores principales "porque durante 5 ańos nadando en dinero me volví muy perezoso".

"Debido a mi negligencia e irresponsabilidad personal me relajé y no actualicé PHP a tiempo". El actor de la amenaza dice que el servidor de paneles de administración y chat de la víctima y el servidor del blog ejecutaban PHP 8.1.2 y probablemente fueron hackeados utilizando una vulnerabilidad crítica rastreada como CVE-2023-3824.

LockBit afirma que actualizó el servidor PHP y anunció que recompensaría a quien encontrara una vulnerabilidad en la última versión.

Especulando sobre la razón por la que "el FBI" hackeó su infraestructura, el ciberdelincuente dice que fue por el ataque de ransomware al condado de Fulton en enero, lo que supuso el riesgo de filtrar información con "un montón de cosas interesantes y los casos judiciales de Donald Trump que podrían afectar a las próximas elecciones estadounidenses."

Esto llevó a LockBit a creer que atacando "el sector .gov más a menudo" obligarán "al FBI" a demostrar si tiene capacidad para atacar a la banda.

El actor de la amenaza afirma que las fuerzas de seguridad "obtuvieron una base de datos, fuentes de paneles web, talones de taquilla que no son fuentes como ellos afirman y una pequeńa parte de desencriptadores desprotegidos."

Paneles de afiliados descentralizados

Durante la Operación Cronos, las autoridades recogieron más de 1.000 claves de descifrado. LockBit afirma que la policía obtuvo las claves de "descifradores no protegidos" y que en el servidor había casi 20.000 descifradores, aproximadamente la mitad de los cerca de 40.000 generados durante toda la operación.

El autor de la amenaza define los "descifradores desprotegidos" como versiones del malware de cifrado de archivos que no tienen activada la función de "máxima protección contra el descifrado", utilizada normalmente por afiliados de bajo nivel que obtienen pequeńos rescates de apenas 2.000 dólares.

LockBit planea mejorar la seguridad de su infraestructura y pasar a liberar manualmente descifradores y descifradores de archivos de prueba, así como alojar el panel de afiliados en varios servidores y proporcionar a sus socios acceso a diferentes copias en función del nivel de confianza.

"Debido a la separación del panel y una mayor descentralización, la ausencia de descifrados de prueba en modo automático, la máxima protección de los descifradores para cada empresa, la posibilidad de hacking se reducirá significativamente" - LockBit

El largo mensaje de LockBit parece un control de dańos y un intento de restaurar la credibilidad de una reputación manchada.

La banda recibió un duro golpe e incluso si consiguió restaurar los servidores los afiliados tienen una buena razón para desconfiar.

Fuente: bleepingcomputer.com