Las agencias de ciberseguridad han advertido de la aparición de nuevas variantes del malware TrueBot. Esta amenaza mejorada se dirige ahora a empresas de Estados Unidos y Canadá con la intención de extraer datos confidenciales de los sistemas infiltrados.

Estos sofisticados ataques aprovechan una vulnerabilidad crítica (CVE-2022-31199) en el ampliamente utilizado servidor Netwrix Auditor y sus agentes asociados.

Esta vulnerabilidad permite a atacantes no autorizados ejecutar código malicioso con los privilegios del usuario SYSTEM, concediéndoles acceso sin restricciones a los sistemas comprometidos.

El malware TrueBot, vinculado a los colectivos cibercriminales Silence y FIN11, se despliega para desviar datos y difundir ransomware, poniendo en peligro la seguridad de numerosas redes infiltradas.

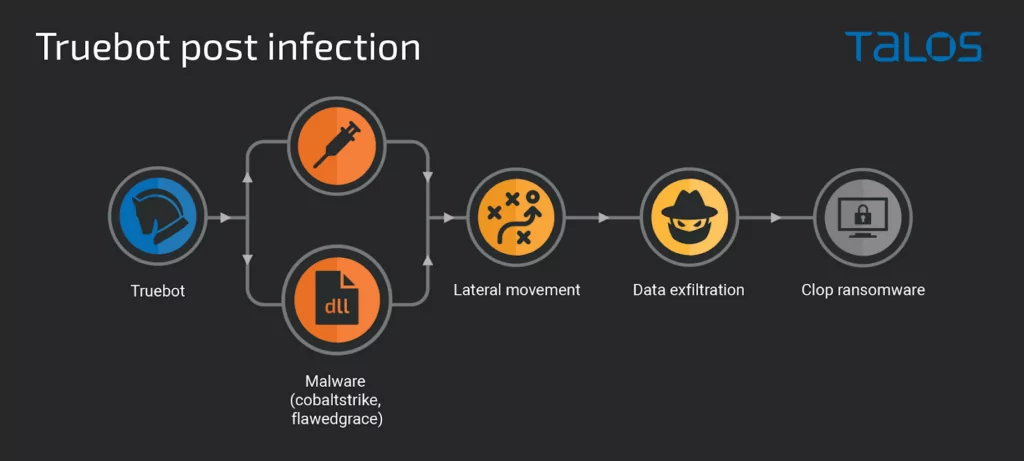

Los ciberdelincuentes consiguen su punto de apoyo inicial explotando la vulnerabilidad citada, y luego proceden a instalar TrueBot. Una vez que han penetrado en las redes, instalan el troyano de acceso remoto (RAT) FlawedGrace para escalar sus privilegios, establecer persistencia en los sistemas comprometidos y llevar a cabo operaciones adicionales.

"Durante la fase de ejecución de FlawedGrace, la RAT almacena cargas útiles cifradas en el registro. La herramienta puede crear tareas programadas e inyectar cargas útiles en msiexec[.]exe y svchost[.]exe, que son procesos de comandos que permiten a FlawedGrace establecer una conexión de comando y control (C2) con 92.118.36[.]199, por ejemplo, así como cargar bibliotecas de vínculos dinámicos (DLL) para lograr una escalada de privilegios", dice el aviso.

Los ciberdelincuentes inician balizas Cobalt Strike varias horas después de la primera intrusión. Estas balizas facilitan las tareas posteriores a la explotación, incluido el robo de datos y la instalación de ransomware o diferentes cargas útiles de malware.

Mientras que las versiones anteriores del malware TrueBot se propagaban normalmente a través de adjuntos maliciosos de correo electrónico, las versiones actualizadas aprovechan la vulnerabilidad CVE-2022-31199 para obtener el acceso inicial.

Este cambio estratégico permite a los actores de la ciberamenaza llevar a cabo ataques a mayor escala en entornos infiltrados. Cabe destacar que el software Netwrix Auditor es utilizado por más de 13.000 organizaciones de todo el mundo, entre las que se encuentran empresas tan importantes como Airbus, Allianz, el Servicio Nacional de Salud del Reino Unido y Virgin.

El aviso no proporciona información específica sobre las víctimas o el número de organizaciones afectadas por los ataques TrueBot.

El informe también subraya la participación del malware Raspberry Robin en estos ataques TrueBot, así como de otros malware posteriores al compromiso como IcedID y Bumblebee. Utilizando Raspberry Robin como plataforma de distribución, los atacantes pueden llegar a más víctimas potenciales y amplificar el impacto de sus actividades maliciosas.

Dado que los grupos Silence y TA505 se infiltran activamente en las redes para obtener beneficios económicos, es crucial que las organizaciones apliquen las medidas de seguridad sugeridas.

Para protegerse contra el malware TrueBot y amenazas similares, las organizaciones deben tener en cuenta las siguientes recomendaciones:

- Instalar actualizaciones: Las organizaciones que utilizan Netwrix Auditor deben instalar las actualizaciones necesarias para mitigar la vulnerabilidad CVE-2022-31199 y actualizar su software a la versión 10.5 o superior.

- Mejore los protocolos de seguridad: Implemente la autenticación multifactor (MFA) para todos los empleados y servicios.

- Esté atento a los indicios de infiltración (IOC): Los equipos de seguridad deben examinar activamente sus redes en busca de indicios de contaminación por TrueBot. La advertencia conjunta proporciona directrices para ayudar a descubrir y reducir el impacto del malware.

- Informar de cualquier incidente: Si las organizaciones detectan IOCs o sospechan de una infiltración de TrueBot, deben actuar rápidamente de acuerdo con las acciones de respuesta a incidentes establecidas en la advertencia e informar del incidente a CISA o al FBI.

Fuente: thehackernews