En lo que se ha descrito como un "ataque de phishing extremadamente sofisticado", los actores de amenazas han aprovechado un enfoque poco común que permitió enviar correos electrónicos falsos a través de la infraestructura de Google y redirigir a los destinatarios de los mensajes a sitios fraudulentos que recopilan sus credenciales.

"Lo primero que hay que tener en cuenta es que se trata de un correo electrónico válido y firmado; en realidad, se envió desde no-reply@google.com", dijo Nick Johnson, el desarrollador principal del Servicio de nombres Ethereum (ENS), en una serie de publicaciones en X.

Pasa la verificación de firma DKIM y Gmail lo muestra sin advertencias; incluso lo incluye en la misma conversación que otras alertas de seguridad legítimas.

El mensaje de correo electrónico informa a los posibles destinatarios de una citación de una autoridad policial que solicita contenido no especificado presente en su cuenta de Google y los insta a hacer clic en la URL sites.google[.]com para "examinar los materiales del caso o tomar medidas para presentar una protesta".

La URL de Google Sites muestra una página similar que imita la página legítima de soporte de Google e incluye botones para "subir documentos adicionales" o "ver el caso". Al hacer clic en cualquiera de las opciones, la víctima accede a una página de inicio de sesión de cuenta de Google similar; la única diferencia es que está alojada en Google Sites.

"Sites.google.com es un producto heredado de antes de que Google se tomara en serio la seguridad; permite a los usuarios alojar contenido en un subdominio google.com y, fundamentalmente, admite scripts e incrustaciones arbitrarios", dijo Johnson.

Obviamente, esto simplifica la creación de un sitio de recolección de credenciales; simplemente deben estar preparados para subir nuevas versiones a medida que el equipo de abuso de Google elimine las antiguas. Además, a los atacantes les beneficia que no haya forma de denunciar el abuso desde la interfaz de Sites.

Un aspecto inteligente del ataque es el hecho de que el mensaje de correo electrónico tiene el encabezado "Firmado por" configurado en "accounts.google[.]com" a pesar de tener un encabezado "Enviado por" con un dominio completamente no relacionado ("fwd-04-1.fwd.privateemail[.]com").

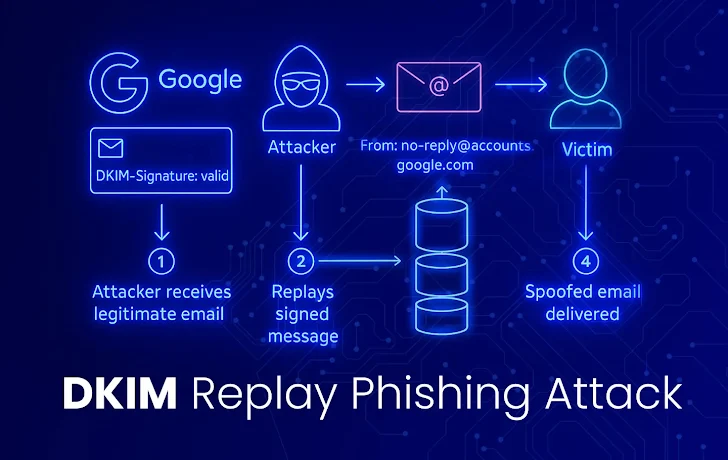

La actividad maliciosa se ha caracterizado como un ataque de repetición DKIM , donde el atacante primero crea una cuenta de Google para un dominio recién creado ("me@<dominio>") y luego una aplicación Google OAuth con el nombre que incluye todo el contenido del mensaje de phishing.

"Ahora otorgan acceso a su aplicación OAuth a su cuenta de Google 'me@...'", dijo Johnson. "Esto genera un mensaje de 'Alerta de Seguridad' de Google, enviado a su dirección de correo electrónico 'me@...'. Dado que Google generó el correo electrónico, está firmado con una clave DKIM válida y supera todas las comprobaciones".

El atacante reenvía el mismo mensaje desde una cuenta de Outlook manteniendo intacta la firma DKIM, lo que permite que el mensaje eluda los filtros de seguridad del correo electrónico, según EasyDMARC. Posteriormente, el mensaje se retransmite a través de un servicio personalizado de Protocolo Simple de Transferencia de Correo ( SMTP ) llamado Jellyfish y es recibido por la infraestructura PrivateEmail de Namecheap, que facilita el reenvío de correo a la cuenta de Gmail objetivo.

"En este punto, el correo electrónico llega a la bandeja de entrada de la víctima con el aspecto de un mensaje válido de Google, y todas las comprobaciones de autenticación muestran que pasa SPF, DKIM y DMARC", dijo el director ejecutivo de EasyDMARC, Gerasim Hovhannisyan.

"Como nombraron su cuenta de Google 'me@', Gmail muestra que el mensaje fue enviado a 'me' en la parte superior, que es la abreviatura que utiliza cuando un mensaje está dirigido a su dirección de correo electrónico, lo que evita otra indicación que podría enviar señales de alerta", señaló Johnson.

Cuando se le solicitó comentarios, Google le dijo a The Hacker News que había implementado soluciones para detener la vía de abuso y enfatizó que la compañía no solicita credenciales de cuenta, como contraseñas o contraseñas de un solo uso, ni llama directamente a los usuarios.

"Estamos al tanto de este tipo de ataque dirigido por este actor de amenazas y hemos implementado medidas de protección para impedir este tipo de abuso", declaró un portavoz de Google. "Mientras tanto, animamos a los usuarios a adoptar la autenticación de dos factores y las claves de acceso, que ofrecen una sólida protección contra este tipo de campañas de phishing".

La revelación se produce casi nueve meses después de que Guardio Labs revelara una configuración errónea, ahora parcheada, en las defensas del proveedor de seguridad de correo electrónico Proofpoint, que los actores de amenazas explotaron para enviar millones de mensajes suplantando a varias empresas populares como Best Buy, IBM, Nike y Walt Disney, y eludir las medidas de autenticación.

También coincide con un aumento de las campañas de phishing que utilizan archivos adjuntos en formato Scalable Vector Graphics ( SVG ) para desencadenar la ejecución de código HTML que, a su vez, redirige a los usuarios a un formulario de inicio de sesión falso de Microsoft o a una página web falsa que se hace pasar por Google Voice para incitarlos a ingresar sus credenciales.

La empresa rusa de ciberseguridad Kaspersky afirmó haber observado más de 4.100 correos electrónicos de phishing con archivos adjuntos SVG desde principios de 2025.

"Los estafadores exploran constantemente nuevas técnicas para eludir la detección", declaró Kaspersky. "Varían sus tácticas, a veces empleando la redirección del usuario y la ofuscación de texto, y otras veces, experimentando con diferentes formatos de archivos adjuntos. El formato SVG permite incrustar código HTML y JavaScript en imágenes, algo que los atacantes utilizan indebidamente".

Fuente: TheHackerNews.