Investigadores de ciberseguridad han descubierto una nueva campaña de malware dirigida a puntos finales de la API Docket expuestos públicamente con el objetivo de distribuir mineros de criptomoneda y otras cargas útiles.

Entre las herramientas desplegadas se incluye una herramienta de acceso remoto capaz de descargar y ejecutar más programas maliciosos, así como una utilidad para propagar el malware a través de SSH, según informó la plataforma de análisis en la nube Datadog en un informe publicado la semana pasada.

El análisis de la campaña ha revelado solapamientos tácticos con una actividad anterior denominada Spinning YARN, que se observó atacando servicios Apache Hadoop YARN, Docker, Atlassian Confluence y Redis mal configurados con fines de cryptojacking.

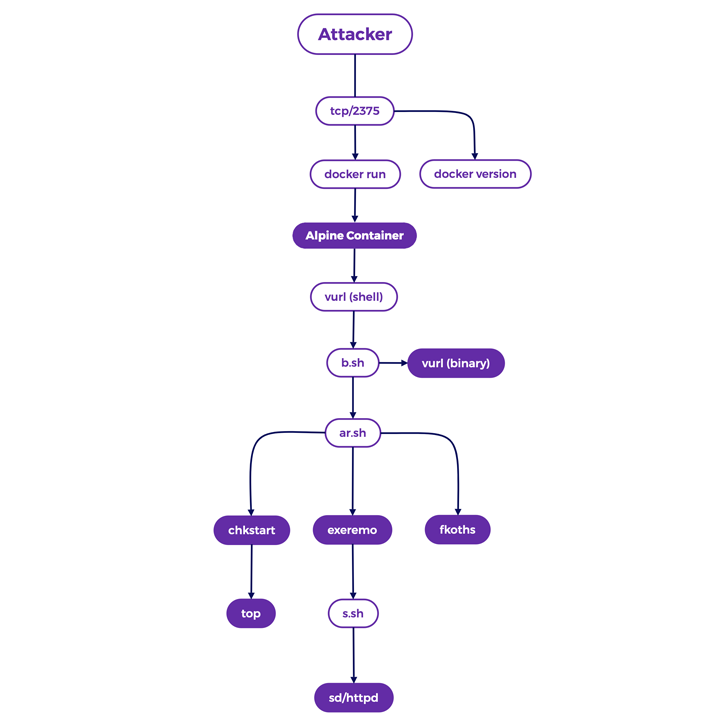

El ataque comienza con los actores de la amenaza centrándose en los servidores Docker con puertos expuestos (puerto número 2375) para iniciar una serie de pasos, comenzando con el reconocimiento y la escalada de privilegios antes de proceder a la fase de explotación.

Las cargas útiles se recuperan de la infraestructura controlada por el adversario mediante la ejecución de un script de shell llamado "vurl". Esto incluye otro script de shell llamado "b.sh" que, a su vez, empaqueta un binario codificado en Base64 llamado "vurl" y también es responsable de buscar y lanzar un tercer script de shell conocido como "ar.sh" (o "ai.sh").

"El script ['b.sh'] decodifica y extrae este binario a /usr/bin/vurl, sobrescribiendo la versión existente del script de shell", dijo el investigador de seguridad Matt Muir. "Este binario difiere de la versión del script de shell en su uso de dominios [de comando y control] codificados".

El script de shell, "ar.sh", realiza una serie de acciones, entre las que se incluyen la creación de un directorio de trabajo, la instalación de herramientas para escanear Internet en busca de hosts vulnerables, la desactivación del cortafuegos y, por último, la obtención de la carga útil de la siguiente fase, denominada "chkstart".

Un binario Golang como vurl, su principal objetivo es configurar el host para el acceso remoto y obtener herramientas adicionales, incluyendo "m.tar" y "top", desde un servidor remoto, el último de los cuales es un minero XMRig.

"En la campaña Spinning YARN original, gran parte de la funcionalidad de chkstart se gestionaba mediante scripts de shell", explica Muir. "Portar esta funcionalidad a código Go podría sugerir que el atacante está intentando complicar el proceso de análisis, ya que el análisis estático de código compilado es significativamente más difícil que los scripts de shell".

Junto a "chkstart" se descargan otras dos cargas útiles llamadas exeremo, que se utiliza para moverse lateralmente a más hosts y propagar la infección, y fkoths, un binario ELF basado en Go para borrar los rastros de la actividad maliciosa y resistir los esfuerzos de análisis.

"Exeremo" también está diseñado para soltar un script de shell ("s.sh") que se encarga de instalar varias herramientas de escaneo como pnscan, masscan y un escáner Docker personalizado ("sd/httpd") para marcar los sistemas susceptibles.

"Esta actualización de la campaña Spinning YARN muestra la voluntad de seguir atacando hosts Docker mal configurados para obtener acceso inicial", dijo Muir. "El actor de la amenaza detrás de esta campaña continúa iterando sobre las cargas útiles desplegadas portando la funcionalidad a Go, lo que podría indicar un intento de obstaculizar el proceso de análisis, o apuntar a la experimentación con compilaciones multiarquitectura."

Fuente: thehackernews