Una nueva variante para Linux del troyano de acceso remoto (RAT) Bifrost emplea varias técnicas de evasión novedosas, incluido el uso de un dominio engañoso que se hizo pasar por parte de VMware.

Identificado por primera vez hace veinte años, Bifrost es una de las amenazas RAT más antiguas en circulación. Infecta a los usuarios a través de adjuntos de correo electrónico maliciosos o sitios de descarga de carga útil y, a continuación, recopila información confidencial del host.

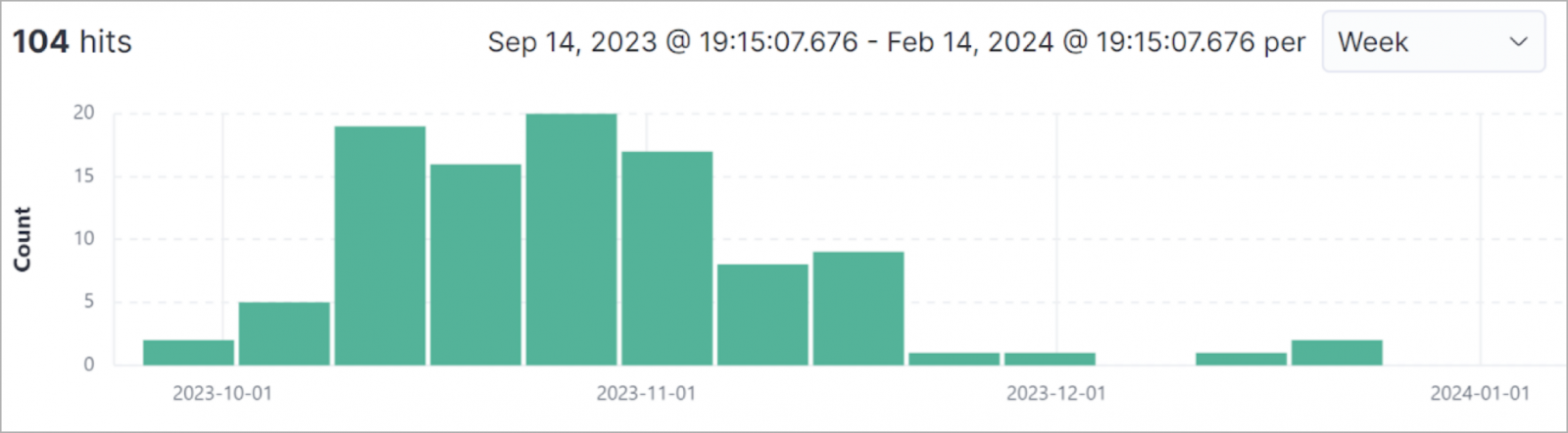

Los investigadores de Unit 42 de Palo Alto Networks afirman haber observado un repunte en la actividad de Bitfrost recientemente, lo que les llevó a realizar una investigación que desveló una nueva variante más sigilosa.

104 nuevas muestras de Bitfrost capturadas desde octubre (Unit 42)

Nuevas tácticas de Bitfrost

El análisis de las últimas muestras de Bitfrost realizado por los investigadores de Unit 42 ha descubierto varias actualizaciones interesantes que mejoran las capacidades operativas y de evasión del malware.

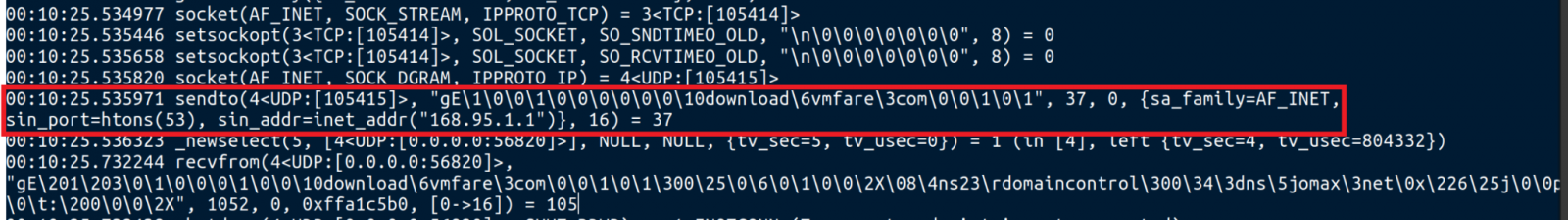

En primer lugar, el servidor de mando y control (C2) al que se conecta el malware utiliza el dominio "download.vmfare[.]com", que parece similar a un dominio legítimo de VMware, lo que permite pasarlo por alto fácilmente durante una inspección.

El dominio engañoso se resuelve contactando con un resolver DNS público con sede en Taiwán, lo que dificulta el rastreo y el bloqueo.

Consulta DNS para resolver la dirección C2 (Unit 42)

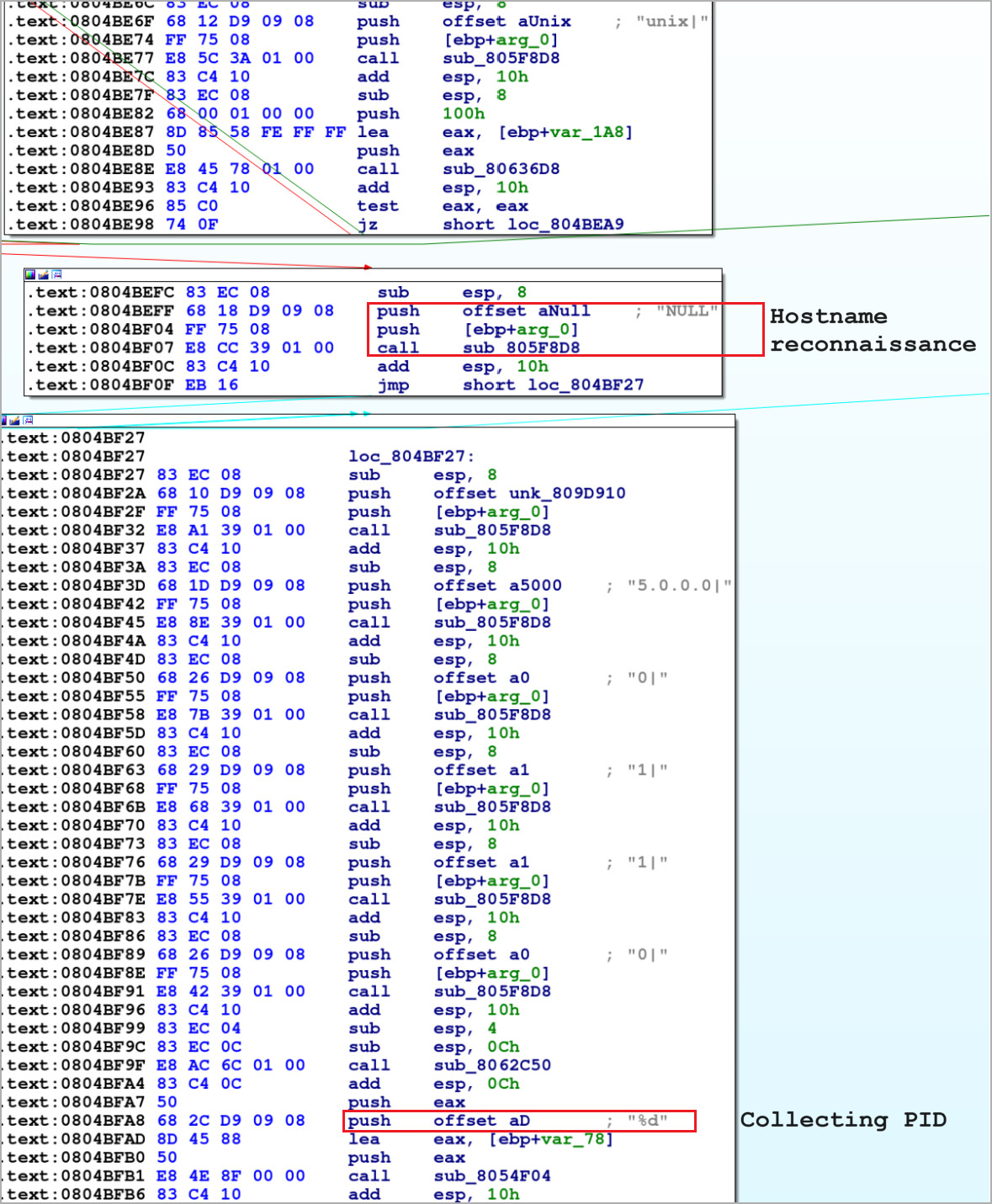

En el aspecto técnico del malware, el binario se compila en forma despojada, sin información de depuración ni tablas de símbolos, lo que dificulta su análisis.

Bitfrost recopila el nombre de host, la dirección IP y los identificadores de proceso de la víctima, utiliza cifrado RC4 para protegerlos antes de la transmisión y, a continuación, los filtra al C2 a través de un socket TCP recién creado.

Recogida de datos sobre las víctimas (Unit 42)

Otro nuevo hallazgo destacado en el informe de Unit 42 es una versión ARM de Bitfrost, que tiene la misma funcionalidad que las muestras x86 analizadas en el informe.

La aparición de estas versiones muestra que los atacantes pretenden ampliar su objetivo a las arquitecturas basadas en ARM, cada vez más comunes en diversos entornos.

Aunque Bitfrost no sea una amenaza muy sofisticada ni uno de los programas maliciosos más distribuidos, los descubrimientos del equipo de Unit 42 exigen una mayor vigilancia.

Está claro que los desarrolladores de la RAT pretenden perfeccionarla para convertirla en una amenaza más encubierta capaz de atacar una gama más amplia de arquitecturas de sistemas.

Fuente: bleepingcomputer