Un nuevo malware para Linux apodado "DISGOMOJI" utiliza el novedoso método de utilizar emojis para ejecutar comandos en dispositivos infectados en ataques contra organismos públicos de la India.

El malware fue descubierto por la empresa de ciberseguridad Volexity, que cree que está vinculado a un actor de amenazas con sede en Pakistán conocido como "UTA0137".

"En 2024, Volexity identificó una campaña de ciberespionaje emprendida por un presunto actor de amenazas con sede en Pakistán que Volexity actualmente rastrea bajo el alias UTA0137", explica Volexity.

"Volexity evalúa con gran confianza que UTA0137 tiene objetivos relacionados con el espionaje y el cometido de atacar entidades gubernamentales en la India. Según el análisis de Volexity, las campañas de UTA0137 parecen haber tenido éxito", prosiguen los investigadores.

El malware es similar a muchos otros backdoors/botnets utilizados en diferentes ataques, permitiendo a los actores de amenazas ejecutar comandos, tomar capturas de pantalla, robar archivos, desplegar cargas útiles adicionales y buscar archivos.

Sin embargo, su uso de Discord y emojis como plataforma de mando y control (C2) hace que el malware destaque sobre los demás y podría permitirle eludir el software de seguridad que busca comandos basados en texto.

Discord y emojis como C2

Según Volexity, el malware se descubrió después de que los investigadores detectaran un ejecutable ELF empaquetado con UPX en un archivo ZIP, probablemente distribuido a través de correos electrónicos de phishing.

Volexity cree que el malware está dirigido a una distribución personalizada de Linux llamada BOSS que las agencias gubernamentales indias utilizan como escritorio. Sin embargo, el malware podría utilizarse fácilmente en ataques contra otras distribuciones de Linux.

Una vez ejecutado, el malware descargará y mostrará un señuelo en PDF que es un formulario de beneficiarios del Fondo de Previsión para Oficiales del Servicio de Defensa de la India en caso de fallecimiento de un oficial.

Sin embargo, en segundo plano se descargarán otras cargas útiles, como el malware DISGOMOJI y un script de shell llamado "uevent_seqnum.sh" que se utiliza para buscar unidades USB y robar datos de ellas.

Cuando se ejecuta DISGOMOJI, el malware extrae información del sistema de la máquina, como la dirección IP, el nombre de usuario, el nombre de host, el sistema operativo y el directorio de trabajo actual, que se envía a los atacantes.

Para controlar el malware, los actores de la amenaza utilizan el proyecto de comando y control de código abierto discord-c2, que utiliza Discord y emojis para comunicarse con los dispositivos infectados y ejecutar comandos.

El malware se conectará a un servidor de Discord controlado por el atacante y esperará a que los actores de la amenaza escriban emojis en el canal.

"DISGOMOJI escucha nuevos mensajes en el canal de comandos del servidor Discord. La comunicación C2 tiene lugar mediante un protocolo basado en emojis en el que el atacante envía comandos al malware enviando emojis al canal de comandos, con parámetros adicionales a continuación del emoji cuando procede. Mientras DISGOMOJI procesa un comando, reacciona con un emoji de "Reloj" en el mensaje de comando para informar al atacante de que el comando se está procesando. Una vez que el comando está completamente procesado, la reacción del emoji "Reloj" se elimina y DISGOMOJI añade un emoji "Botón de marca de verificación" como reacción al mensaje de comando para confirmar que el comando se ha ejecutado."

? Volexity

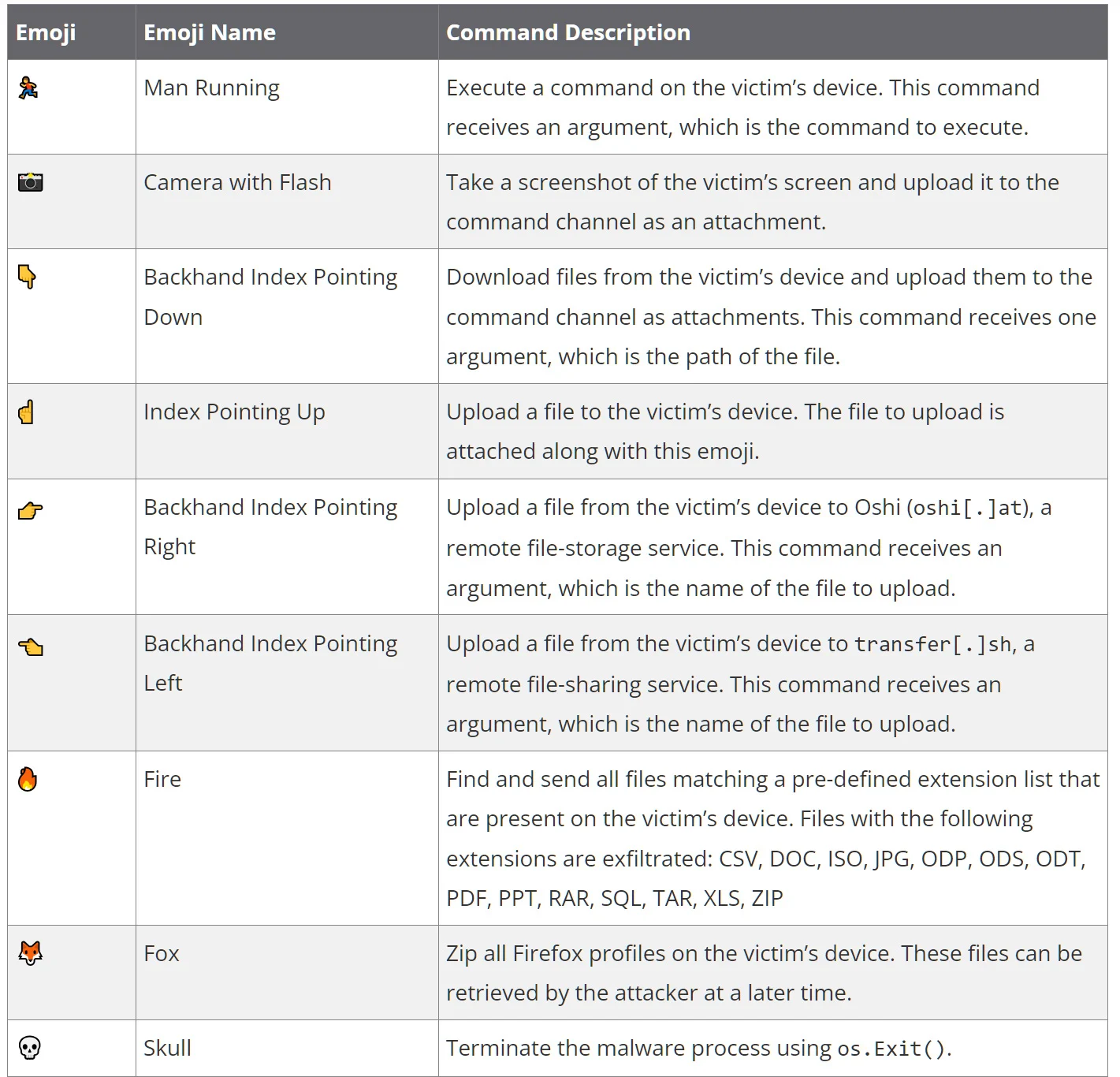

Se utilizan nueve emojis para representar comandos a ejecutar en un dispositivo infectado, que se enumeran a continuación.

El malware mantiene la persistencia en el dispositivo Linux utilizando el comando cron @reboot para ejecutar el malware en el arranque.

Volexity dice que descubrió versiones adicionales que utilizaban otros mecanismos de persistencia para DISGOMOJI y el script de robo de datos USB, incluyendo entradas de autoarranque XDG.

Una vez que un dispositivo es violado, los actores de la amenaza utilizan su acceso para propagarse lateralmente, robar datos e intentar robar credenciales adicionales de los usuarios objetivo.

Aunque los emojis pueden parecer una novedad "simpática" para el malware, podrían permitirle eludir la detección por parte del software de seguridad que suele buscar comandos de malware basados en cadenas, lo que hace que este enfoque sea interesante.

Fuente: bleepingcomputer