Los actores de la amenaza detrás del malware de minería de criptomonedas RedTail han añadido a su arsenal de exploits un fallo de seguridad recientemente revelado que afecta a los firewalls de Palo Alto Networks.

La adición de la vulnerabilidad PAN-OS a su conjunto de herramientas se ha complementado con actualizaciones del malware, que ahora incorpora nuevas técnicas antianálisis, según las conclusiones de la empresa de infraestructura y seguridad web Akamai.

"Los atacantes han dado un paso adelante al emplear pools privados de minería de criptomonedas para tener un mayor control sobre los resultados de la minería a pesar del aumento de los costes operativos y financieros", afirman los investigadores de seguridad Ryan Barnett, Stiv Kupchik y Maxim Zavodchik en un informe técnico compartido con The Hacker News.

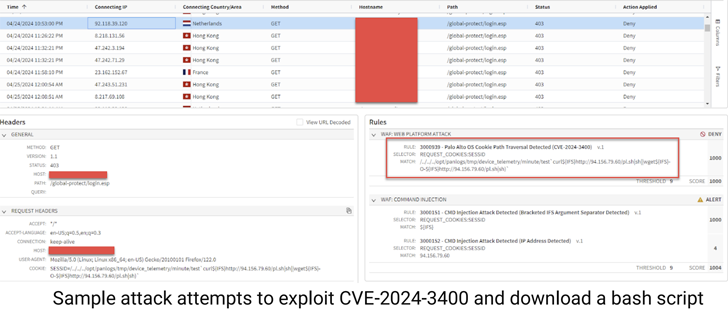

La secuencia de infección descubierta por Akamai explota una vulnerabilidad ya parcheada en PAN-OS rastreada como CVE-2024-3400 (puntuación CVSS: 10,0) que podría permitir a un atacante no autenticado ejecutar código arbitrario con privilegios de root en el firewall.

Una explotación exitosa es seguida por la ejecución de comandos diseñados para recuperar y ejecutar un script de shell bash desde un dominio externo que, a su vez, es responsable de descargar el payload RedTail basada en la arquitectura de la CPU.

Otros mecanismos de propagación de RedTail implican la explotación de fallos de seguridad conocidos en routers TP-Link (CVE-2023-1389), ThinkPHP (CVE-2018-20062), Ivanti Connect Secure (CVE-2023-46805 y CVE-2024-21887) y VMWare Workspace ONE Access and Identity Manager (CVE-2022-22954).

RedTail fue documentado por primera vez por el investigador de seguridad Patryk Machowiak en enero de 2024 en relación con una campaña que aprovechaba la vulnerabilidad Log4Shell (CVE-2021-44228) para desplegar el malware en sistemas basados en Unix.

Posteriormente, en marzo de 2024, Barracuda Networks reveló detalles de ciberataques que explotaban fallos en SonicWall (CVE-2019-7481) y Visual Tools DVR (CVE-2021-42071) para instalar variantes de la red de bots Mirai, así como deficiencias en ThinkPHP para desplegar RedTail.

La última versión del minero detectada en abril incluye actualizaciones significativas, ya que incluye una configuración de minería cifrada que se utiliza para iniciar el minero XMRig integrado.

Otro cambio notable es la ausencia de un monedero de criptomonedas, lo que indica que los actores de la amenaza pueden haber cambiado a un pool de minería privado o a un pool proxy para obtener beneficios financieros.

"La configuración también muestra que los actores de la amenaza están tratando de optimizar la operación de minería tanto como sea posible, lo que indica un profundo conocimiento de la minería de criptomonedas", dijeron los investigadores.

"A diferencia de la variante RedTail anterior reportada a principios de 2024, este malware emplea técnicas avanzadas de evasión y persistencia. Se bifurca a sí mismo múltiples veces para dificultar el análisis depurando su proceso y mata cualquier instancia de [GNU Debugger] que encuentra."

Akamai describió RedTail como un programa con un alto nivel de refinamiento, un aspecto que no se observa comúnmente entre las familias de malware de mineros de criptomonedas.

Actualmente no está claro exactamente quién está detrás del malware de minería de criptomonedas, aunque el uso de grupos privados de minería de criptomonedas refleja una táctica utilizada por el Grupo Lazarus vinculado a Corea del Norte, que tiene un historial de orquestar ciberataques de gran alcance para obtener beneficios financieros, señaló la empresa.

"Las inversiones necesarias para llevar a cabo una operación privada de minería de criptomonedas son significativas, incluyendo personal, infraestructura y ofuscación", concluyen los investigadores. "Esta sofisticación puede ser indicativa de un grupo de ataque patrocinado por un Estado-nación".

Fuente: thehackernews