Oriente Próximo y el norte de África se han convertido en el objetivo de una nueva campaña que distribuye una versión modificada de un conocido malware llamado AsyncRAT desde septiembre de 2024.

"La campaña, que aprovecha las redes sociales para distribuir malware, está vinculada al actual clima geopolítico de la región", señalan los investigadores de Positive Technologies Klimentiy Galkin y Stanislav Pyzhov en un análisis publicado la semana pasada. "Los atacantes alojan el malware en cuentas legítimas de intercambio de archivos en línea o en canales de Telegram creados especialmente para este fin".

Se calcula que la campaña se ha cobrado unas 900 víctimas desde el otoño de 2024, añadió la empresa rusa de ciberseguridad, lo que indica su carácter generalizado. La mayoría de las víctimas se encuentran en Libia, Arabia Saudí, Egipto, Turquía, Emiratos Árabes Unidos, Qatar y Túnez.

La actividad, atribuida a un actor de amenazas apodado Desert Dexter, se descubrió en febrero de 2025. Consiste principalmente en crear cuentas temporales y canales de noticias en Facebook. Estas cuentas se utilizan después para publicar anuncios que contienen enlaces a un servicio de intercambio de archivos o a un canal de Telegram.

Los enlaces, a su vez, redirigen a los usuarios a una versión del malware AsyncRAT que ha sido alterada para incluir un keylogger offline; buscar 16 extensiones y aplicaciones diferentes de monederos de criptomonedas; y comunicarse con un bot de Telegram.

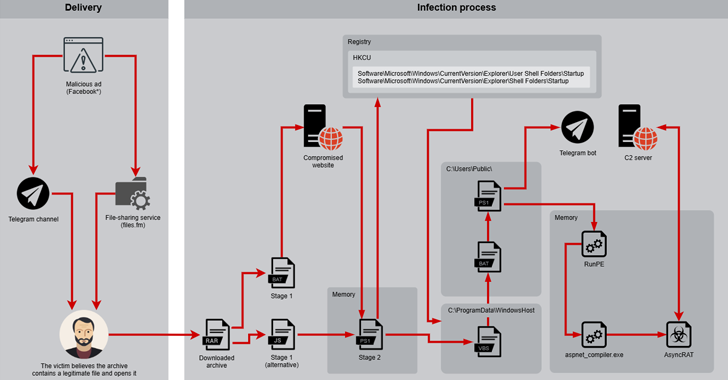

La cadena asesina comienza con un archivo RAR que incluye un script por lotes o un archivo JavaScript, programados para ejecutar un script PowerShell responsable de activar la segunda fase del ataque.

En concreto, finaliza los procesos asociados a varios servicios .NET que podrían impedir el inicio del malware, elimina los archivos con las extensiones BAT, PS1 y VBS de las carpetas "C:\ProgramData\WindowsHost" y "C:\Users\Public", y crea un nuevo archivo VBS en C:\ProgramData\WindowsHost, y archivos BAT y PS1 en C:\Users\Public.

A continuación, el script establece la persistencia en el sistema, recopila y filtra información del sistema a un bot de Telegram, toma una captura de pantalla y, por último, lanza el payload AsyncRAT inyectándola en el ejecutable "aspnet_compiler.exe".

Por el momento se desconoce quién está detrás de la campaña, aunque los comentarios en árabe en el archivo JavaScript aluden a su posible origen.

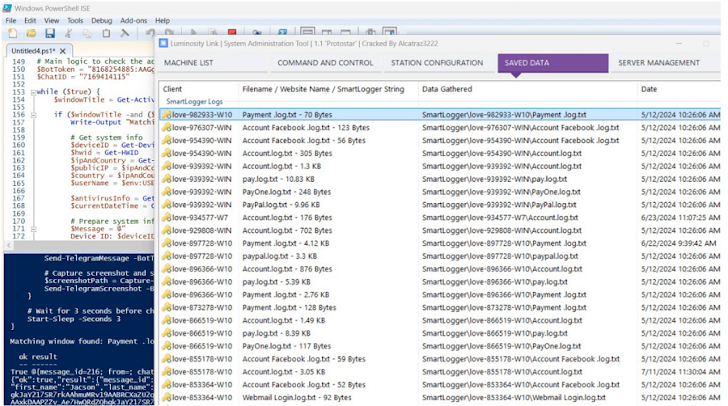

Un análisis más detallado de los mensajes enviados al bot de Telegram ha revelado capturas de pantalla del escritorio del propio atacante llamado "DEXTERMSI", que incluye el script PowerShell, así como una herramienta llamada Luminosity Link RAT. El bot de Telegram también contiene un enlace a un canal de Telegram llamado "dexterlyly", lo que sugiere que el autor de la amenaza podría proceder de Libia. El canal fue creado el 5 de octubre de 2024.

"La mayoría de las víctimas son usuarios normales, incluidos empleados de los siguientes sectores: Producción de petróleo, construcción, tecnología de la información y agricultura", dijeron los investigadores.

"Las herramientas utilizadas por Desert Dexter no son especialmente sofisticadas. Sin embargo, la combinación de anuncios de Facebook con servicios legítimos y referencias a la situación geopolítica ha llevado a la infección de numerosos dispositivos."

El hecho se produce cuando QiAnXin ha revelado detalles de una campaña de spear-phishing bautizada como Operación Elefante Marino que se ha descubierto dirigida a instituciones de investigación científica en China con el objetivo de entregar un backdoor capaz de cosechar información sensible relacionada con las ciencias y tecnologías oceánicas.

La actividad ha sido atribuida a un grupo denominado UTG-Q-011, que, según se afirma, es un subconjunto dentro de otro colectivo adversario denominado grupo CNC que comparte solapamientos tácticos con Patchwork, un actor de amenazas sospechoso de proceder de la India.

Fuente: thehackernews