El loader-as-a-service (LaaS) conocido como FakeBat se ha convertido en una de las familias de malware loader más distribuidas mediante la técnica drive-by download este año, según revelan los hallazgos de Sekoia.

"El objetivo principal de FakeBat es descargar y ejecutar la carga útil de la siguiente fase, como IcedID, Lumma, RedLine, SmokeLoader, SectopRAT y Ursnif", señaló la empresa en un análisis publicado el martes.

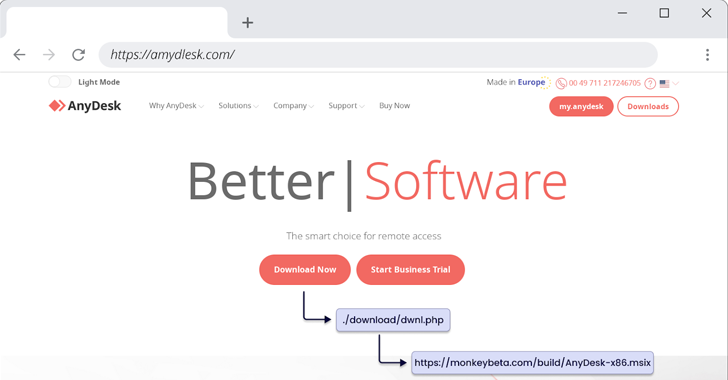

Los ataques drive-by implican el uso de métodos como el envenenamiento por optimización de motores de búsqueda (SEO), publicidad maliciosa e inyecciones de código malicioso en sitios comprometidos para inducir a los usuarios a descargar instaladores de software falsos o actualizaciones del navegador.

El uso de cargadores de malware en los últimos años encaja con el creciente uso de páginas de aterrizaje que suplantan a sitios web de software legítimos haciéndolos pasar por instaladores legítimos. Esto enlaza con el aspecto más amplio de que el phishing y la ingeniería social siguen siendo una de las principales vías de los actores de amenazas para adquirir el acceso inicial.

FakeBat, también conocido como EugenLoader y PaykLoader, ha sido ofrecido a otros ciberdelincuentes bajo un modelo de suscripción LaaS en foros clandestinos por un actor de amenazas de habla rusa llamado Eugenfest (alias Payk_34) desde al menos diciembre de 2022.

El cargador está diseñado para eludir los mecanismos de seguridad y ofrece a los clientes opciones para generar compilaciones utilizando plantillas para troyanizar software legítimo, así como supervisar las instalaciones a lo largo del tiempo a través de un panel de administración.

Mientras que las versiones anteriores utilizaban un formato MSI para las compilaciones del malware, las últimas iteraciones observadas desde septiembre de 2023 han cambiado a un formato MSIX y han añadido una firma digital al instalador con un certificado válido para eludir las protecciones SmartScreen de Microsoft.

El malware está disponible por 1.000 dólares a la semana y 2.500 dólares al mes para el formato MSI, 1.500 dólares a la semana y 4.000 dólares al mes para el formato MSIX, y 1.800 dólares a la semana y 5.000 dólares al mes para el paquete combinado de MSI y firma.

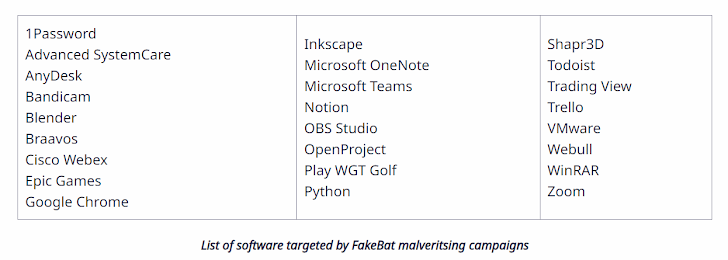

Sekoia señaló que había detectado diferentes grupos de actividad que difundían FakeBat mediante tres enfoques principales: Suplantación de software popular a través de anuncios maliciosos de Google, falsas actualizaciones de navegadores web a través de sitios comprometidos y esquemas de ingeniería social en redes sociales. Esto incluye campañas probablemente relacionadas con el grupo FIN7, Nitrogen y BATLOADER.

"Además de alojar cargas útiles, es muy probable que los servidores de FakeBat [comando y control] filtren el tráfico en función de características como el valor User-Agent, la dirección IP y la ubicación", explica Sekoia. "Esto permite la distribución del malware a objetivos específicos".

La revelación se produce mientras el Centro de Inteligencia de Seguridad de AhnLab (ASEC) detallaba una campaña de malware que distribuía otro cargador llamado DBatLoader (también conocido como ModiLoader y NatsoLoader) a través de correos electrónicos de phishing con temática de facturas.

También sigue al descubrimiento de cadenas de infección que propagan Hijack Loader (también conocido como DOILoader e IDAT Loader) a través de sitios de descarga de películas pirateadas para, en última instancia, distribuir el ladrón de información Lumma.

"Esta campaña IDATLOADER está utilizando una compleja cadena de infección que contiene múltiples capas de ofuscación directa basada en código junto con trucos innovadores para ocultar aún más la malicia del código", dijo el investigador de Kroll Dave Truman.

"La infección giraba en torno a la utilización de mshta.exe de Microsoft para ejecutar código oculto en un archivo especialmente diseñado que se hacía pasar por una clave secreta PGP. La campaña hacía uso de adaptaciones novedosas de técnicas comunes y de una gran ofuscación para ocultar el código malicioso y evitar su detección".

También se han observado campañas de phishing que distribuyen Remcos RAT, y un nuevo actor de amenazas de Europa del Este apodado Unfurling Hemlock aprovecha los cargadores y los correos electrónicos para soltar archivos binarios que actúan como una "bomba de racimo" para propagar diferentes cepas de malware a la vez.

"El malware distribuido mediante esta técnica se compone principalmente de robos, como RedLine, RisePro y Mystic Stealer, y de cargadores, como Amadey y SmokeLoader", explica Héctor García, investigador de Outpost24.

"La mayoría de las primeras etapas se detectaron siendo enviadas por correo electrónico a diferentes empresas o siendo soltadas desde sitios externos que fueron contactados por loaders externos".

Fuente: thehackernews