Un desconocido actor de amenazas apodado "Sandman" ataca a proveedores de servicios de telecomunicaciones en Oriente Medio, Europa Occidental y el sur de Asia, utilizando un malware modular de robo de información llamado "LuaDream".

Esta actividad maliciosa fue descubierta por SentinelLabs en colaboración con QGroup GmbH en agosto de 2023, que bautizó al actor de la amenaza y al malware con el nombre interno de la puerta trasera: "DreamLand client".

El estilo operativo de Sandman consiste en mantener un perfil bajo para eludir la detección, al tiempo que realiza movimientos laterales y mantiene un acceso a largo plazo a los sistemas violados para maximizar sus operaciones de ciberespionaje.

Un objetivo popular

El actor de la amenaza Sandman tiene como objetivo a los proveedores de servicios de telecomunicaciones en los subcontinentes de Oriente Medio, Europa Occidental y Asia Meridional.

Según SentinelOne, el autor de la amenaza accede primero a una red corporativa utilizando credenciales administrativas robadas.

Una vez que se ha accedido a la red, se ha visto a Sandman utilizar ataques "pass-the-hash" para autenticarse en servidores y servicios remotos extrayendo y reutilizando hashes NTLM almacenados en la memoria.

El informe de SentinelLabs explica que, en un caso, todas las estaciones de trabajo atacadas por los hackers estaban asignadas a personal directivo, lo que indica el interés del atacante por información privilegiada o confidencial.

Malware LuaDream

Se ha visto a SandMan desplegando un nuevo malware modular llamado "LuaDream" en ataques que utilizan el secuestro de DLL en los sistemas objetivo. El malware debe su nombre al uso del compilador justo a tiempo LuaJIT para el lenguaje de scripting Lua.

El malware se utiliza para recopilar datos y gestionar plugins que amplían su funcionalidad, que se reciben del servidor de mando y control (C2) y se ejecutan localmente en el sistema comprometido.

El desarrollo del malware parece estar activo, con una cadena de versión recuperada que indica el número de versión "12.0.2.5.23.29", y los analistas han visto indicios de registros y funciones de prueba que se remontan a junio de 2022.

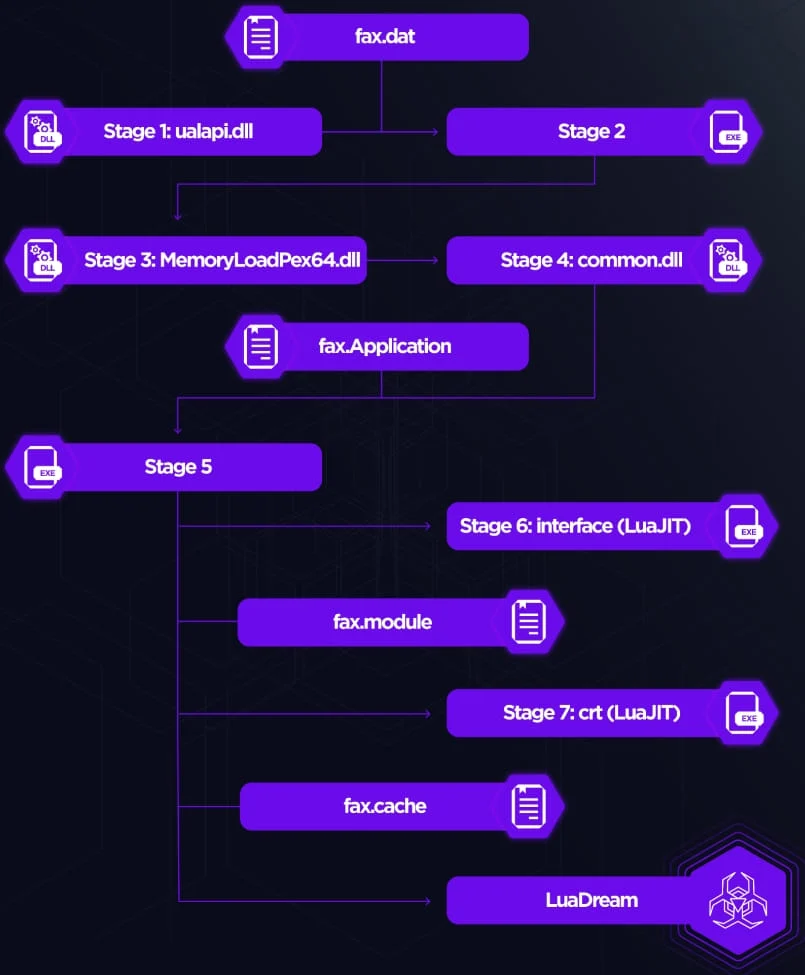

La puesta en escena de LuaDream se basa en un sofisticado proceso en memoria de siete pasos destinado a eludir la detección, iniciado por el servicio Fax o Spooler de Windows, que ejecuta el archivo DLL malicioso.

Proceso de puesta en escena de Sandman (SentinelLabs)

SentinelLabs informa de que las marcas de tiempo de los archivos DLL utilizados para el secuestro de pedidos son muy próximas a las de los ataques, lo que podría indicar que fueron creados a medida para intrusiones específicas.

Las medidas antianálisis en el proceso de puesta en escena incluyen:

- Ocultar los hilos de LuaDream de los depuradores.

- Cierre de archivos con un "handle" inválido.

- Detección de entornos sandbox basados en Wine.

- Mapeo en memoria para evitar los ganchos de la API EDR y las detecciones basadas en archivos.

- Empaquetado de código con encriptación y compresión basada en XOR.

LuaDream consta de 34 componentes, 13 principales y 21 de apoyo, que utilizan el código de bytes LuaJIT y la API de Windows a través de la biblioteca ffi.

Los componentes principales se encargan de las funciones principales del malware, como la recopilación de datos del sistema y del usuario, el control de plugins y las comunicaciones C2, mientras que los componentes de soporte se ocupan de los aspectos técnicos, como proporcionar librerías Lua y definiciones de la API de Windows.

Los principales componentes del malware (SentinelLabs)

Tras la inicialización, LuaDream se conecta a un servidor C2 (a través de TCP, HTTPS, WebSocket o QUIC) y envía la información recopilada, incluyendo versiones de malware, direcciones IP/MAC, detalles del sistema operativo, etc.

Debido a que los atacantes despliegan plugins específicos a través de LuaDream en cada ataque, SentinelLabs no dispone de una lista exhaustiva de todos los plugins disponibles.

Sin embargo, el informe señala un módulo llamado 'cmd', cuyo nombre sugiere que da a los atacantes capacidades de ejecución de comandos en el dispositivo comprometido.

Aunque parte del malware personalizado de Sandman y parte de su infraestructura de servidor C2 han quedado al descubierto, el origen del actor de la amenaza sigue sin respuesta.

Sandman se une a una creciente lista de atacantes avanzados que tienen como objetivo el espionaje de empresas de telecomunicaciones, utilizando puertas traseras sigilosas únicas que son difíciles de detectar y detener.

Los proveedores de telecomunicaciones son un objetivo frecuente de las actividades de espionaje debido a la naturaleza sensible de los datos que gestionan.

A principios de esta semana, informamos sobre un nuevo grupo de actividad rastreado como "ShroudedSnooper" que utilizaba dos nuevas puertas traseras, HTTPSnoop y PipeSnoop, contra operadores de telecomunicaciones en Oriente Medio.

Fuente: bleepingcomputer