Los cazadores de amenazas han revelado dos campañas de malware diferentes que han aprovechado vulnerabilidades y configuraciones incorrectas en entornos cloud para distribuir mineros de criptomonedas.

Los grupos de actividades maliciosas han sido bautizados con los nombres en clave Soco404 y Koske por las empresas de seguridad en la nube Wiz y Aqua, respectivamente.

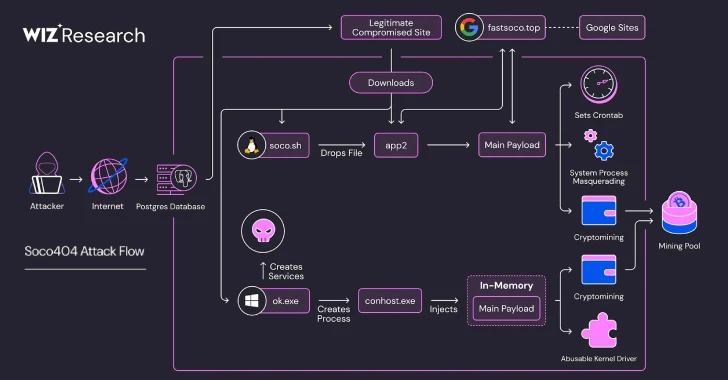

Soco404 "ataca tanto a sistemas Linux como Windows, desplegando malware específico para cada plataforma", afirman los investigadores de Wiz Maor Dokhanian, Shahar Dorfman y Avigayil Mechtinger. "Utilizan el enmascaramiento de procesos para disfrazar actividades maliciosas como procesos legítimos del sistema".

La actividad hace referencia al hecho de que las cargas útiles están incrustadas en páginas HTML 404 falsas alojadas en sitios web creados con Google Sites. Google ya ha eliminado los sitios falsos.

Wiz planteó que la campaña, que anteriormente se había observado atacando servicios Apache Tomcat con credenciales débiles, así como servidores Apache Struts y Atlassian Confluence susceptibles utilizando la botnet Sysrv, forma parte de una infraestructura de estafa criptográfica más amplia, que incluye plataformas fraudulentas de comercio de criptomonedas.

También se ha descubierto que la última campaña tiene como objetivo instancias de PostgreSQL accesibles públicamente, y que los atacantes también están utilizando servidores Apache Tomcat comprometidos para alojar cargas útiles adaptadas tanto a entornos Linux como Windows. Los atacantes también han pirateado un sitio web legítimo de transporte coreano para distribuir malware.

Una vez obtenido el acceso inicial, se aprovecha el comando SQL COPY ... FROM PROGRAM de PostgreSQL para ejecutar comandos shell arbitrarios en el host y lograr la ejecución remota de código.

"El atacante detrás de Soco404 parece estar realizando escaneos automatizados en busca de servicios expuestos, con el objetivo de explotar cualquier punto de entrada accesible", afirmó Wiz. "El uso de una amplia gama de herramientas de ingreso, incluidas utilidades de Linux como wget y curl, así como herramientas nativas de Windows como certutil y PowerShell, pone de manifiesto una estrategia oportunista".

En los sistemas Linux, se ejecuta directamente en la memoria un script de shell dropper para descargar e iniciar una carga útil de siguiente fase, al tiempo que se toman medidas para eliminar los mineros competidores con el fin de maximizar las ganancias económicas y limitar la visibilidad forense sobrescribiendo los registros asociados con cron y wtmp.

La carga útil ejecutada en la siguiente etapa es un binario que sirve como cargador para el minero al ponerse en contacto con un dominio externo (www.fastsoco[.]top) basado en Google Sites.

La cadena de ataque para Windows aprovecha el comando inicial posterior a la explotación para descargar y ejecutar un binario de Windows que, al igual que su homólogo de Linux, funciona como un cargador que incrusta tanto el minero como el controlador WinRing0.sys, este último utilizado para obtener privilegios NT\SYSTEM.

Además, el malware intenta detener el servicio de registro de eventos de Windows y ejecuta un comando de autodestrucción para evadir la detección.

"En lugar de depender de un único método o sistema operativo, el atacante lanza una amplia red, utilizando cualquier herramienta o técnica disponible en el entorno para entregar su carga útil", afirmó la empresa. "Este enfoque flexible es característico de una campaña de minería de criptomonedas amplia y automatizada, centrada en maximizar el alcance y la persistencia en diversos objetivos".

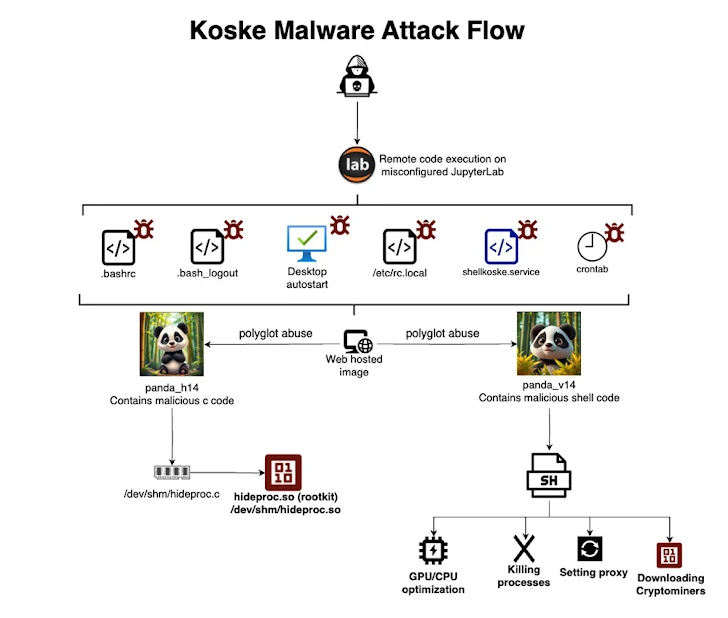

El descubrimiento de Soco404 coincide con la aparición de una nueva amenaza para Linux denominada Koske, que se sospecha que ha sido desarrollada con la ayuda de un modelo de lenguaje grande (LLM) y que utiliza imágenes aparentemente inocuas de pandas para propagar el malware.

El ataque comienza con la explotación de un servidor mal configurado, como JupyterLab, para instalar varios scripts a partir de dos imágenes JPEG, entre los que se incluyen un rootkit basado en C que se utiliza para ocultar archivos maliciosos relacionados con malware mediante LD_PRELOAD y un script de shell que, en última instancia, descarga mineros de criptomonedas en el sistema infectado. Ambas cargas útiles se ejecutan directamente en la memoria para evitar dejar rastros en el disco.

El objetivo final de Koske es implementar mineros de criptomonedas optimizados para CPU y GPU que aprovechen los recursos computacionales del host para minar 18 monedas distintas, como Monero, Ravencoin, Zano, Nexa y Tari, entre otras.

"Estas imágenes son archivos políglotas, con cargas útiles maliciosas añadidas al final. Una vez descargadas, el malware extrae y ejecuta los segmentos maliciosos en la memoria, eludiendo las herramientas antivirus", explicó Assaf Morag, investigador de Aqua.

"Esta técnica no es esteganografía, sino más bien abuso de archivos poliglotas o incrustación de archivos maliciosos. Esta técnica utiliza un archivo JPG válido con código shell malicioso oculto al final. Solo se descargan y ejecutan los últimos bytes, lo que la convierte en una forma engañosa de abuso poliglota".

Fuente: thehackernews.com