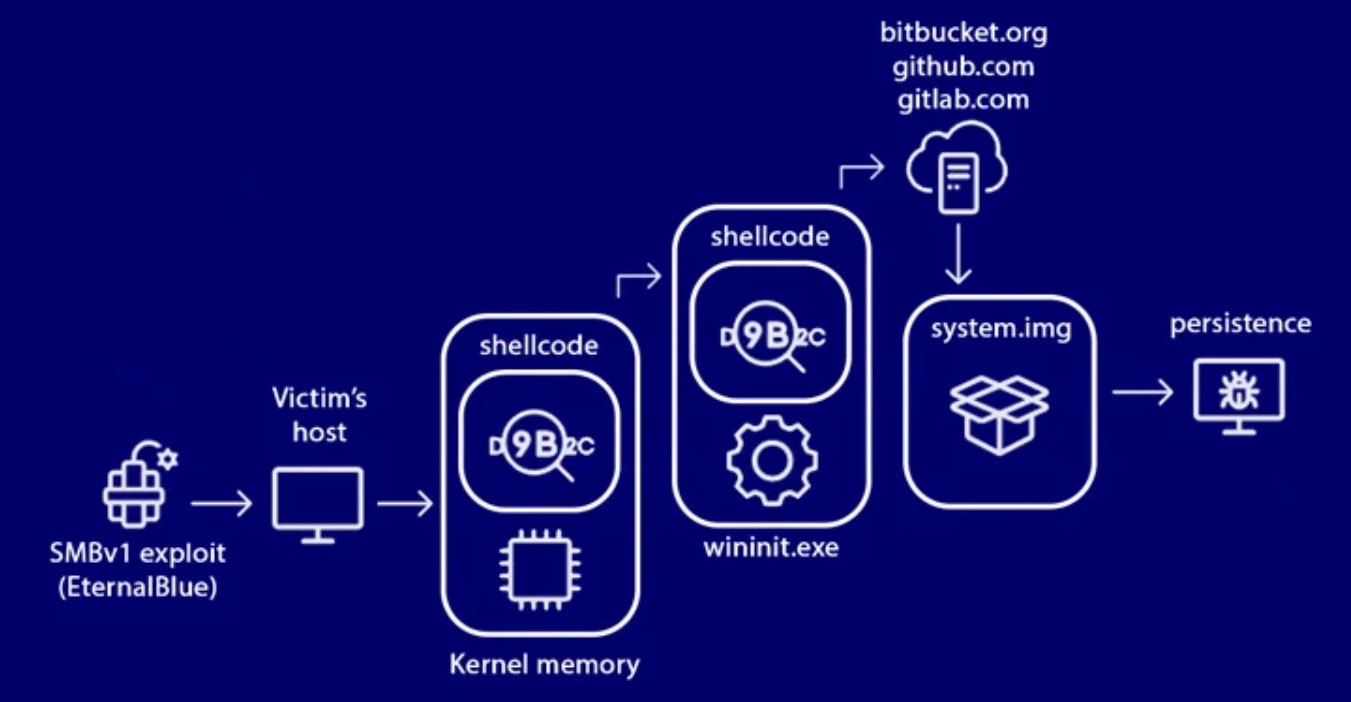

Flujo de infección en el host de Windows

Una cepa avanzada de malware que se hace pasar por un minero de criptomonedas ha logrado pasar desapercibida durante más de cinco años, infectando no menos de un millón de dispositivos en todo el mundo en el proceso.

Esto es según los hallazgos de Kaspersky, que ha denominado la amenaza StripeFly, describiéndola como un "intrincado marco modular que soporta tanto Linux como Windows".

El proveedor ruso de ciberseguridad, que detectó las muestras por primera vez en 2017, dijo que el minero es parte de una entidad mucho más grande que emplea un exploit EternalBlue SMBv1 personalizado atribuido a Equation Group para infiltrarse en sistemas de acceso público.

El shellcode malicioso, entregado a través del exploit, tiene la capacidad de descargar archivos binarios desde un repositorio remoto de Bitbucket, así como ejecutar scripts de PowerShell. También admite una colección de funciones ampliables similares a complementos para recopilar datos confidenciales e incluso desinstalarse.

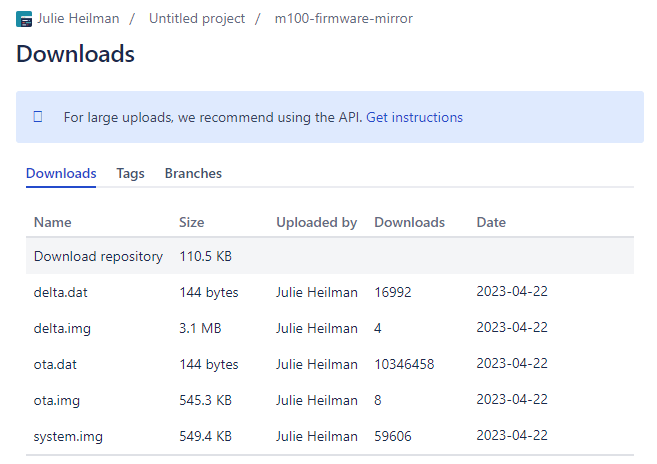

Carpeta de descargas del repositorio de Bitbucket

El código shell de la plataforma se inyecta en el proceso wininit.exe, un proceso legítimo de Windows que inicia el administrador de arranque (BOOTMGR) y maneja la inicialización de varios servicios.

"La carga útil del malware en sí está estructurada como un código ejecutable binario monolítico diseñado para admitir módulos conectables para ampliar o actualizar su funcionalidad", dijeron los investigadores de seguridad Sergey Belov, Vilen Kamalov y Sergey Lozhkin en un informe técnico.

"Viene equipado con un túnel de red TOR incorporado para la comunicación con servidores de comando, junto con funcionalidad de actualización y entrega a través de servicios confiables como GitLab, GitHub y Bitbucket, todos usando archivos cifrados personalizados".

Otros módulos espía notables le permiten recopilar credenciales cada dos horas, realizar capturas de pantalla en el dispositivo de la víctima sin ser detectado, registrar la entrada del micrófono e iniciar un proxy inverso para ejecutar acciones remotas.

Al lograr un punto de apoyo exitoso, el malware procede a deshabilitar el protocolo SMBv1 en el host infectado y propaga el malware a otras máquinas usando un módulo de desparasitación a través de SMB y SSH, utilizando claves recopiladas en los sistemas pirateados.

StripeFly logra persistencia modificando el Registro de Windows o creando entradas en el programador de tareas si el intérprete de PowerShell está instalado y hay acceso administrativo disponible. En Linux, la persistencia se logra mediante un servicio de usuario systemd, un archivo .desktop de inicio automático o modificando archivos /etc/rc*, perfil, bashrc o inittab.

También se descargó un minero de criptomonedas Monero que aprovecha las solicitudes DNS sobre HTTPS (DoH) para resolver los servidores del grupo, agregando una capa adicional de sigilo a las actividades maliciosas. Se ha evaluado que el minero se utiliza como señuelo para evitar que el software de seguridad descubra todo el alcance de las capacidades del malware.

En un esfuerzo por minimizar la huella, los componentes de malware que se pueden descargar se alojan como archivos binarios cifrados en varios servicios de alojamiento de repositorios de código, como Bitbucket, GitHub o GitLab.

Por ejemplo, el repositorio de Bitbucket operado por el actor de amenazas desde junio de 2018 incluye archivos ejecutables capaces de atender la carga útil de infección inicial tanto en Windows como en Linux, buscar nuevas actualizaciones y, en última instancia, actualizar el malware.

La comunicación con el servidor de comando y control (C2), que está alojado en la red TOR, se realiza mediante una implementación ligera y personalizada de un cliente TOR que no se basa en ningún método documentado públicamente.

"El nivel de dedicación demostrado por esta funcionalidad es notable", dijeron los investigadores. "El objetivo de ocultar el servidor C2 a toda costa impulsó el desarrollo de un proyecto único y que requirió mucho tiempo: la creación de su propio cliente TOR."

Otra característica sorprendente es que estos repositorios actúan como mecanismos alternativos para que el malware descargue los archivos de actualización sólo cuando su fuente principal (es decir, el servidor C2) deja de responder.

Kaspersky dijo que descubrió además una familia de ransomware llamada ThunderCrypt que comparte importantes superposiciones de código fuente con StripeFly, salvo la ausencia del módulo de infección SMBv1. Se dice que ThunderCrypt se utilizó contra objetivos en Taiwán en 2017.

Los orígenes de StripeFly siguen siendo desconocidos actualmente, aunque la sofisticación del marco y sus paralelos con EternalBlue exhiben todas las características de un actor de amenaza persistente avanzada (APT).

Vale la pena señalar que, si bien la filtración del exploit EternalBlue por parte de Shadow Brokers tuvo lugar el 14 de abril de 2017, la primera versión identificada de StripeFly que incorpora EternalBlue data del 9 de abril de 2016, hace un año. Desde la filtración, el exploit EternalBlue ha sido reutilizado por equipos de piratería norcoreanos y rusos para difundir el malware WannaCry y Petya .

Fuente: thehackernews.com