Investigadores de ciberseguridad han descubierto un malware basado en Go llamado XDigo que se ha utilizado en ataques dirigidos a entidades gubernamentales de Europa del Este en marzo de 2025.

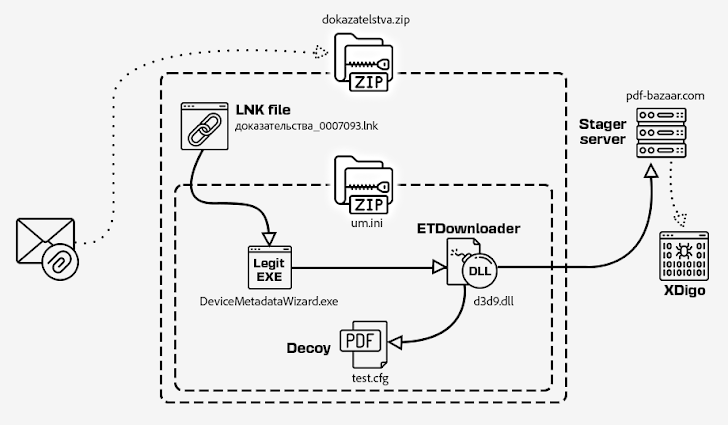

Las cadenas de ataque habrían aprovechado una colección de archivos de acceso directo de Windows (LNK) como parte de un procedimiento de varias fases para desplegar el malware, según ha informado la empresa francesa de ciberseguridad HarfangLab.

XDSpy es el nombre asignado a un ciberespionaje conocido por tener como objetivo agencias gubernamentales de Europa del Este y los Balcanes desde 2011. Fue documentado por primera vez por el CERT bielorruso a principios de 2020.

En los últimos años, las empresas de Rusia y Moldavia han sido blanco de varias campañas para distribuir familias de malware como UTask, XDDown y DSDownloader que pueden descargar payloads adicionales y robar información confidencial de los hosts comprometidos.

HarfangLab afirma haber observado que el autor de la amenaza aprovechaba un fallo de ejecución remota de código en Microsoft Windows que se activa al procesar archivos LNK especialmente diseñados. La vulnerabilidad (ZDI-CAN-25373) fue revelada públicamente por Trend Micro a principios de marzo.

"Los datos manipulados en un archivo LNK pueden hacer que el contenido peligroso del archivo sea invisible para un usuario que inspeccione el archivo a través de la interfaz de usuario proporcionada por Windows", señaló entonces la Iniciativa Día Cero (ZDI) de Trend Micro. "Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del usuario actual".

Un análisis más detallado de los archivos LNK que aprovechan ZDI-CAN-25373 ha descubierto un subconjunto más pequeño que comprende nueve muestras, que se aprovechan de un fallo de confusión en el análisis sintáctico de LNK derivado de que Microsoft no ha implementado su propia especificación MS-SHLLINK (versión 8.0).

Según la especificación, el límite teórico máximo para la longitud de una cadena dentro de los archivos LNK es el mayor valor entero que puede codificarse en dos bytes (es decir, 65.535 caracteres). Sin embargo, la implementación real de Windows 11 limita el contenido total de texto almacenado a 259 caracteres, con la excepción de los argumentos de línea de comandos.

"Esto lleva a situaciones confusas, en las que algunos archivos LNK se analizan de forma diferente según la especificación y en Windows, o incluso que algunos archivos LNK que deberían ser inválidos según la especificación son en realidad válidos para Microsoft Windows", dijo HarfangLab.

"Debido a esta desviación de la especificación, se puede crear un archivo LNK que aparentemente ejecute una determinada línea de comandos o incluso que no sea válido según los analizadores de terceros que implementan la especificación, pero que ejecute otra línea de comandos en Windows".

Una consecuencia de combinar el problema del relleno de espacios en blanco con la confusión del análisis sintáctico de LNK es que puede ser aprovechado por los atacantes para ocultar el comando que se está ejecutando tanto en la interfaz de usuario de Windows como en los analizadores sintácticos de terceros.

Se dice que los nueve archivos LNK se distribuyeron dentro de archivos ZIP, cada uno de los cuales contenía un segundo archivo ZIP que incluía un archivo PDF señuelo, un ejecutable legítimo pero renombrado y una DLL maliciosa que se cargaba lateralmente a través del binario.

Vale la pena señalar que esta cadena de ataques fue documentada por BI.ZONE a finales del mes pasado como llevada a cabo por un actor de amenazas que rastrea como Silent Werewolf para infectar empresas moldavas y rusas con malware.

La DLL es un descargador de primera fase denominado ETDownloader que, a su vez, probablemente está destinado a desplegar un implante de recopilación de datos conocido como XDigo, basándose en la infraestructura, victimología, sincronización, tácticas y herramientas coincidentes. Se considera que XDigo es una versión más reciente del malware ("UsrRunVGA.exe") que fue detallado por Kaspersky en octubre de 2023.

XDigo es un ladrón que puede recolectar archivos, extraer contenido del portapapeles y capturar pantallas. También admite comandos para ejecutar un comando o binario recuperado de un servidor remoto a través de peticiones HTTP GET. La exfiltración de datos se produce a través de peticiones HTTP POST.

Se ha identificado al menos un objetivo confirmado en la región de Minsk, y otros artefactos sugieren que el objetivo son grupos minoristas rusos, instituciones financieras, grandes compañías de seguros y servicios postales gubernamentales.

"Este perfil de objetivo se alinea con la persecución histórica de XDSpy de entidades gubernamentales en Europa del Este y Bielorrusia en particular", dijo HarfangLab.

"El enfoque de XDSpy también se demuestra por sus capacidades de evasión personalizadas, ya que su malware fue reportado como el primer malware que intentó evadir la detección de la solución Sandbox de PT Security, una empresa rusa de ciberseguridad que proporciona servicio a organizaciones públicas y financieras en la Federación Rusa."

Fuente: thehackernews