Más de 46.000 instancias de Grafana conectadas a Internet siguen sin parchear y expuestas a una vulnerabilidad de redirección abierta del lado del cliente que permite ejecutar un plugin malicioso y hacerse con una cuenta.

El fallo se registra como CVE-2025-4123 y afecta a varias versiones de la plataforma de código abierto utilizada para monitorizar y visualizar métricas de infraestructuras y aplicaciones.

La vulnerabilidad fue descubierta por el bug bounty hunter Alvaro Balada y se abordó en las actualizaciones de seguridad que Grafana

Labs publicó el 21 de mayo.

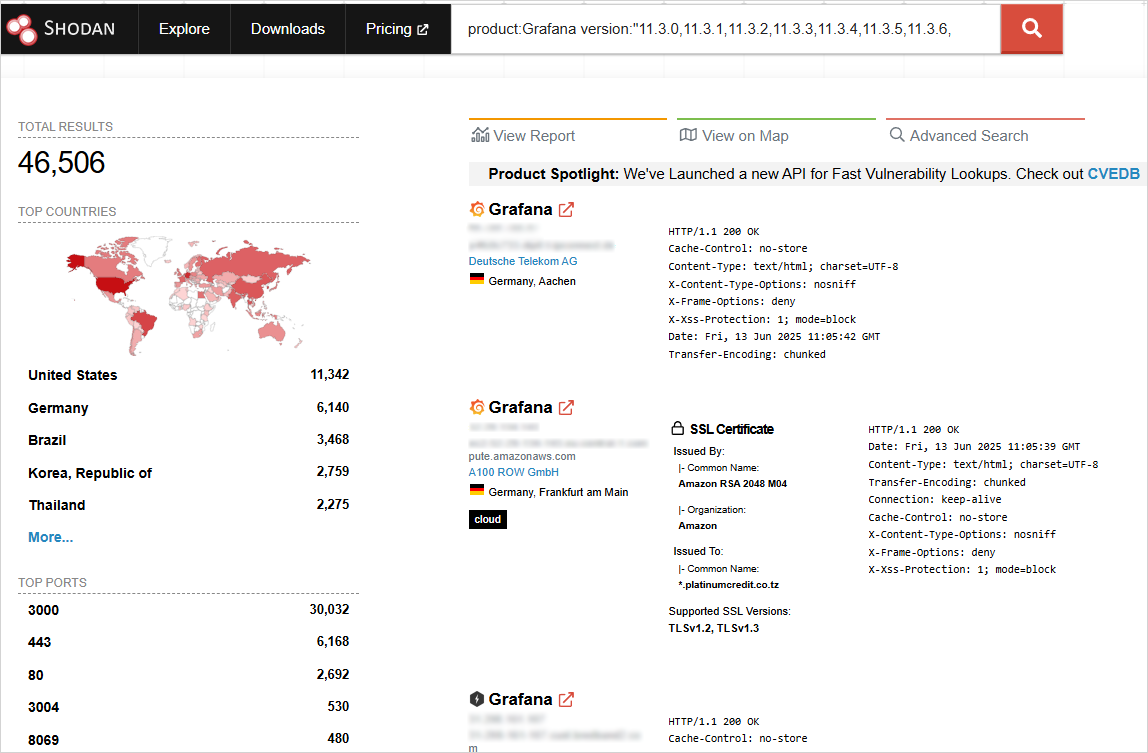

Sin embargo, en el momento de escribir esta noticia, más de un tercio de todas las instancias de Grafana accesibles a través de la Internet pública no han sido parcheadas, según los investigadores de la empresa de seguridad de aplicaciones OX Security, que se refieren al fallo como "El fantasma de Grafana".

Los analistas dijeron a BleepingComputer que su trabajo se centró en demostrar la capacidad de convertir en arma el hallazgo de Balada.

Tras identificar las versiones vulnerables al ataque, evaluaron la exposición correlacionando los datos con la distribución de la plataforma en el ecosistema.

Encontraron 128.864 instancias expuestas en línea, de las cuales 46.506 seguían ejecutando versiones vulnerables que aún podían explotarse. Esto corresponde a un porcentaje de alrededor del 36%.

Puntos finales vulnerables de Grafana

Fuente: BleepingComputer

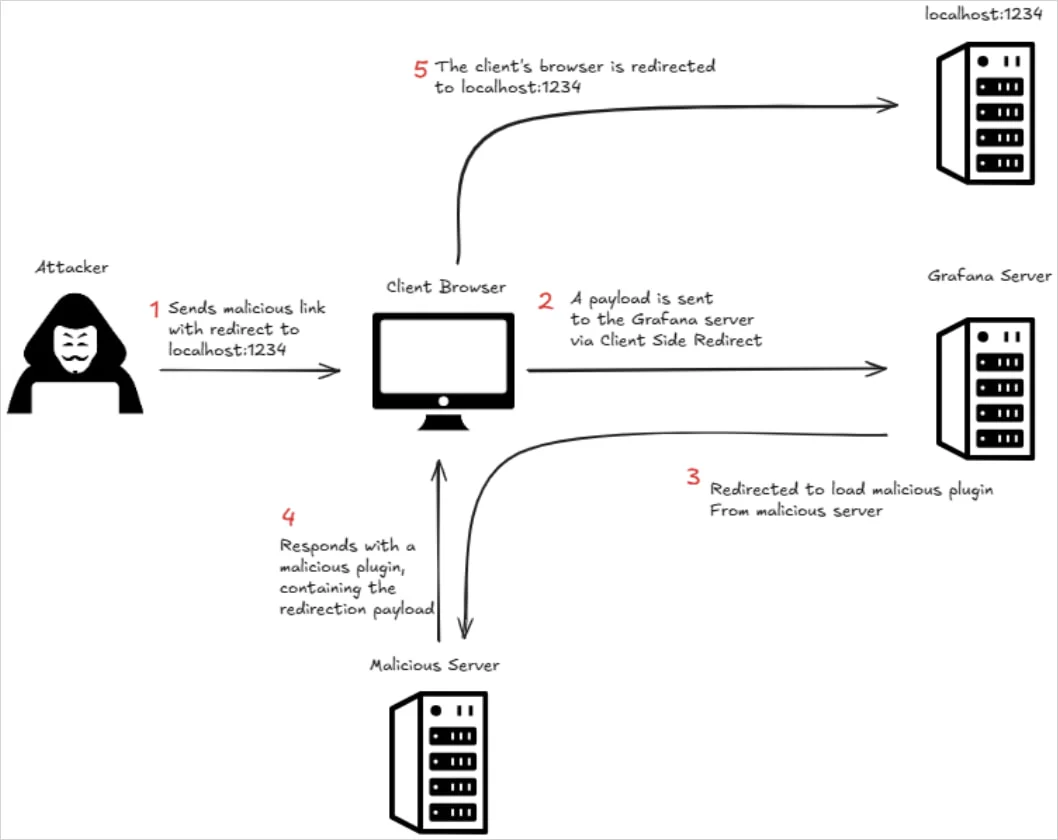

El análisis en profundidad de OX Security de CVE-2025-4123 descubrió que, a través de una serie de pasos de explotación que combinan el recorrido del lado del cliente con la mecánica de redirección abierta, los atacantes pueden atraer a las víctimas para que hagan clic en las URL que conducen a la carga de un plugin de Grafana malicioso desde un sitio controlado por el actor de la amenaza.

Los enlaces maliciosos podrían ser utilizados para ejecutar JavaScript arbitrario en el navegador del usuario, dicen los investigadores.

El proceso de explotación

Fuente: OX Security

El exploit no requiere privilegios elevados y puede funcionar incluso si el acceso anónimo está habilitado.

El fallo permite a los atacantes secuestrar sesiones de usuario, cambiar las credenciales de la cuenta y, en los casos en los que está instalado el plugin Grafana Image Renderer, realizar una falsificación de petición del lado del servidor (SSRF) para leer recursos internos.

Aunque la Política de Seguridad de Contenidos (CSP) por defecto en Grafana proporciona cierta protección, no impide la explotación debido a las limitaciones en la aplicación del lado del cliente.

El exploit de OX Security demuestra que CVE-2025-4123 puede ser explotado del lado del cliente y podría ser aprovechado para eludir los mecanismos modernos de normalización del navegador a través de la lógica de enrutamiento JavaScript nativa de Grafana.

Esto permite a los atacantes explotar las inconsistencias en el manejo de URL para servir plugins maliciosos, que a su vez modifican las direcciones de correo electrónico de los usuarios, haciendo trivial el secuestro de cuentas a través del restablecimiento de contraseñas.

Aunque CVE-2025-4123 tiene varios requisitos de explotación, como la interacción del usuario, una sesión de usuario activa cuando la víctima hace clic en el enlace, y tener la función de plugin habilitada (está habilitada por defecto), el gran número de instancias expuestas y la falta de necesidad de autenticación crean una superficie de ataque significativa.

Para mitigar el riesgo de explotación, se recomienda que los administradores de Grafana actualicen a las versiones 10.4.18+security-01, 11.2.9+security-01, 11.3.6+security-01, 11.4.4+security-01, 11.5.4+security-01, 11.6.1+security-01 y 12.0.0+security-01.

Fuente: bleepingcomputer