Microsoft ha publicado parches para corregir 67 fallos de seguridad, incluido un error zero-day en Web Distributed Authoring and Versioning (WebDAV) que, según afirma, ha sido objeto de explotación activa en la red.

De las 67 vulnerabilidades, 11 se consideran críticas y 56 importantes. Esto incluye 26 fallos de ejecución remota de código, 17 fallos de divulgación de información y 14 fallos de escalada de privilegios.

Los parches se suman a las 13 deficiencias solucionadas por la compañía en su navegador Edge, basado en Chromium, desde el lanzamiento de la actualización Patch Tuesday del mes pasado.

La vulnerabilidad que se ha utilizado como arma en ataques reales se refiere a la ejecución remota de código en WebDAV (CVE-2025-33053, puntuación CVSS: 8,8) que puede activarse engañando a los usuarios para que hagan clic en una URL especialmente diseñada.

El gigante tecnológico atribuyó a los investigadores de Check Point Alexandra Gofman y David Driker el descubrimiento y la notificación del fallo. Cabe mencionar que CVE-2025-33053 es la primera vulnerabilidad zero-day que se revela en el estándar WebDAV.

En un informe separado, la empresa de ciberseguridad atribuyó el abuso de CVE-2025-33053 a un actor de amenazas conocido como Stealth Falcon (alias FruityArmor), que tiene un historial de aprovechamiento de los zero-days de Windows en sus ataques. En septiembre de 2023, se observó que el grupo de hackers utilizaban una puerta trasera denominada Deadglyph como parte de una campaña de espionaje dirigida a entidades de Qatar y Arabia Saudí.

"El ataque utilizó un archivo .url que explotaba una vulnerabilidad de día cero (CVE-2025-33053) para ejecutar malware desde un servidor WebDAV controlado por el actor", dijo Check Point. "CVE-2025-33053 permite la ejecución remota de código a través de la manipulación del directorio de trabajo".

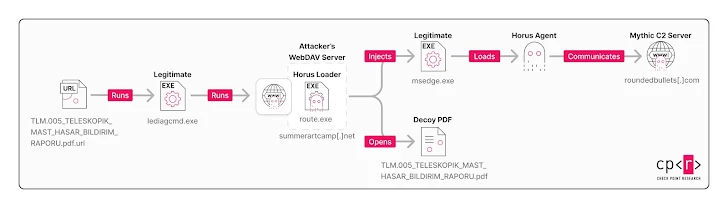

En la cadena de ataque observada contra una empresa de defensa no identificada en Turquía, el actor de la amenaza habría empleado CVE-2025-33053 para entregar Horus Agent, un implante personalizado construido para el marco de mando y control (C2) Mythic. Se cree que la carga maliciosa utilizada para iniciar el ataque, un archivo de acceso directo a una URL, se envió como archivo adjunto en un correo electrónico de phishing.

El archivo URL se utiliza para lanzar iediagcmd.exe, una utilidad de diagnóstico legítima para Internet Explorer, aprovechándolo para lanzar otro payload llamado Horus Loader, responsable de servir un documento PDF señuelo y ejecutar el agente Horus.

"Escrito en C++, el implante no muestra solapamientos significativos con los agentes Mythic conocidos basados en C, aparte de los puntos en común en la lógica genérica relacionada con las comunicaciones Mythic C2", dijo Check Point. "Mientras que el cargador se asegura de implementar algunas medidas para proteger el payload, los actores de la amenaza colocaron precauciones adicionales dentro de la propia puerta trasera".

Esto incluye el uso de técnicas como el cifrado de cadenas y el aplanamiento del flujo de control para complicar los esfuerzos de análisis. A continuación, el backdoor se conecta a un servidor remoto para realizar tareas que le permiten recopilar información del sistema, enumerar archivos y carpetas, descargar archivos del servidor, inyectar shellcode en procesos en ejecución y salir del programa.

Cadena de infección CVE-2025-33053

Se estima que el agente Horus es una evolución del implante personalizado Apollo, un agente .NET de código abierto para el marco Mythic, que Stealth Falcon utilizó anteriormente entre 2022 y 2023.

"Horus es una versión más avanzada del implante personalizado Apollo de los grupos de amenazas, reescrito en C++, mejorado y refactorizado", dijo Check Point.

"Al igual que la versión Horus, la versión Apollo introduce amplias capacidades de huellas dactilares de víctimas al tiempo que limita el número de comandos compatibles. Esto permite a los actores de la amenaza centrarse en la identificación sigilosa de la máquina infectada y la entrega de la carga útil de la siguiente etapa, mientras que también mantiene el tamaño del implante significativamente más pequeño (sólo 120Kb) que el agente completo."

La compañía dijo que también observó que el actor de la amenaza aprovechaba varias herramientas previamente no documentadas, como las siguientes

- Credential Dumper, que apunta a un Controlador de Dominio ya comprometido para robar archivos relacionados con credenciales de Active Directory y Controladores de Dominio.

- Passive backdoor, que escucha las solicitudes entrantes y ejecuta cargas útiles de shellcode.

- Keylogger, una herramienta C++ personalizada que registra todas las pulsaciones de teclas y las escribe en un archivo en "C:/windows/temp/~TN%LogName%.tmp".

El keylogger carece notablemente de cualquier mecanismo C2, lo que significa que probablemente trabaja en conjunto con otro componente que puede exfiltrar el archivo a los atacantes.

"Stealth Falcon emplea herramientas comerciales de ofuscación y protección de código, así como versiones modificadas a medida para diferentes tipos de payload", afirma Check Point. "Esto hace que sus herramientas sean más difíciles de someter a ingeniería inversa y complica el seguimiento de los cambios técnicos a lo largo del tiempo".

La explotación activa de CVE-2025-33053 ha llevado a la Agencia de Ciberseguridad y Seguridad de Infraestructuras de EE.UU. (CISA) a añadirla al catálogo de Vulnerabilidades Explotadas Conocidas (KEV), exigiendo a las agencias del Poder Ejecutivo Civil Federal (FCEB) que apliquen la corrección antes del 1 de julio de 2025.

"Lo que hace que este fallo sea especialmente preocupante es el uso generalizado de WebDAV en entornos empresariales para el intercambio remoto de archivos y la colaboración", declaró Mike Walters, Presidente y Cofundador de Action1. "Muchas organizaciones habilitan WebDAV para necesidades empresariales legítimas - a menudo sin comprender plenamente los riesgos de seguridad que introduce".

La vulnerabilidad más grave resuelta por Microsoft es un fallo de elevación de privilegios en Power Automate (CVE-2025-47966, puntuación CVSS: 9,8) que podría permitir a un atacante elevar privilegios a través de una red. Sin embargo, no se requiere ninguna acción por parte del cliente para mitigar el fallo.

Otras vulnerabilidades destacadas son los fallos de elevación de privilegios en Common Log File System Driver (CVE-2025-32713, puntuación CVSS: 7,8), Windows Netlogon (CVE-2025-33070, puntuación CVSS: 8,1) y Windows SMB Client (CVE-2025-33073, puntuación CVSS: 8,8), así como una vulnerabilidad RCE crítica no autenticada en Windows KDC Proxy Service (CVE-2025-33071, puntuación CVSS: 8,1).

"En los últimos meses, el controlador CLFS se ha convertido en un foco constante tanto para los actores de amenazas como para los investigadores de seguridad debido a su explotación en múltiples operaciones de ransomware", dijo Ben McCarthy, ingeniero jefe de ciberseguridad de Immersive.

"Se clasifica como un desbordamiento de búfer basado en heap, un tipo de vulnerabilidad de corrupción de memoria. La complejidad del ataque se considera baja, y una explotación exitosa permite a un atacante escalar privilegios."

CrowdStrike, Synacktiv, SySS GmbH, RedTeam Pentesting y Google Project Zero han sido reconocidos por informar del fallo.

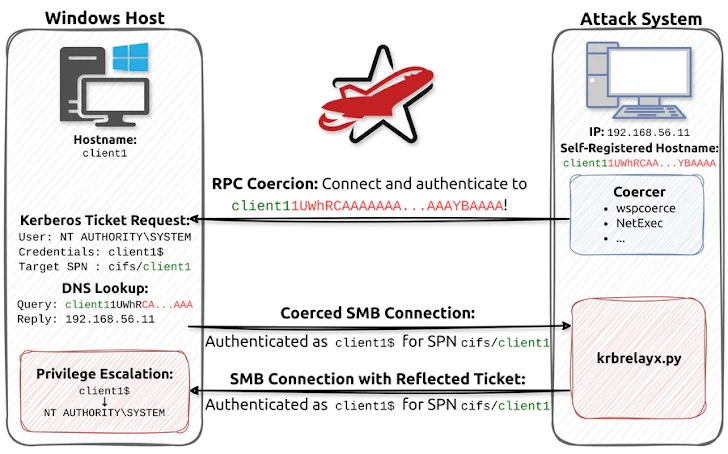

"Aunque Microsoft se refiere a CVE-2025-33073 como una elevación de privilegios, en realidad se trata de una ejecución remota autenticada de comandos como SYSTEM en cualquier máquina que no aplique la firma SMB", afirman los investigadores de Synacktiv Wilfried Bécard y Guillaume André.

El camino hacia la explotación requiere que la víctima se conecte a un servidor SMB malicioso controlado por el atacante, lo que en última instancia conduce a la escalada de privilegios mediante un ataque de retransmisión Kerberos reflexivo.

"El principio detrás del ataque es que obligamos a un host Windows a conectarse a nuestro sistema de ataque a través de SMB y autenticarse a través de Kerberos", dijo RedTeam Pentesting en un análisis técnico. "A continuación, el ticket Kerberos se retransmite de nuevo al mismo host a través de SMB. La sesión SMB resultante tenía privilegios elevados de NT AUTHORITY\SYSTEM, suficientes para ejecutar comandos arbitrarios".

Adam Barnett, ingeniero jefe de software en Rapid7, dijo que la explotación de CVE-2025-33071 requiere que el atacante explote un fallo criptográfico y gane una condición de carrera.

"La mala noticia es que Microsoft considera que la explotación es más probable a pesar de todo, y puesto que un proxy KDC ayuda a que las solicitudes Kerberos de redes no fiables accedan más fácilmente a activos fiables sin necesidad de una conexión TCP directa del cliente al controlador de dominio, la compensación aquí es que el propio proxy KDC es bastante probable que esté expuesto a una red no fiable", añadió Barnett.

Por último, pero no por ello menos importante, Microsoft también ha desplegado parches para corregir un error de desviación del arranque seguro (CVE-2025-3052, puntuación CVSS: 6,7) descubierto por Binarly, que permite la ejecución de software no fiable.

"Existe una vulnerabilidad en una aplicación UEFI firmada con un certificado UEFI de terceros de Microsoft, que permite a un atacante eludir UEFI Secure Boot", dijo Redmond en una alerta. "Un atacante que explotara con éxito esta vulnerabilidad podría eludir Secure Boot".

Fuente: thehackernews