Se ha observado a un actor de amenazas conocido como Storm-2657 secuestrando cuentas de empleados con el objetivo final de desviar los pagos de salarios a cuentas controladas por el atacante.

"Storm-2657 está atacando activamente a una serie de organizaciones con sede en Estados Unidos, en particular a empleados de sectores como la educación superior, para obtener acceso a plataformas de software como servicio (SaaS) de recursos humanos de terceros, como Workday", señaló el equipo de Inteligencia de Amenazas de Microsoft en un informe.

Sin embargo, el gigante tecnológico advirtió de que cualquier plataforma de software como servicio (SaaS) que almacene información de recursos humanos o de pagos y cuentas bancarias podría ser objetivo de este tipo de campañas con motivaciones financieras. Algunos aspectos de la campaña, cuyo nombre en clave es Payroll Pirates, ya habían sido denunciados por Silent Push, Malwarebytes y Hunt.io.

Lo que hace que los ataques sean notables es que no aprovechan ningún fallo de seguridad en los propios servicios. En su lugar, aprovechan tácticas de ingeniería social y la falta de protecciones de autenticación multifactor (MFA) para hacerse con el control de las cuentas de los empleados y, en última instancia, modificar la información de pago para dirigirla a cuentas gestionadas por los actores de la amenaza.

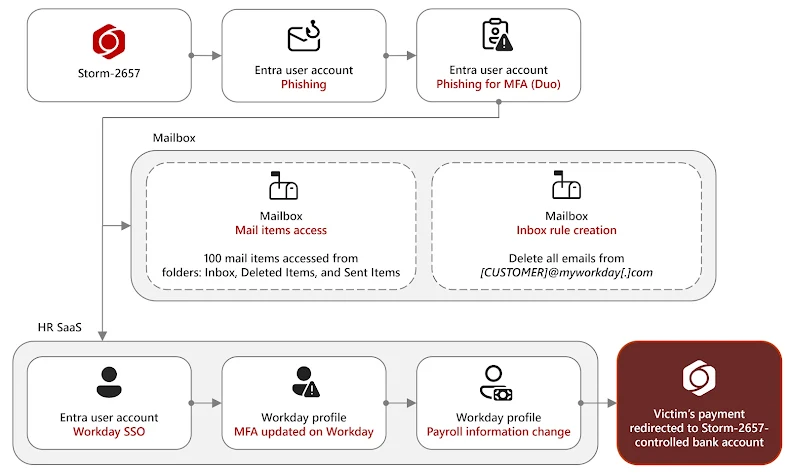

En una campaña observada por Microsoft en el primer semestre de 2025, el atacante habría obtenido el acceso inicial a través de correos electrónicos de phishing diseñados para recopilar sus credenciales y códigos MFA mediante un enlace de phishing adversary-in-the-middle (AitM), obteniendo así acceso a sus cuentas de Exchange Online y haciéndose con el control de los perfiles de Workday a través del inicio de sesión único (SSO).

También se ha observado a los autores de la amenaza creando reglas de bandeja de entrada para eliminar los correos electrónicos de notificación de advertencia entrantes de Workday con el fin de ocultar los cambios no autorizados realizados en los perfiles. Esto incluye la alteración de la configuración del pago de salarios para redirigir futuros pagos de salarios a cuentas bajo su control.

Para garantizar un acceso persistente a las cuentas, los atacantes inscriben sus propios números de teléfono como dispositivos MFA para las cuentas de las víctimas. Además, las cuentas de correo electrónico comprometidas se utilizan para distribuir más correos electrónicos de phishing, tanto dentro de la organización como a otras universidades.

Microsoft informó de que desde marzo de 2025 ha observado 11 cuentas comprometidas con éxito en tres universidades que se utilizaron para enviar mensajes de phishing a casi 6.000 cuentas de correo electrónico de 25 universidades. Los mensajes de correo electrónico presentan señuelos relacionados con enfermedades o avisos de mala conducta en el campus, induciendo una falsa sensación de urgencia y engañando a los destinatarios para que hagan clic en los enlaces falsos.

Para mitigar el riesgo que plantea Storm-2657, se recomienda adoptar métodos de MFA sin contraseña y resistentes al phishing, como las claves de seguridad FIDO2, y revisar las cuentas en busca de indicios de actividad sospechosa, como dispositivos MFA desconocidos y reglas de bandeja de entrada maliciosas.

Fuente: thehackernews