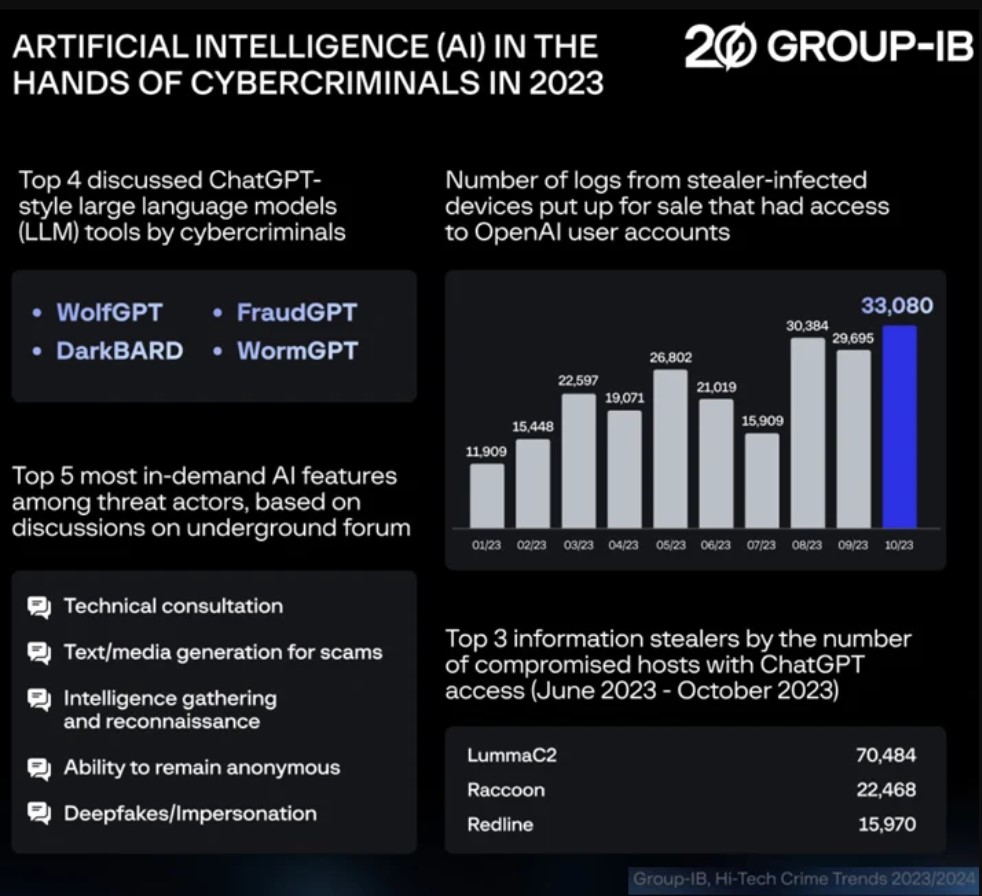

Más de 225.000 registros con credenciales comprometidas de OpenAI ChatGPT se pusieron a la venta en mercados clandestinos entre enero y octubre de 2023, según muestran los nuevos hallazgos de Group-IB.

Estas credenciales se encontraron en registros de robos de información asociados a los programas maliciosos LummaC2, Raccoon y RedLine.

"El número de dispositivos infectados disminuyó ligeramente a mediados y finales del verano, pero creció significativamente entre agosto y septiembre", señala la empresa de ciberseguridad con sede en Singapur en su informe Tendencias de la delincuencia de alta tecnología 2023/2024, publicado la semana pasada.

Entre junio y octubre de 2023, se infiltraron más de 130.000 hosts únicos con acceso a OpenAI ChatGPT, lo que supone un aumento del 36% respecto a lo observado durante los cinco primeros meses de 2023. El desglose por las tres principales familias de robos es el siguiente

- LummaC2 - 70.484 hosts

- Raccoon - 22.468 hosts

- RedLine - 15.970 hosts

"El fuerte aumento del número de credenciales ChatGPT a la venta se debe al incremento general del número de hosts infectados por los ladrones de información, cuyos datos se ponen a la venta en mercados o en UCL", afirma Group-IB.

Este hecho se produce cuando Microsoft y OpenAI han revelado que agentes estatales de Rusia, Corea del Norte, Irán y China están experimentando con inteligencia artificial (IA) y grandes modelos lingüísticos (LLM) para complementar sus operaciones de ciberataque en curso.

Según Group-IB, los adversarios pueden utilizar los LLM para idear nuevos métodos, elaborar ataques convincentes de estafa, phishing y mejorar la productividad operativa, pero esta tecnología también puede acelerar el reconocimiento, ejecutar conjuntos de herramientas de pirateo y realizar llamadas automáticas de estafa.

"En el pasado, [los actores de amenazas] se interesaban principalmente por los ordenadores corporativos y por los sistemas con acceso que permitían el movimiento a través de la red", señaló. "Ahora, también se centran en dispositivos con acceso a sistemas públicos de IA."

"Esto les da acceso a registros con el historial de comunicaciones entre empleados y sistemas, que pueden utilizar para buscar información confidencial (con fines de espionaje), detalles sobre la infraestructura interna, datos de autenticación (para realizar ataques aún más dañinos) e información sobre el código fuente de las aplicaciones."

El abuso de credenciales de cuentas válidas por parte de los actores de amenazas ha surgido como una de las principales técnicas de acceso, alimentada principalmente por la fácil disponibilidad de dicha información a través del malware de robo.

"La combinación de un aumento de los ladrones de información y el abuso de credenciales de cuentas válidas para obtener acceso inicial ha exacerbado los retos de gestión de identidades y accesos de los defensores", afirma IBM X-Force.

"Los datos de credenciales empresariales pueden ser robados de dispositivos comprometidos a través de la reutilización de credenciales, almacenes de credenciales de navegador o accediendo a cuentas empresariales directamente desde dispositivos personales."

Fuente: thehackernews.com