Las instituciones bancarias brasileñas son el objetivo de una nueva campaña que distribuye una variante personalizada del troyano de acceso remoto (RAT) AllaKore, basado en Windows y denominado AllaSenha.

El malware está "específicamente dirigido a robar credenciales que se requieren para acceder a cuentas bancarias brasileñas, y aprovecha la nube Azure como infraestructura de comando y control (C2)", dijo la compañía francesa de ciberseguridad HarfangLab en un análisis técnico.

Entre los objetivos de la campaña figuran bancos como Banco do Brasil, Bradesco, Banco Safra, Caixa Econômica Federal, Itaú Unibanco, Sicoob y Sicredi. El vector de acceso inicial, aunque no está definitivamente confirmado, apunta al uso de enlaces maliciosos en mensajes de phishing.

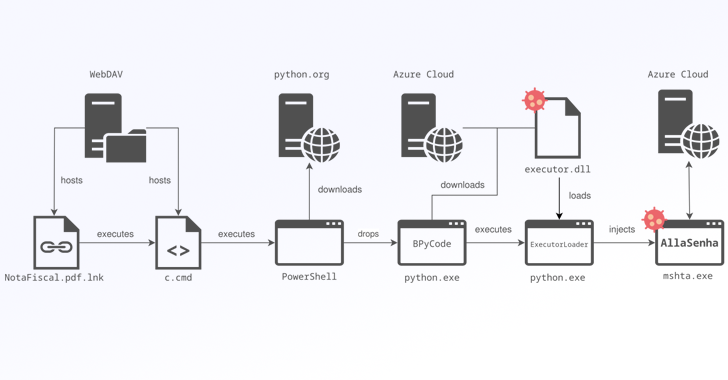

El punto de partida del ataque es un archivo malicioso de acceso directo de Windows (LNK) que se hace pasar por un documento PDF ("NotaFiscal.pdf.lnk") alojado en un servidor WebDAV desde al menos marzo de 2024. También hay indicios que sugieren que los autores de la amenaza abusaron anteriormente de servicios legítimos como Autodesk A360 Drive y GitHub para alojar las cargas útiles.

Cuando se ejecuta el archivo LNK, se ejecuta un intérprete de comandos de Windows diseñado para abrir un archivo PDF señuelo para el destinatario, al tiempo que se recupera una carga útil BAT denominada "c.cmd" de la misma ubicación del servidor WebDAV.

Denominado BPyCode launcher, el archivo lanza un comando PowerShell codificado en Base64, que posteriormente descarga el binario Python desde el sitio web oficial www.python.org para ejecutar un script Python con el nombre en clave BPyCode.

BPyCode, por su parte, funciona como descargador de una biblioteca de vínculos dinámicos ("executor.dll") y la ejecuta en memoria. La DLL se obtiene de uno de los nombres de dominio generados mediante un algoritmo de generación de dominios (DGA).

"Los nombres de dominio generados parecen coincidir con los que están asociados con el servicio Microsoft Azure Functions, una infraestructura sin servidor que en este caso permitiría a los operadores desplegar y rotar fácilmente su infraestructura de puesta en escena", dijo la compañía.

En concreto, BPyCode recupera un archivo pickle que incluye tres archivos: Un segundo script cargador de Python, un archivo ZIP que contiene el paquete PythonMemoryModule y otro archivo ZIP que contiene "executor.dll".

El nuevo script Python loader se lanza entonces para cargar executor.dll, un malware basado en Borland Delphi también llamado ExecutorLoader, en memoria utilizando PythonMemoryModule. ExecutorLoader se encarga principalmente de descodificar y ejecutar AllaSenha inyectándolo en un proceso legítimo mshta.exe.

Además de robar credenciales de cuentas bancarias en línea de los navegadores web, AllaSenha tiene la capacidad de mostrar ventanas superpuestas para capturar códigos de autenticación de dos factores (2FA) e incluso engañar a una víctima para que escanee un código QR para aprobar una transacción fraudulenta iniciada por los atacantes.

"Todas las muestras de AllaSenha [...] utilizan Access_PC_Client_dll.dll como nombre de archivo original", señaló HarfangLab. "Este nombre puede encontrarse notablemente en el proyecto KL Gorki, un malware bancario que parece combinar componentes tanto de AllaKore como de ServerSocket".

Un análisis más detallado del código fuente asociado al archivo LNK inicial y a las muestras de AllaSenha ha revelado que un usuario de habla portuguesa llamado bert1m está probablemente vinculado al desarrollo del malware, aunque por el momento no hay pruebas que sugieran que también esté operando las herramientas.

"Los actores de amenazas que operan en América Latina parecen ser una fuente particularmente productiva de campañas de ciberdelincuencia", dijo HarfangLab.

"Si bien se dirigen casi exclusivamente a individuos latinoamericanos para robar datos bancarios, estos actores a menudo terminan comprometiendo computadoras que efectivamente son operadas por filiales o empleados en Brasil, pero que pertenecen a empresas de todo el mundo."

El desarrollo se produce mientras Forcepoint detalla campañas de malspam que distribuyen otro troyano bancario centrado en América Latina llamado Casbaneiro (también conocido como Metamorfo y Ponteiro) a través de archivos adjuntos HTML con el objetivo de desviar la información financiera de las víctimas.

"El malware distribuido por correo electrónico insta al usuario a hacer clic en el archivo adjunto", explica el investigador de seguridad Prashant Kumar. "El archivo adjunto contiene código malicioso que realiza una serie de actividades y lleva a comprometer los datos".

El troyano bancario para Android Anatsa se cuela en Google Play Store

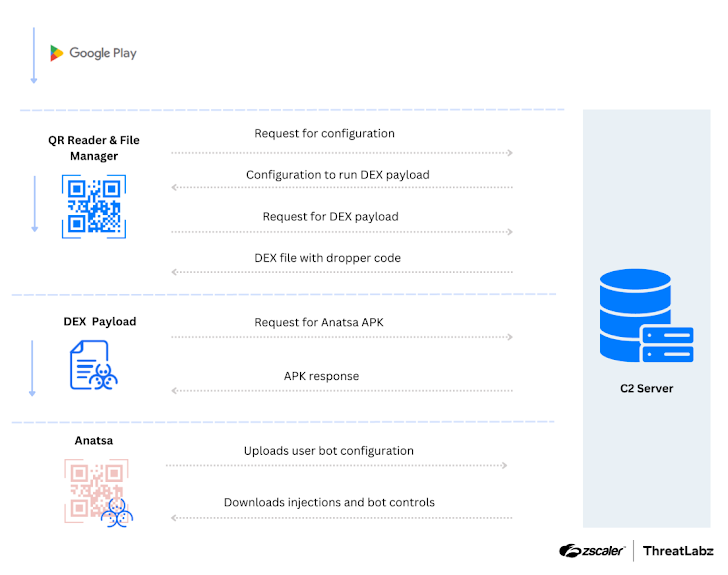

Zscaler ThreatLabz ha revelado detalles de una campaña de malware bancario para Android que utilizaba aplicaciones señuelo subidas a la tienda Google Play para distribuir Anatsa (también conocido como TeaBot y Toddler).

Estas aplicaciones se hacen pasar por aplicaciones de productividad y utilidades aparentemente inofensivas, como lectores de PDF, lectores de códigos QR y traductores, reflejando una cadena de infección idéntica revelada por ThreatFabric a principios de febrero para recuperar y desplegar el malware desde un servidor remoto bajo la apariencia de una actualización de la aplicación para evadir la detección.

Las aplicaciones, que ya han sido retiradas por Google, se enumeran a continuación:

- com.appandutilitytools.fileqrutility (lector QR y gestor de archivos)

- com.ultimatefilesviewer.filemanagerwithpdfsupport (Lector de PDF y gestor de archivos)

Según las estadísticas disponibles en Sensor Tower, PDF Reader & File Manager se ha instalado entre 500 y 1.000 veces, mientras que la aplicación de lectura de códigos QR se ha instalado entre 50.000 y 100.000 veces.

"Una vez instalado, Anatsa exfiltra credenciales bancarias sensibles e información financiera de aplicaciones financieras globales", dijeron los investigadores Himanshu Sharma y Gajanan Khond. "Lo logra mediante el uso de técnicas de superposición y accesibilidad, lo que le permite interceptar y recopilar datos discretamente".

Zscaler dijo que identificó más de 90 aplicaciones maliciosas en la Play Store en los últimos meses que han tenido colectivamente más de 5,5 millones de instalaciones y se utilizaron para propagar varias familias de malware como Joker, Facestealer, Anatsa, Coper y otros adware.

Fuente: thehackernews