Una nueva campaña de ingeniería social ha aprovechado Microsoft Teams como una forma de facilitar la implementación de un malware conocido llamado DarkGate .

"Un atacante utilizó ingeniería social a través de una llamada de Microsoft Teams para hacerse pasar por el cliente de un usuario y obtener acceso remoto a su sistema", dijeron los investigadores de Trend Micro Catherine Loveria, Jovit Samaniego y Gabriel Nicoleta .

"El atacante no logró instalar una aplicación de soporte remoto de Microsoft, pero logró indicarle a la víctima que descargara AnyDesk, una herramienta comúnmente utilizada para el acceso remoto".

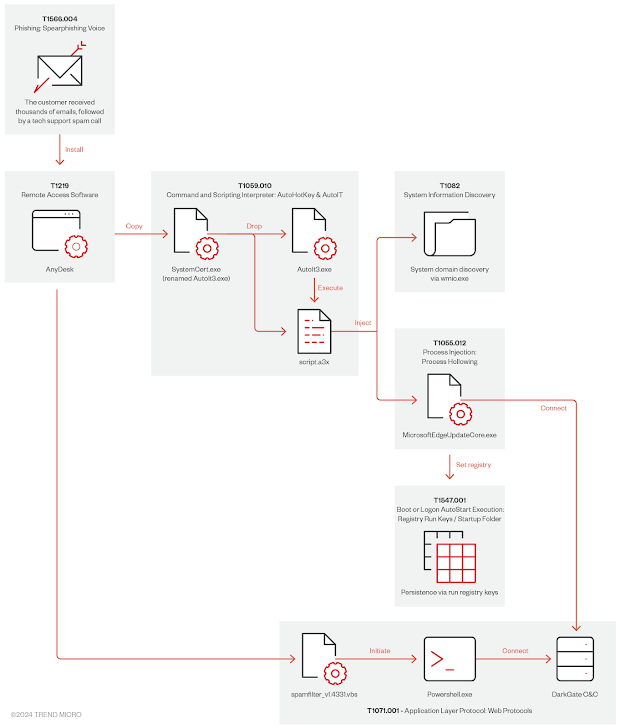

Como lo documentó recientemente la empresa de ciberseguridad Rapid7, el ataque implicó bombardear la bandeja de entrada de correo electrónico de un objetivo con "miles de correos electrónicos", después de lo cual los actores de la amenaza se acercaron a ellos a través de Microsoft Teams haciéndose pasar por empleados de un proveedor externo.

Luego, el atacante ordenó a la víctima que instalara AnyDesk en su sistema, y ??posteriormente abusó del acceso remoto para entregar múltiples cargas útiles, incluido un ladrón de credenciales y el malware DarkGate.

DarkGate, que se utiliza activamente desde 2018, es un troyano de acceso remoto (RAT) que desde entonces ha evolucionado hasta convertirse en una oferta de malware como servicio (MaaS) con un número de clientes estrictamente controlado. Entre sus variadas capacidades se encuentran el robo de credenciales, el registro de pulsaciones de teclas, la captura de pantalla, la grabación de audio y el escritorio remoto.

Un análisis de varias campañas de DarkGate durante el año pasado muestra que se sabe que se distribuye a través de dos cadenas de ataque diferentes que emplean scripts AutoIt y AutoHotKey. En el incidente examinado por Trend Micro, el malware se implementó a través de un script AutoIt.

Aunque el ataque fue bloqueado antes de que pudiera producirse cualquier actividad de exfiltración de datos, los hallazgos son una señal de cómo los actores de amenazas están utilizando un conjunto diverso de rutas de acceso iniciales para la propagación de malware.

Se recomienda a las organizaciones habilitar la autenticación multifactor (MFA), incluir en la lista de herramientas de acceso remoto aprobadas, bloquear aplicaciones no verificadas y examinar exhaustivamente a los proveedores de soporte técnico de terceros para eliminar el riesgo de vishing.

El desarrollo se produce en medio de un aumento de diferentes campañas de phishing que han aprovechado varios señuelos y trucos para engañar a las víctimas y lograr que compartan sus datos.

- Una campaña a gran escala orientada a YouTube en la que actores maliciosos se hacen pasar por marcas populares y se acercan a los creadores de contenido por correo electrónico para ofrecerles promociones potenciales, propuestas de asociación y colaboraciones de marketing, y los instan a hacer clic en un enlace para firmar un acuerdo, lo que finalmente conduce a la implementación de Lumma Stealer. Las direcciones de correo electrónico de los canales de YouTube se extraen mediante un analizador.

- Una campaña de suplantación de identidad que utiliza correos electrónicos de phishing que contienen un archivo PDF adjunto que contiene un código QR adjunto, que, cuando se escanea, dirige a los usuarios a una página de inicio de sesión falsa de Microsoft 365 para recolectar credenciales.

- Los ataques de phishing aprovechan la confianza asociada con Cloudflare Pages and Workers para configurar sitios falsos que imitan páginas de inicio de sesión de Microsoft 365 y verificaciones de CAPTCHA falsas para supuestamente revisar o descargar un documento.

- Ataques de phishing que utilizan archivos adjuntos de correo electrónico HTML disfrazados de documentos legítimos como facturas o políticas de RR.HH., pero que contienen código JavaScript incorporado para ejecutar acciones maliciosas como redirigir a los usuarios a sitios de phishing, recopilar credenciales y engañar a los usuarios para que ejecuten comandos arbitrarios con el pretexto de corregir un error (es decir, ClickFix).

- Campañas de phishing por correo electrónico que aprovechan plataformas confiables como Docusign, Adobe InDesign y Google Accelerated Mobile Pages (AMP) para que los usuarios hagan clic en enlaces maliciosos diseñados para recopilar sus credenciales.

- Intentos de phishing que dicen provenir del equipo de soporte de Okta en un intento de obtener acceso a las credenciales de los usuarios y violar los sistemas de la organización.

- Mensajes de phishing dirigidos a usuarios indios que se distribuyen a través de WhatsApp e instruyen a los destinatarios a instalar una aplicación bancaria o de utilidad maliciosa para dispositivos Android que son capaces de robar información financiera.

También se sabe que los actores de amenazas aprovechan rápidamente los eventos globales para su beneficio incorporándolos a sus campañas de phishing, a menudo aprovechando la urgencia y las reacciones emocionales para manipular a las víctimas y persuadirlas de realizar acciones no deseadas. Estos esfuerzos también se complementan con registros de dominios con palabras clave específicas de eventos.

"Los eventos mundiales de alto perfil, incluidos campeonatos deportivos y lanzamientos de productos, atraen a los cibercriminales que buscan explotar el interés público", dijo la Unidad 42 de Palo Alto Networks . "Estos delincuentes registran dominios engañosos que imitan sitios web oficiales para vender productos falsificados y ofrecer servicios fraudulentos".

"Al monitorear métricas clave como registros de dominios, patrones textuales, anomalías de DNS y tendencias de solicitudes de cambio, los equipos de seguridad pueden identificar y mitigar amenazas de manera temprana".

Fuente: thehackernews