Un fallo de seguridad ya parcheado en el software Veeam Backup & Replication está siendo explotado por una incipiente operación de ransomware conocida como Estate Ransomware.

Group-IB, con sede en Singapur, que descubrió al actor de la amenaza a principios de abril de 2024, dijo que el modus operandi implicaba la explotación de CVE-2023-27532 (puntuación CVSS: 7,5) para llevar a cabo las actividades maliciosas.

Se dice que el acceso inicial al entorno de destino se facilitó mediante un dispositivo VPN SSL de Firewall Fortinet FortiGate utilizando una cuenta inactiva.

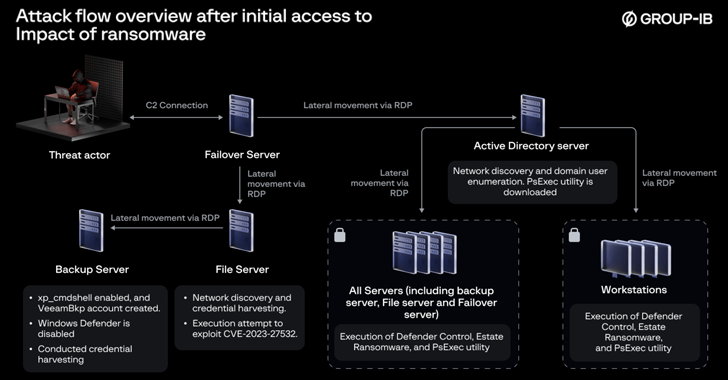

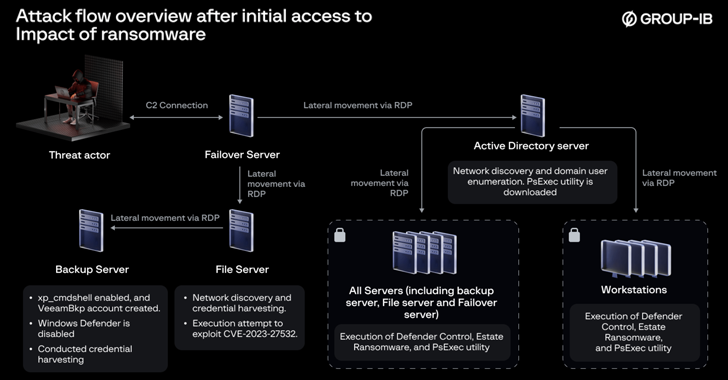

"El actor de la amenaza pivotó lateralmente desde el firewall FortiGate a través del servicio SSL VPN para acceder al servidor de conmutación por error", afirma el investigador de seguridad Yeo Zi Wei en un análisis publicado hoy.

"Antes del ataque del ransomware, se observaron intentos de fuerza bruta de VPN en abril de 2024 utilizando una cuenta inactiva identificada como 'Acc1'. Varios días después, se rastreó un inicio de sesión VPN exitoso utilizando 'Acc1' hasta la dirección IP remota 149.28.106[.]252".

A continuación, los autores de la amenaza establecieron conexiones RDP desde el firewall al servidor de conmutación por error y desplegaron una puerta trasera persistente denominada "svchost.exe" que se ejecuta diariamente mediante una tarea programada.

El acceso posterior a la red se logró utilizando el backdoor para evadir la detección. La principal responsabilidad del backdoor es conectarse a un servidor de comando y control (C2) a través de HTTP y ejecutar comandos arbitrarios emitidos por el atacante.

Group-IB dijo que observó al actor explotando la falla de Veeam CVE-2023-27532 con el objetivo de habilitar xp_cmdshell en el servidor de copia de seguridad y crear una cuenta de usuario falsa llamada "VeeamBkp", junto con la realización de actividades de descubrimiento de red, enumeración y recolección de credenciales utilizando herramientas como NetScan, AdFind y NitSoft utilizando la cuenta recién creada.

"Esta explotación implicaba potencialmente un ataque originado en la carpeta VeeamHax del servidor de archivos contra la versión vulnerable del software Veeam Backup & Replication instalada en el servidor de copia de seguridad", según la hipótesis de Zi Wei.

"Esta actividad facilitó la activación del procedimiento almacenado xp_cmdshell y la posterior creación de la cuenta 'VeeamBkp'".

El ataque culminó con el despliegue del ransomware, pero no sin antes tomar medidas para deteriorar las defensas y moverse lateralmente desde el servidor AD a todos los demás servidores y estaciones de trabajo utilizando cuentas de dominio comprometidas.

"Windows Defender fue desactivado permanentemente utilizando DC.exe [Defender Control], seguido del despliegue y ejecución del ransomware con PsExec.exe", dijo Group-IB.

La revelación se produce cuando Cisco Talos reveló que la mayoría de las bandas de ransomware priorizan establecer el acceso inicial utilizando fallos de seguridad en aplicaciones de cara al público, archivos adjuntos de phishing o vulnerando cuentas válidas, y eludiendo las defensas en sus cadenas de ataque.

El modelo de doble extorsión, consistente en filtrar los datos antes de cifrar los archivos, ha dado lugar además a herramientas personalizadas desarrolladas por los actores (por ejemplo, Exmatter, Exbyte y StealBit) para enviar la información confidencial a una infraestructura controlada por el adversario.

Esto requiere que estos grupos de ciberdelincuentes establezcan un acceso a largo plazo para explorar el entorno con el fin de comprender la estructura de la red, localizar recursos que puedan apoyar el ataque, elevar sus privilegios o permitirles pasar desapercibidos, e identificar datos de valor que puedan ser robados.

"En el último año, hemos sido testigos de importantes cambios en el ámbito del ransomware, con la aparición de múltiples nuevos grupos de ransomware, cada uno con objetivos, estructuras operativas y victimología únicos", afirma Talos.

"La diversificación pone de manifiesto un cambio hacia actividades cibercriminales más personalizadas, ya que grupos como Hunters International, Cactus y Akira se han creado nichos específicos, centrándose en objetivos operativos distintos y elecciones estilísticas para diferenciarse."

Fuente: thehackernews