Un nuevo malware llamado FinalDraft ha estado utilizando borradores de correo electrónico de Outlook para la comunicación de comando y control en ataques contra un ministerio en un país sudamericano.

Los ataques fueron descubiertos por Elastic Security Labs y se basan en un completo conjunto de herramientas que incluye un payload de malware personalizado llamado PathLoader, la puerta trasera FinalDraft y múltiples utilidades de post-explotación.

El abuso de Outlook, en este caso, tiene como objetivo conseguir comunicaciones encubiertas, permitiendo a los atacantes realizar exfiltración de datos, proxy, inyección de procesos y movimiento lateral dejando el mínimo rastro posible.

Cadena de ataque

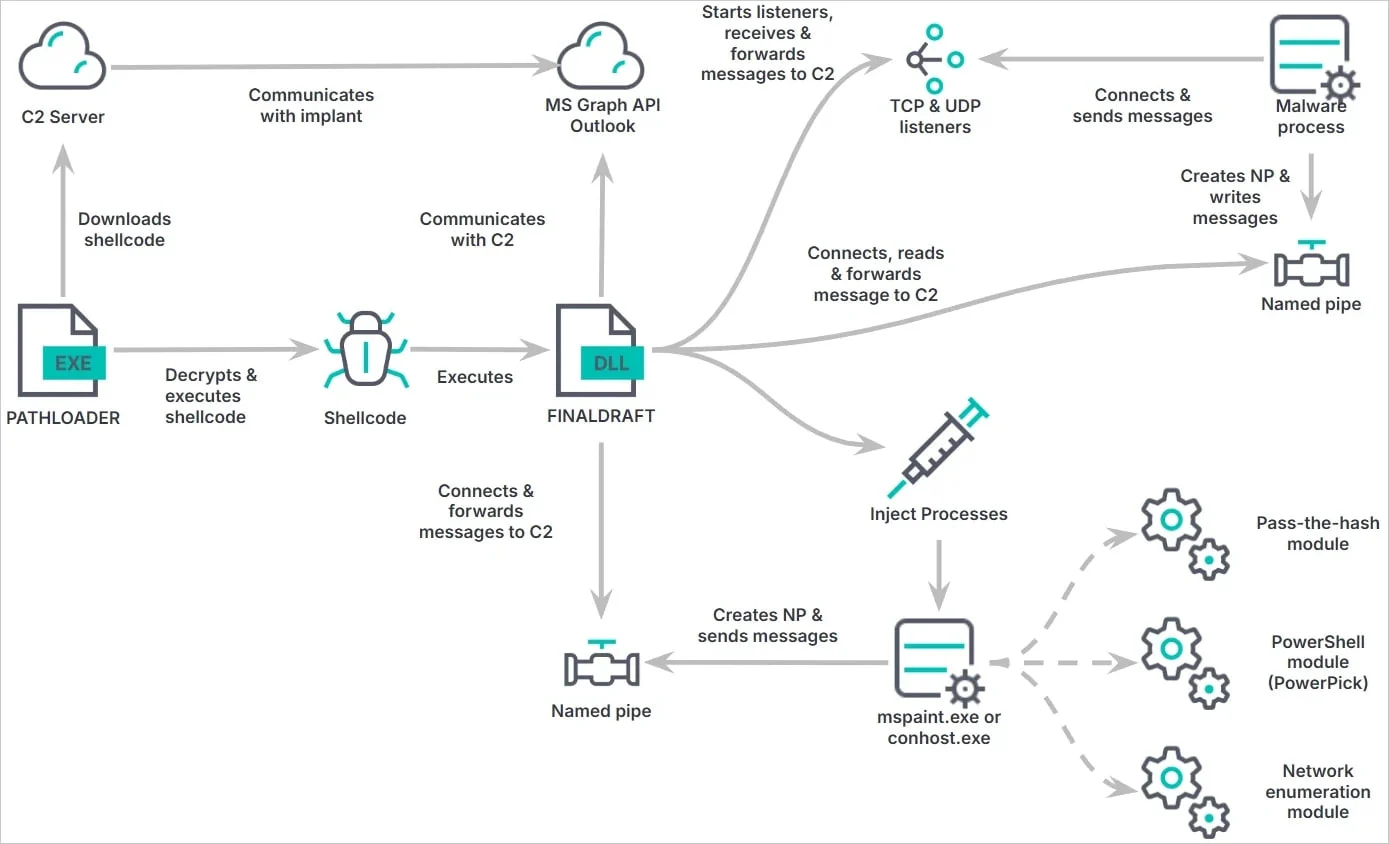

El ataque comienza cuando el autor de la amenaza compromete el sistema del targer con PathLoader, un pequeño archivo ejecutable que ejecuta shellcode, incluido el malware FinalDraft, recuperado de la infraestructura del atacante.

PathLoader incorpora protecciones contra el análisis estático mediante el hash de la API y el cifrado de cadenas.

FinalDraft se utiliza para la exfiltración de datos y la inyección de procesos. Tras cargar la configuración y generar un ID de sesión, el malware establece comunicación a través de la API Microsoft Graph, enviando y recibiendo comandos a través de borradores de correo electrónico de Outlook.

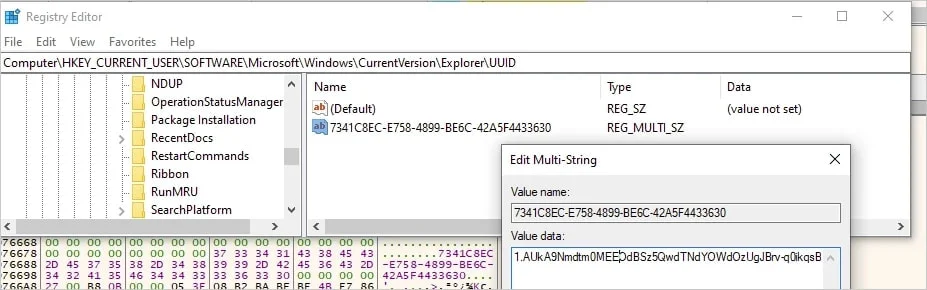

FinalDraft recupera un token OAuth de Microsoft utilizando un token de actualización incrustado en su configuración, y lo almacena en el Registro de Windows para el acceso persistente.

Token almacenado en el Registro de Windows

Fuente: Elastic Security

Al utilizar borradores de Outlook en lugar de enviar correos electrónicos, evita la detección y se mezcla con el tráfico normal de Microsoft 365.

Los comandos del atacante se ocultan en borradores (r_<id-sesión>) y las respuestas se almacenan en nuevos borradores (p_<id-sesión>). Tras su ejecución, los borradores de comandos se eliminan, lo que dificulta el análisis forense y hace más improbable su detección.

FinalDraft soporta un total de 37 comandos, siendo los más importantes:

- Exfiltración de datos (archivos, credenciales, información del sistema)

- Inyección de procesos (ejecución de cargas útiles en procesos legítimos como mspaint.exe)

- Ataques Pass-the-Hash (robo de credenciales de autenticación para el movimiento lateral)

- Proxy de red (creación de túneles de red encubiertos)

- Operaciones con archivos (copiar, eliminar o sobrescribir archivos)

- Ejecución de PowerShell (sin iniciar powershell.exe)

Elastic Security Labs también observó una variante Linux de FinalDraft, que todavía puede utilizar Outlook a través de REST API y Graph API, así como HTTP/HTTPS, UDP inverso e ICMP, bind/reverse TCP, e intercambio C2 basado en DNS.

Resumen operativo del proyecto final

Fuente: Elastic Security

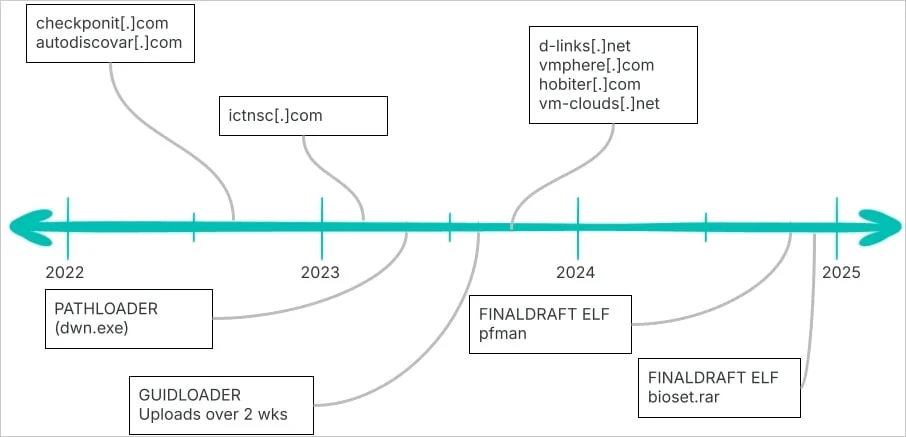

Los investigadores presentan la campaña de ataque, apodada REF7707, en un informe separado que describe varios errores de opsec que contrastan con el avanzado conjunto de intrusiones utilizado, y que llevaron a la exposición del atacante.

REF7707 es una campaña de ciberespionaje centrada en un Ministerio de Asuntos Exteriores sudamericano, pero el análisis de la infraestructura reveló vínculos con víctimas del Sudeste Asiático, lo que sugiere una operación más amplia.

La investigación también descubrió otro cargador de malware utilizado en los ataques, denominado GuidLoader, capaz de desencriptar y ejecutar cargas útiles en memoria.

Cronología del malware REF7077

Fuente: Elastic Security

Otros análisis mostraron que el atacante había atacado repetidamente instituciones de gran valor a través de puntos finales comprometidos en proveedores de infraestructuras de telecomunicaciones e Internet en el Sudeste Asiático.

Además, el sistema de almacenamiento público de una universidad del sudeste asiático se utilizó para alojar payloads de malware, lo que sugiere un compromiso previo o un punto de apoyo en la cadena de suministro.

Las reglas YARA para ayudar a los defensores a detectar Guidloader, PathLoader y FinalDraft están disponibles al final de los informes de Elastic.

Fuente: bleepingcomputer