Agentes iraníes están utilizando un nuevo malware llamado IOCONTROL para comprometer dispositivos del Internet de las Cosas (IoT) y sistemas OT/SCADA utilizados por infraestructuras críticas en Israel y Estados Unidos.

Los dispositivos atacados incluyen routers, controladores lógicos programables (PLC), interfaces hombre-máquina (HMI), cámaras IP, Firewall y sistemas de gestión de combustible.

La naturaleza modular del malware lo hace capaz de comprometer un amplio espectro de dispositivos de diversos fabricantes, entre ellos D-Link, Hikvision, Baicells, Red Lion, Orpak, Phoenix Contact, Teltonika y Unitronics.

Los investigadores del Team82 de Claroty, que han descubierto y muestreado IOCONTROL para su análisis, informan de que se trata de un arma cibernética de un Estado-nación que puede causar interrupciones significativas en infraestructuras críticas.

Dado el actual conflicto geopolítico, IOCONTROL se utiliza actualmente para atacar sistemas israelíes y estadounidenses, como los sistemas de gestión de combustible Orpak y Gasboy.

Al parecer, la herramienta está vinculada a un grupo de hackers iraní conocido como CyberAv3ngers, que ya ha mostrado interés en atacar sistemas industriales en el pasado. OpenAI también informó recientemente de que el grupo de amenazas utiliza ChatGPT para crackear PLC, desarrollar scripts de exploits personalizados en bash y Python, y planificar su actividad posterior al ataque.

Ataques con IOCONTROL

Claroty extrajo muestras de malware de un sistema de control de combustible Gasboy, concretamente del terminal de pago del dispositivo (OrPT), pero los investigadores no saben con exactitud cómo lo infectaron los hackers con IOCONTROL.

Dentro de esos dispositivos, IOCONTROL podría controlar surtidores, terminales de pago y otros sistemas periféricos, causando potencialmente interrupciones o robo de datos.

Los autores de la amenaza han afirmado haber puesto en peligro 200 gasolineras en Israel y Estados Unidos a través de Telegram, lo que coincide con las conclusiones de Claroty.

Estos ataques se produjeron a finales de 2023, más o menos al mismo tiempo que la desfiguración de dispositivos Unitronics Vision PLC/HMI en instalaciones de tratamiento de aguas, pero los investigadores informan de que surgieron nuevas campañas a mediados de 2024.

A partir del 10 de diciembre de 2024, ninguno de los 66 motores antivirus de VirusTotal detectaba el binario de malware UPX.

Sistema de control de combustible Gasboy del que se extrajo el malware

Fuente: Claroty

Capacidades del malware

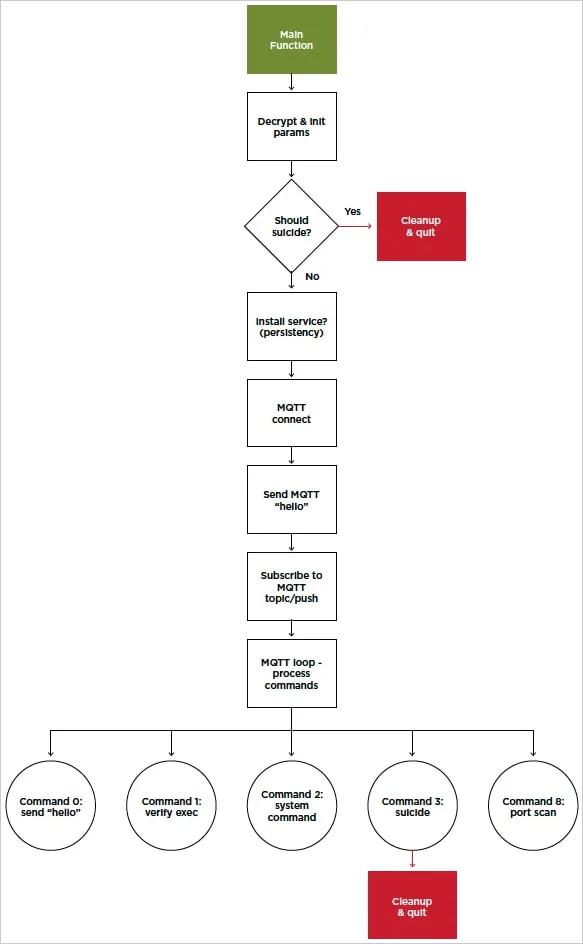

El malware, que se almacena en el directorio '/usr/bin/' bajo el nombre de 'iocontrol.', utiliza una configuración modular para adaptarse a diferentes proveedores y tipos de dispositivos, apuntando a un amplio espectro de arquitecturas de sistemas.

Utiliza un script de persistencia ('S93InitSystemd.sh') para ejecutar el proceso malicioso ('iocontrol') al arrancar el sistema, por lo que el reinicio del dispositivo no lo desactiva.

Utiliza el protocolo MQTT a través del puerto 8883 para comunicarse con su servidor de comando y control (C2), que es un canal y protocolo estándar para dispositivos IoT. En las credenciales MQTT se incrustan identificadores de dispositivo únicos para un mejor control.

Se utiliza DNS sobre HTTPS (DoH) para resolver los dominios C2 y eludir las herramientas de supervisión del tráfico de red, y la configuración del malware se cifra mediante AES-256-CBC.

Los comandos que soporta IOCONTROL son los siguientes:

- Enviar "hola": Reporta información detallada del sistema (por ejemplo, nombre de host, usuario actual, modelo de dispositivo) al C2.

- Check exec: Confirma que el binario del malware está correctamente instalado y es ejecutable.

- Ejecutar comando: Ejecuta comandos arbitrarios del sistema operativo a través de llamadas al sistema e informa del resultado.

- Autoborrado: Elimina sus propios binarios, scripts y registros para eludir la detección.

- Escaneo de puertos: Escanea rangos de IP y puertos especificados para identificar otros objetivos potenciales.

Los comandos anteriores se ejecutan mediante llamadas al sistema recuperadas dinámicamente de la biblioteca "libc", y los resultados se escriben en archivos temporales para la generación de informes.

Flujo de ataque simplificado

Fuente: Claroty

Dado el papel que desempeñan los objetivos de IOCONTROL en las infraestructuras críticas y la continua actividad del grupo, el informe de Claroty constituye un valioso recurso para que los defensores ayuden a identificar y bloquear la amenaza.

Al final del informe se enumeran todos los indicadores de compromiso (IoC).

Fuente: bleepingcomputer