Un actor de amenazas chino, conocido por sus ciberataques en Asia, se ha aprovechado de un fallo de seguridad en el software de seguridad de ESET para distribuir un malware inédito cuyo nombre en clave es TCESB.

"Anteriormente inédito en los ataques ToddyCat, [TCESB] está diseñado para ejecutar sigilosamente cargas útiles eludiendo las herramientas de protección y monitorización instaladas en el dispositivo", afirma Kaspersky en un análisis publicado esta semana.

ToddyCat es el nombre dado a un grupo de actividades de amenazas que ha tenido como objetivo varias entidades en Asia, con ataques que se remontan al menos a diciembre de 2020.

El año pasado, el proveedor ruso de ciberseguridad detalló el uso de varias herramientas por parte del grupo de hackers para mantener un acceso persistente a entornos comprometidos y recopilar datos a "escala industrial" de organizaciones ubicadas en la región Asia-Pacífico.

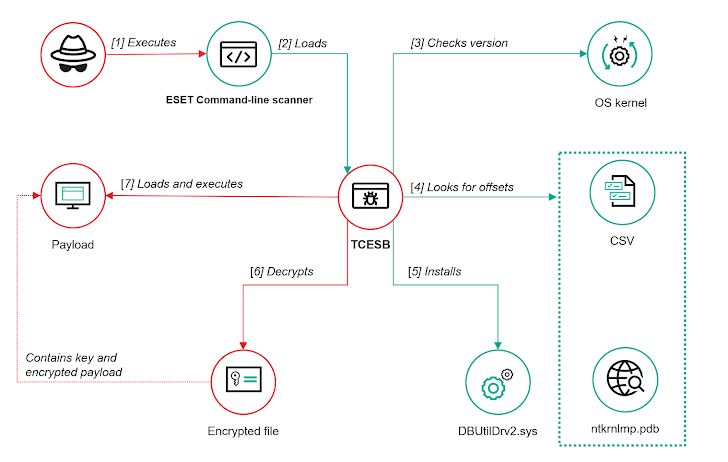

Kaspersky dijo que su investigación sobre los incidentes relacionados con ToddyCat a principios de 2024 desenterró un archivo DLL sospechoso ("version.dll") en el directorio temporal en múltiples dispositivos. Se ha descubierto que la DLL de 64 bits, TCESB, se lanza mediante una técnica denominada DLL Search Order Hijacking para hacerse con el control del flujo de ejecución.

Esto, a su vez, se habría logrado aprovechando un fallo en el ESET Command Line Scanner, que carga de forma insegura una DLL llamada «version.dll» buscando primero el archivo en el directorio actual y luego buscándolo en los directorios del sistema.

Vale la pena señalar en este punto que "version.dll" es una biblioteca legítima de comprobación de versiones e instalación de archivos de Microsoft que reside en los directorios "C:\Windows\system32\" o «C:\Windows\SysWOW64\».

Una consecuencia de explotar esta laguna es que los atacantes podrían ejecutar su versión maliciosa de "version.dll" en lugar de su homóloga legítima. La vulnerabilidad, rastreada como CVE-2024-11859 (puntuación CVSS: 6,8), fue corregida por ESET a finales de enero de 2025 tras la revelación responsable.

"La vulnerabilidad permitía potencialmente a un atacante con privilegios de administrador cargar una biblioteca de vínculos dinámicos maliciosa y ejecutar su código", dijo ESET en un aviso publicado la semana pasada. "Sin embargo, esta técnica no elevaba los privilegios: el atacante ya habría necesitado tener privilegios de administrador para realizar este ataque".

En un comunicado compartido con The Hacker News, la empresa eslovaca de ciberseguridad dijo que había publicado versiones corregidas de sus productos de seguridad para consumidores, empresas y servidores para el sistema operativo Windows con el fin de solucionar la vulnerabilidad.

TCESB, por su parte, es una versión modificada de una herramienta de código abierto llamada EDRSandBlast que incluye funciones para alterar las estructuras del núcleo del sistema operativo para desactivar las rutinas de notificación (también conocidas como callbacks), que están diseñadas para permitir que los controladores reciban notificaciones de eventos específicos, como la creación de un proceso o la configuración de una clave del registro.

Para ello, TCESB aprovecha otra técnica conocida como BYOVD (bring your own vulnerable driver) para instalar un controlador vulnerable, un controlador Dell DBUtilDrv2.sys, en el sistema a través de la interfaz del Administrador de dispositivos. El controlador DBUtilDrv2.sys es susceptible a un conocido fallo de escalada de privilegios rastreado como CVE-2021-36276.

No es la primera vez que se abusa de los controladores de Dell con fines maliciosos. En 2022, una vulnerabilidad similar de escalada de privilegios (CVE-2021-21551) en otro controlador de Dell, dbutil_2_3.sys, también fue explotada como parte de ataques BYOVD por el grupo Lazarus, vinculado a Corea del Norte, para desactivar mecanismos de seguridad.

"Una vez que el controlador vulnerable se instala en el sistema, TCESB ejecuta un bucle en el que comprueba cada dos segundos la presencia de un archivo de carga útil con un nombre específico en el directorio actual - la carga útil puede no estar presente en el momento de lanzar la herramienta", dijo el investigador de Kaspersky Andrey Gunkin.

Aunque los propios artefactos de carga útil no están disponibles, un análisis más detallado ha determinado que están cifrados mediante AES-128 y que se descodifican y ejecutan en cuanto aparecen en la ruta especificada.

"Para detectar la actividad de este tipo de herramientas, se recomienda vigilar los sistemas en busca de eventos de instalación de controladores con vulnerabilidades conocidas", afirma Kaspersky. "También merece la pena vigilar los eventos asociados a la carga de símbolos de depuración del kernel de Windows en dispositivos en los que no se espera la depuración del kernel del sistema operativo".

Fuente: thehackernews