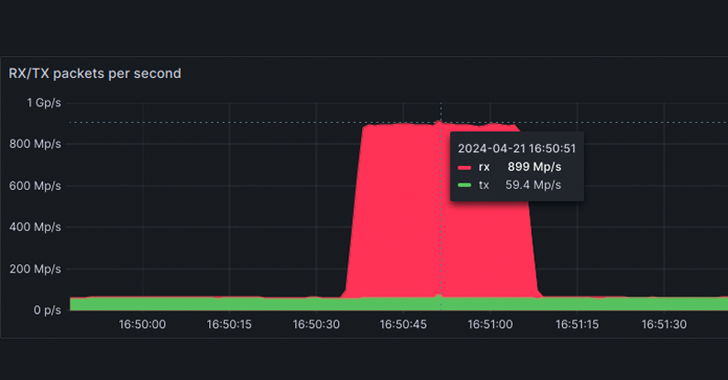

La empresa francesa de cloud computing OVHcloud ha declarado que ha mitigado un ataque de denegación de servicio distribuido (DDoS) que batió un récord en abril de 2024 y que alcanzó una tasa de paquetes de 840 millones de paquetes por segundo (Mpps).

Esta cifra está justo por encima del récord anterior de 809 millones de Mpps que, según Akamai, tuvo como objetivo un gran banco europeo en junio de 2020.

Se dice que el ataque DDoS de 840 Mpps fue una combinación de una inundación TCP ACK que se originó desde 5.000 IP de origen y un ataque de reflexión DNS que aprovechó unos 15.000 servidores DNS para amplificar el tráfico.

"Aunque el ataque se distribuyó por todo el mundo, 2/3 del total de paquetes entraron desde sólo cuatro puntos de presencia, todos ellos situados en Estados Unidos, tres de ellos en la costa oeste", señala OVHcloud. "Esto pone de relieve la capacidad del adversario para enviar una enorme tasa de paquetes a través de sólo unos pocos peerings, lo que puede resultar muy problemático".

La empresa afirma haber observado un aumento significativo de los ataques DDoS, tanto en términos de frecuencia como de intensidad, a partir de 2023, y añade que los que superan 1 terabit por segundo (Tbps) se han convertido en algo habitual.

"En los últimos 18 meses, hemos pasado de ataques de más de 1 Tbps bastante raros, a ataques semanales, a ataques casi diarios (promediados en una semana)", afirma Sebastien Meriot, de OVHcloud. "La tasa de bits más alta que observamos durante ese período fue de ~2,5 Tbps".

A diferencia de los ataques DDoS típicos que se basan en el envío de una avalancha de tráfico basura a los objetivos con el objetivo de agotar el ancho de banda disponible, los ataques de tasa de paquetes funcionan sobrecargando los motores de procesamiento de paquetes de los dispositivos de red cercanos al destino, como los equilibradores de carga.

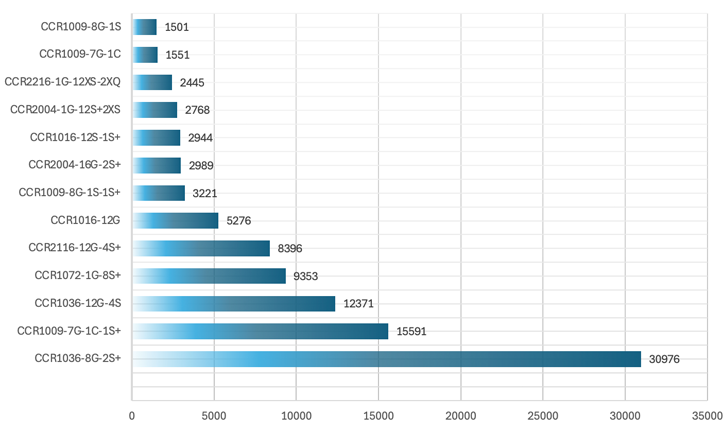

Los datos recopilados por la compañía muestran que los ataques DDoS que aprovechan velocidades de paquetes superiores a 100 Mpps han experimentado un fuerte aumento durante el mismo período de tiempo, y muchos de ellos emanan de dispositivos MikroTik Cloud Core Router (CCR) comprometidos. Hasta 99.382 routers MikroTik son accesibles a través de Internet.

Estos routers, además de exponer una interfaz de administración, funcionan con versiones obsoletas del sistema operativo, lo que los hace susceptibles a vulnerabilidades de seguridad conocidas en RouterOS. Se sospecha que las amenazas están utilizando la función de prueba de ancho de banda del sistema operativo para llevar a cabo los ataques.

Se estima que incluso el secuestro del 1% de los dispositivos expuestos en una red de bots DDoS podría teóricamente dar a los adversarios suficientes capacidades para lanzar ataques de capa 7 que alcancen los 2.280 millones de paquetes por segundo (Gpps).

Cabe señalar que los routers MikroTik se han utilizado para crear potentes redes de bots como M?ris e incluso para lanzar operaciones de botnet como servicio.

"Dependiendo del número de dispositivos comprometidos y de sus capacidades reales, esta podría ser una nueva era para los ataques de velocidad de paquetes: con redes de bots posiblemente capaces de emitir miles de millones de paquetes por segundo, podría desafiar seriamente la forma en que se construyen y escalan las infraestructuras anti-DDoS", dijo Meriot.

Fuente: thehackernews