Hoy, Palo Alto Networks advierte de que una vulnerabilidad crítica de inyección de comandos no parcheada en su firewall PAN-OS está siendo explotada activamente en ataques.

"Palo Alto Networks tiene conocimiento de un número limitado de ataques que aprovechan la explotación de esta vulnerabilidad", advierte el boletín de seguridad de Palo Alto.

El fallo, que ha sido descubierto por Volexity y se rastrea como CVE-2024-3400, es una vulnerabilidad de inyección de comandos que recibió la máxima puntuación de gravedad de 10,0, ya que no requiere privilegios especiales ni interacción del usuario para explotarla.

El proveedor aclaró que el problema afecta a versiones específicas del software PAN-OS cuando están activadas tanto la pasarela GlobalProtect como las funciones de telemetría de dispositivos.

"Una vulnerabilidad de inyección de comandos en la función GlobalProtect del software PAN-OS de Palo Alto Networks para versiones específicas de PAN-OS y distintas configuraciones de funciones puede permitir a un atacante no autenticado ejecutar código arbitrario con privilegios de root en el Firewall", explica el aviso de Palo Alto Networks.

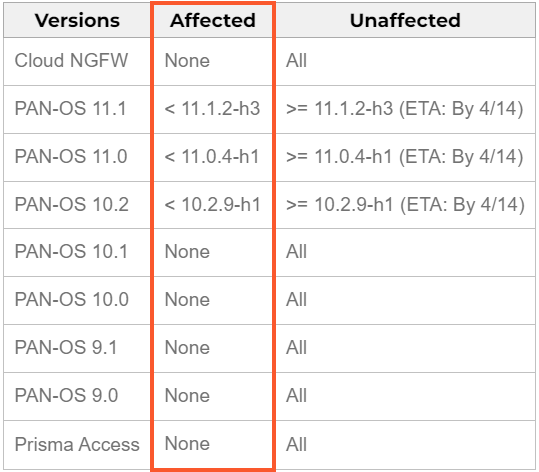

Las versiones vulnerables son PAN-OS 10.2, 11.0 y 11.1, y las correcciones para estas versiones se esperan para el 14 de abril de 2024. El proveedor implementará hotfixes antes del domingo con el lanzamiento de las siguientes versiones:

- PAN-OS 10.2.9-h1

- PAN-OS 11.0.4-h1

- PAN-OS 11.1.2-h3

Los productos como Cloud NGFW, los dispositivos Panorama y Prisma Access no se ven afectados. En la siguiente tabla se puede ver un resumen del impacto:

El investigador de amenazas Yutaka Sejiyama informó en X que sus análisis muestran que actualmente hay 82.000 dispositivos expuestos en línea que podrían ser vulnerables a CVE-2024-34000, de los cuales el 40% reside en Estados Unidos.

Mitigación de CVE-2024-3400

Dado que CVE-2024-3400 ya está siendo explotado activamente, los usuarios afectados deben aplicar inmediatamente medidas de mitigación para hacer frente al riesgo hasta que estén disponibles las actualizaciones de seguridad.

El aviso propone aplicar las siguientes medidas:

- Los usuarios con una suscripción activa a "Prevención de amenazas" pueden bloquear los ataques activando "Threat ID 95187" en su sistema.

- Asegúrese de que la protección frente a vulnerabilidades está configurada en "GlobalProtect Interfaces" para evitar su explotación.

- Desactive la telemetría del dispositivo hasta que se apliquen los parches de corrección.

Los dispositivos de Palo Alto Networks se convierten a menudo en objetivos de sofisticados actores de amenazas debido a su despliegue en redes corporativas.

En agosto de 2022, los hackers explotaron otro zero-day en PAN-OS para llevar a cabo ataques de denegación de servicio (DoS) TCP amplificados.

Esta vez, el problema es mucho más grave, y su explotación sería mucho más perjudicial para los objetivos, por lo que los administradores deben tomar medidas inmediatas para proteger sus sistemas.

Fuente: bleepingcomputer