La Oficina Federal de Investigación de Estados Unidos (FBI) ha emitido una alerta rápida para publicar indicadores de compromiso (IoC) asociados a dos grupos de ciberdelincuentes rastreados como UNC6040 y UNC6395 por orquestar una cadena de ataques de robo de datos y extorsión.

"Ambos grupos han sido observados recientemente apuntando a las plataformas Salesforce de las organizaciones a través de diferentes mecanismos de acceso inicial", dijo el FBI.

UNC6395 es un grupo de amenazas al que se le atribuye una amplia campaña de robo de datos dirigida a instancias de Salesforce en agosto de 2025 mediante la explotación de tokens OAuth comprometidos para la aplicación Salesloft Drift. En una actualización publicada esta semana, Salesloft dijo que el ataque fue posible debido a la violación de su cuenta de GitHub desde marzo hasta junio de 2025.

Como resultado de la violación, Salesloft ha aislado la infraestructura de Drift y ha desconectado la aplicación de chatbot de inteligencia artificial (IA). La compañía también dijo que está en proceso de implementar nuevos procesos de autenticación multifactor y medidas de endurecimiento de GitHub.

"Estamos centrados en el endurecimiento continuo del entorno de la aplicación Drift", dijo la compañía. "Este proceso incluye la rotación de credenciales, la desactivación temporal de ciertas partes de la aplicación Drift y el fortalecimiento de las configuraciones de seguridad. En este momento, estamos aconsejando a todos los clientes de Drift que traten todas y cada una de las integraciones de Drift y los datos relacionados como potencialmente comprometidos."

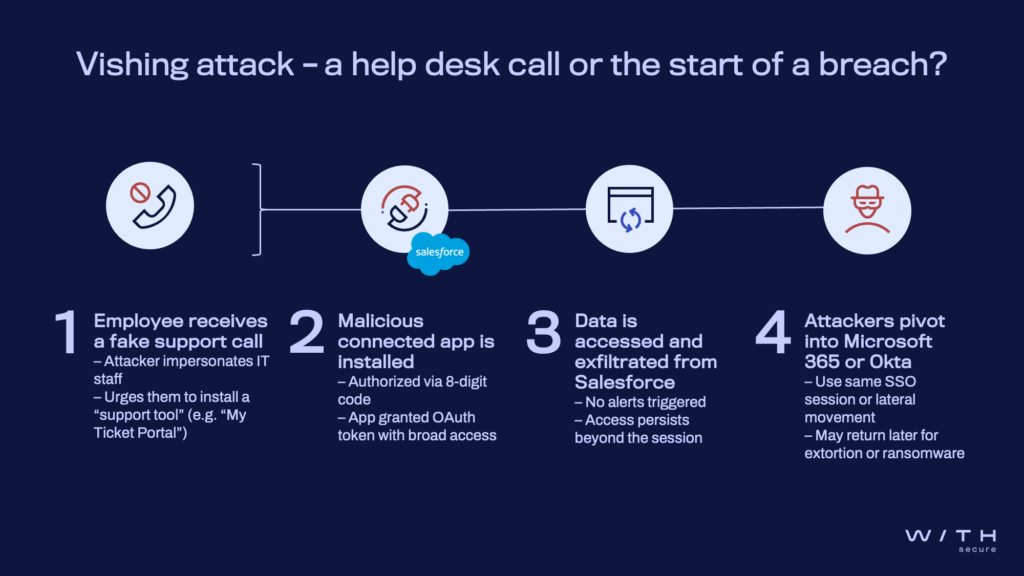

El segundo grupo sobre el que el FBI ha llamado la atención es UNC6040. Considerado activo desde octubre de 2024, UNC6040 es el nombre asignado por Google a un grupo de amenazas con motivaciones financieras que ha participado en campañas de vishing para obtener acceso inicial y secuestrar instancias de Salesforce para el robo de datos a gran escala y la extorsión.

Estos ataques han implicado el uso de una versión modificada de la aplicación Data Loader de Salesforce y scripts Python personalizados para acceder a los portales de Salesforce de las víctimas y extraer datos valiosos. Al menos algunos de los incidentes han implicado actividades de extorsión tras las intrusiones de UNC6040, y han tenido lugar meses después del robo inicial de datos.

"Los actores de la amenaza UNC6040 han utilizado paneles de phishing, dirigiendo a las víctimas a visitar desde sus teléfonos móviles u ordenadores de trabajo durante las llamadas de ingeniería social", dijo el FBI. "Después de obtener acceso, los actores de amenazas UNC6040 han utilizado entonces consultas API para exfiltrar grandes volúmenes de datos en masa".

La fase de extorsión ha sido atribuida por Google a otro clúster no categorizado rastreado como UNC6240, que ha afirmado sistemáticamente ser el grupo ShinyHunters en correos electrónicos y llamadas a empleados de organizaciones víctimas.

"Además, creemos que los actores de amenazas que utilizan la marca <ShinyHunters> pueden estar preparándose para escalar sus tácticas de extorsión mediante el lanzamiento de un sitio de fuga de datos (DLS)", señaló Google el mes pasado. "Es probable que estas nuevas tácticas estén destinadas a aumentar la presión sobre las víctimas, incluidas las asociadas a las recientes violaciones de datos relacionadas con Salesforce UNC6040".

Desde entonces, ha habido una avalancha de acontecimientos, siendo el más notable la unión de ShinyHunters, Scattered Spider y LAPSUS$ para consolidar y unificar sus esfuerzos criminales. Luego, el 12 de septiembre de 2025, el grupo afirmó en su canal de Telegram «scattered LAPSUS$ hunters 4.0» que cerraban.

"Nosotros LAPSUS$, Trihash, Yurosh, Yaxsh, WyTroZz, N3z0x, Nitroz, TOXIQUEROOT, Prosox, Pertinax, Kurosh, Clown, IntelBroker, Scattered Spider, Yukari y entre muchos otros, hemos decidido pasar a la oscuridad", dijo el grupo. "Cumplidos nuestros objetivos, ha llegado el momento de decir adiós".

Por el momento no está claro qué ha llevado al grupo a colgar las botas, pero es posible que el movimiento sea un intento de pasar desapercibidos y evitar más atención de las fuerzas del orden.

"El recién formado grupo de cazadores dispersos LAPSUS$ 4.0 dijo que cuelga las botas y ?pasa a la oscuridad? después de que alegara que las fuerzas del orden francesas detuvieron a otra persona equivocada en relación con el grupo de ciberdelincuentes", dijo Sam Rubin, vicepresidente senior de Unit 42 Consulting and Threat Intelligence, a The Hacker News. "Estas declaraciones rara vez indican una verdadera retirada".

"Las recientes detenciones pueden haber impulsado al grupo a pasar desapercibido, pero la historia nos dice que esto suele ser temporal. Grupos como este se escinden, cambian de marca y resurgen, como ShinyHunters. Incluso si las operaciones públicas se detienen, los riesgos persisten: los datos robados pueden resurgir, las puertas traseras no detectadas pueden persistir y los actores pueden resurgir con nuevos nombres. El silencio de un grupo de amenaza no equivale a seguridad. Las organizaciones deben permanecer vigilantes y operar bajo el supuesto de que la amenaza no ha desaparecido, sólo se ha adaptado."

Fuente: thehackernews