Investigadores de ciberseguridad han revelado que el personal militar ruso es el objetivo de una nueva campaña maliciosa que distribuye spyware para Android bajo la apariencia del software de mapas Alpine Quest.

"Los atacantes ocultan este troyano dentro del software de mapas Alpine Quest modificado y lo distribuyen de varias formas, incluso a través de uno de los catálogos rusos de aplicaciones para Android", afirma Doctor Web en un análisis.

El troyano se ha encontrado incrustado en versiones antiguas del software y se ha propagado como una variante de libre distribución de Alpine Quest Pro, un programa con funcionalidades avanzadas.

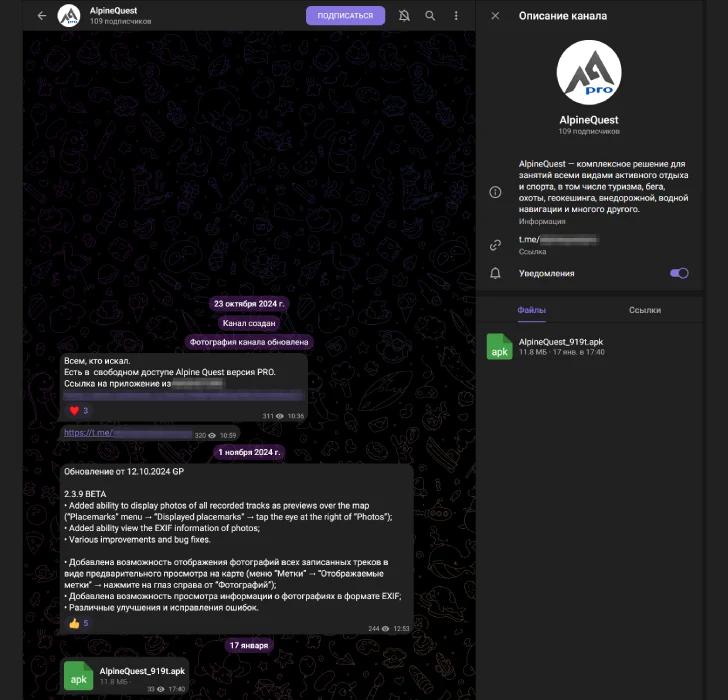

El proveedor ruso de ciberseguridad dijo que también observó que el malware, apodado Android.Spy.1292.origin, se distribuía en forma de archivo APK a través de un canal falso de Telegram.

Mientras que los actores de la amenaza inicialmente proporcionaron un enlace para descargar la aplicación en uno de los catálogos de aplicaciones rusas a través del canal de Telegram, la versión troyanizada se distribuyó más tarde directamente como un APK como una actualización de la aplicación.

Lo que hace notable a la campaña de ataque es que se aprovecha del hecho de que Alpine Quest es utilizada por personal militar ruso en la zona de Operaciones Militares Especiales.

Una vez instalada en un dispositivo Android, la aplicación maliciosa tiene el mismo aspecto y funciona igual que la original, lo que le permite pasar desapercibida durante largos periodos de tiempo y recopilar datos confidenciales.

- Número de teléfono móvil y sus cuentas

- Listas de contactos

- Fecha actual y geolocalización

- Información sobre archivos almacenados

- Versión de la aplicación

Además de enviar la ubicación de la víctima cada vez que cambia a un bot de Telegram, el spyware admite la capacidad de descargar y ejecutar módulos adicionales que le permiten exfiltrar archivos de interés, en particular los enviados a través de Telegram y WhatsApp.

"Android.Spy.1292.origin no sólo permite vigilar las ubicaciones de los usuarios, sino también secuestrar archivos confidenciales", afirma Doctor Web. "Además, su funcionalidad puede ampliarse mediante la descarga de nuevos módulos, lo que le permite luego ejecutar un espectro más amplio de tareas maliciosas".

Para mitigar el riesgo que suponen estas amenazas, se aconseja descargar aplicaciones para Android sólo de mercados de aplicaciones de confianza y evitar descargar versiones de pago "gratuitas" de software de fuentes dudosas.

Organizaciones rusas en la mira de un nuevo backdoor de Windows

La revelación se produce cuando Kaspersky ha revelado que varias grandes organizaciones de Rusia, que abarcan los sectores gubernamental, financiero e industrial, han sido blanco de un sofisticado backdoor haciéndolo pasar por una actualización de un software de red segura llamado ViPNet.

"El backdoor se dirige a ordenadores conectados a redes ViPNet", dijo la empresa en un informe preliminar. "El backdoor se distribuía dentro de archivos LZH con una estructura típica de las actualizaciones del producto de software en cuestión".

Dentro del archivo comprimido hay un ejecutable malicioso ("msinfo32.exe") que actúa como un payload cifrada también incluida en el archivo.

"El payload procesa el contenido del archivo para cargar el backdoor en la memoria", explica Kaspersky. Este backdoor es versátil: "puede conectarse a un servidor C2 a través de TCP, lo que permite al atacante robar archivos de los ordenadores infectados y lanzar componentes maliciosos adicionales, entre otras cosas."

Fuente: thehackernews