Microsoft ha revelado que, entre febrero y julio de 2023, agentes de un Estado-nación iraní llevaron a cabo ataques de pulverización de contraseņas contra miles de organizaciones de todo el mundo.

El gigante tecnológico, que rastrea la actividad bajo el nombre de Peach Sandstorm (antes Holmium), afirma que el adversario perseguía a organizaciones de los sectores de satélites, defensa y farmacéutico para facilitar probablemente la recopilación de inteligencia en apoyo de los intereses del Estado iraní.

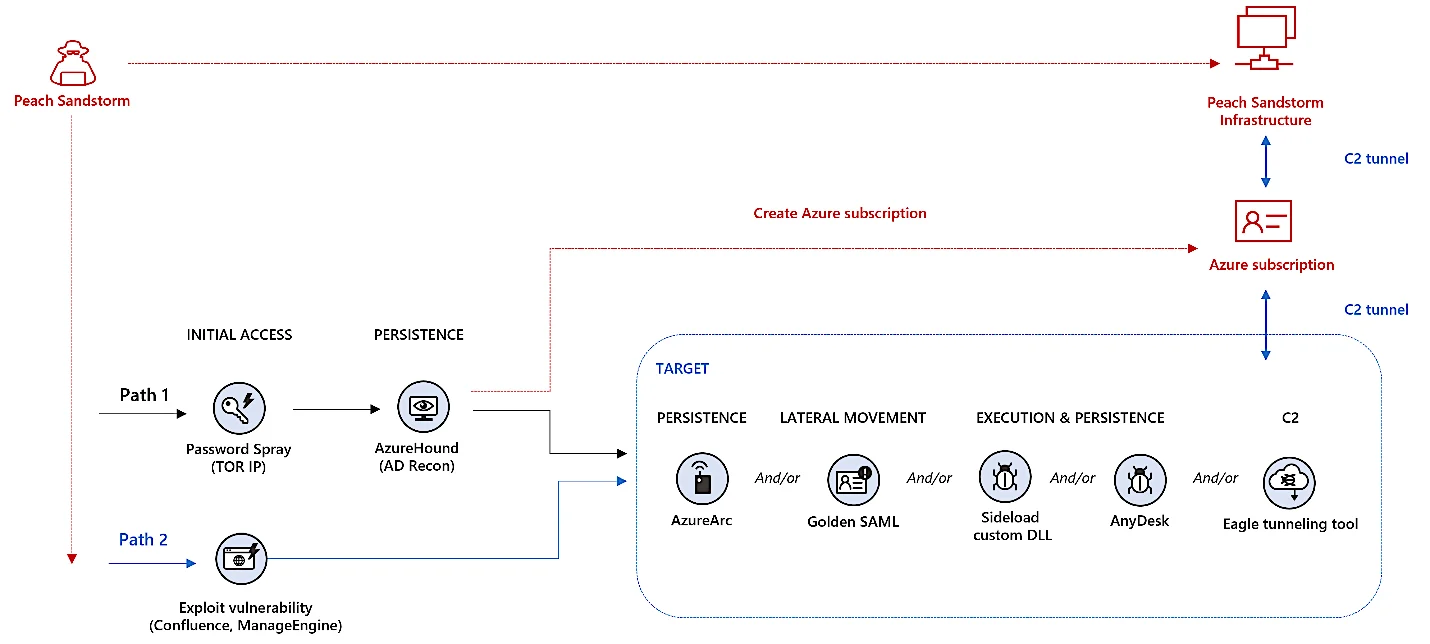

Si la autenticación en una cuenta se realiza correctamente, se ha observado que el agente de la amenaza utiliza una combinación de herramientas disponibles públicamente y personalizadas para el descubrimiento, la persistencia y el movimiento lateral, seguido de la exfiltración de datos en casos limitados.

Peach Sandstorm, también conocida por los nombres APT33, Elfin y Refined Kitten, ha estado vinculada a ataques de spear-phishing contra los sectores aeroespacial y energético en el pasado, algunos de los cuales han implicado el uso del malware limpiador SHAPESHIFT. Se dice que está activo desde al menos 2013.

"En la fase inicial de esta campaņa, Peach Sandstorm llevó a cabo campaņas de pulverización de contraseņas contra miles de organizaciones de varios sectores y zonas geográficas", afirmó el equipo de Inteligencia de Amenazas de Microsoft, seņalando que parte de la actividad es oportunista.

La pulverización de contraseņas se refiere a una técnica en la que un actor malicioso intenta autenticarse en muchas cuentas diferentes utilizando una sola contraseņa o una lista de contraseņas de uso común. Es diferente de los ataques de fuerza bruta, en los que se ataca a una sola cuenta con muchas combinaciones de credenciales.

"La actividad observada en esta campaņa se alineó con un patrón de vida iraní, particularmente a finales de mayo y junio, donde la actividad se produjo casi exclusivamente entre las 9:00 AM y las 5:00 PM hora estándar de Irán (IRST)", aņadió Microsoft.

Las intrusiones se caracterizan por el uso de herramientas de red team de código abierto como AzureHound, un binario Golang para llevar a cabo el reconocimiento, y ROADtools para acceder a los datos en el entorno de nube de un objetivo. Además, se ha observado que los ataques utilizan Azure Arc para establecer la persistencia mediante la conexión a una suscripción de Azure controlada por el actor de la amenaza.

Otras cadenas de ataque montadas por Peach Sandstorm han implicado la explotación de fallos de seguridad en Atlassian Confluence (CVE-2022-26134) o Zoho ManageEngine (CVE-2022-47966) para obtener acceso inicial.

Otros aspectos destacables de la actividad posterior al ataque se refieren al despliegue de la herramienta de monitorización y gestión remota AnyDesk para mantener el acceso, EagleRelay para tunelizar el tráfico de vuelta a su infraestructura y el aprovechamiento de las técnicas de ataque Golden SAML para el movimiento lateral.

"Peach Sandstorm también creó nuevas suscripciones de Azure y aprovechó el acceso que estas suscripciones proporcionaban para llevar a cabo ataques adicionales en entornos de otras organizaciones", dijo Microsoft.

"A medida que Peach Sandstorm desarrolla y utiliza cada vez más nuevas capacidades, las organizaciones deben desarrollar las defensas correspondientes para endurecer sus superficies de ataque y aumentar los costes de estos ataques."

Fuente: thehackernews