Los investigadores de ciberseguridad han detectado un paquete sospechoso en el repositorio Python Package Index (PyPI) que afirma ofrecer la posibilidad de crear un servicio proxy SOCKS5, al tiempo que proporciona una funcionalidad similar a una entrada secreta para introducir cargas útiles adicionales en los sistemas Windows.

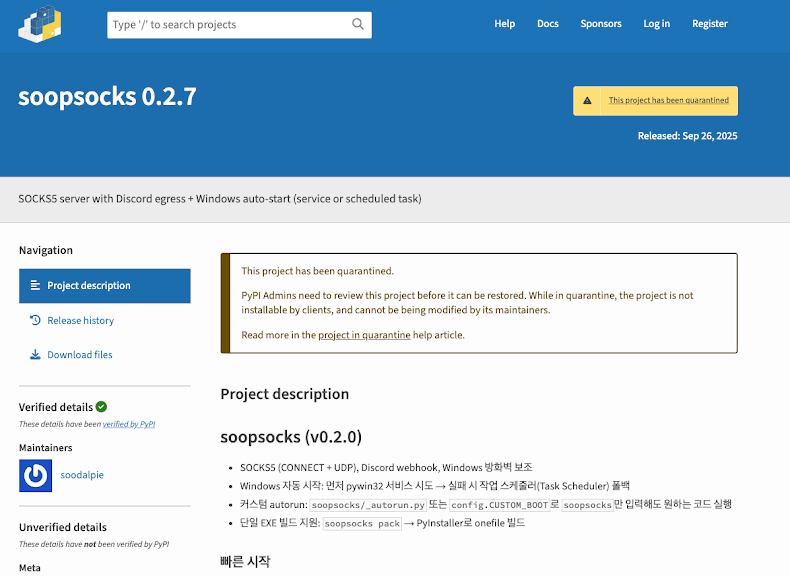

El paquete engañoso, denominado soopsocks, atrajo un total de 2653 descargas antes de ser retirado. Fue subido por primera vez por un usuario llamado soodalpie el 26 de septiembre de 2025, la misma fecha en que se creó la cuenta.

"Aunque proporciona esta capacidad, muestra un comportamiento similar al de un servidor proxy backdoor dirigido a plataformas Windows, utilizando procesos de instalación automatizados a través de VBScript o una versión ejecutable", afirmó JFrog en un análisis.

El ejecutable (_AUTORUN.EXE) es un archivo Go compilado que, además de incluir una implementación SOCKS5 como se anuncia, también está diseñado para ejecutar scripts de PowerShell, establecer reglas de firewall y reiniciarse con permisos elevados. También lleva a cabo un reconocimiento básico del sistema y la red, incluyendo la configuración de seguridad de Internet Explorer y la fecha de instalación de Windows, y exfiltra la información a un webhook de Discord codificado.

"_AUTORUN. VBS", el script de Visual Basic lanzado por el paquete Python en las versiones 0.2.5 y 0.2.6, también es capaz de ejecutar un script de PowerShell, que a continuación descarga un archivo ZIP que contiene el binario legítimo de Python desde un dominio externo (install.soop[.]space:6969) y genera un script por lotes configurado para instalar el paquete mediante el comando pip install y ejecutarlo.

A continuación, el script PowerShell invoca el script por lotes, lo que provoca que se ejecute el paquete Python, que, a su vez, se eleva a sí mismo para ejecutarse con privilegios administrativos (si aún no lo ha hecho), configura las reglas del firewall para permitir la comunicación UDP y TCP a través del puerto 1080, se instala como un servicio, mantiene la comunicación con un webhook de Discord y configura la persistencia en el host utilizando una tarea programada para asegurarse de que se inicia automáticamente al reiniciar el sistema.

"Soopsocks es un proxy SOCKS5 bien diseñado con soporte completo para Windows Bootstrap", afirmó JFrog. «Sin embargo, dada su forma de funcionar y las acciones que realiza durante el tiempo de ejecución, muestra signos de actividad maliciosa, como reglas de firewall, permisos elevados, varios comandos de PowerShell y la transferencia de scripts Python simples y configurables a un ejecutable Go con parámetros codificados, versión con capacidades de reconocimiento a un webhook Discord predeterminado».

La revelación se produce después de que los mantenedores de paquetes npm hayan expresado su preocupación por la falta de flujos de trabajo 2FA nativos para CI/CD, la compatibilidad con flujos de trabajo autohospedados para publicaciones fiables y la gestión de tokens tras los cambios radicales introducidos por GitHub en respuesta a la creciente ola de ataques a la cadena de suministro de software, según Socket.

A principios de esta semana, GitHub anunció que en breve revocará todos los tokens heredados para los editores de npm y que todos los tokens de acceso granular para npm tendrán una caducidad predeterminada de siete días (en lugar de 30 días) y una caducidad máxima de 90 días, que antes era ilimitada.

"Los tokens de larga duración son un vector principal para los ataques a la cadena de suministro. Cuando los tokens se ven comprometidos, una vida útil más corta limita el tiempo de exposición y reduce el daño potencial", afirmó. "Este cambio alinea a npm con las mejores prácticas de seguridad ya adoptadas en toda la industria".

Esto se produce al mismo tiempo que la empresa de seguridad de la cadena de suministro de software ha lanzado una herramienta gratuita llamada Socket Firewall que bloquea los paquetes maliciosos en el momento de la instalación en los ecosistemas npm, Python y Rust, lo que permite a los desarrolladores proteger sus entornos contra posibles amenazas.

"Socket Firewall no se limita a protegerte de las dependencias problemáticas de alto nivel. También evitará que el gestor de paquetes recupere cualquier dependencia transitiva que se sepa que es maliciosa", añade la empresa.

Fuente: thehackernews