QNAP ha corregido una vulnerabilidad crítica zero-day explotada por investigadores de seguridad el jueves para comprometer un dispositivo NAS TS-464 durante la competición Pwn2Own Ireland 2024.

Identificado como CVE-2024-50388, el fallo de seguridad está causado por una debilidad en la inyección de comandos del sistema operativo en la versión 25.1.x de HBS 3 Hybrid Backup Sync, la solución de recuperación de desastres y copia de seguridad de datos de la compañía.

"Se ha informado de una vulnerabilidad de inyección de comandos del sistema operativo que afecta a HBS 3 Hybrid Backup Sync. Si se explota, la vulnerabilidad podría permitir a atacantes remotos ejecutar comandos arbitrarios", dijo QNAP en un aviso de seguridad el martes.

La empresa ha solucionado el fallo de seguridad en HBS 3 Hybrid Backup Sync 25.1.1.673 y posteriores.

Para actualizar HBS 3 en su dispositivo NAS, inicie sesión en QTS o QuTS hero como administrador, abra el App Center y busque "HBS 3 Hybrid Backup Sync".

Si hay una actualización disponible, haga clic en "Actualizar". Sin embargo, el botón "Actualizar" no estará disponible si su HBS 3 Hybrid Backup Sync ya está actualizado.

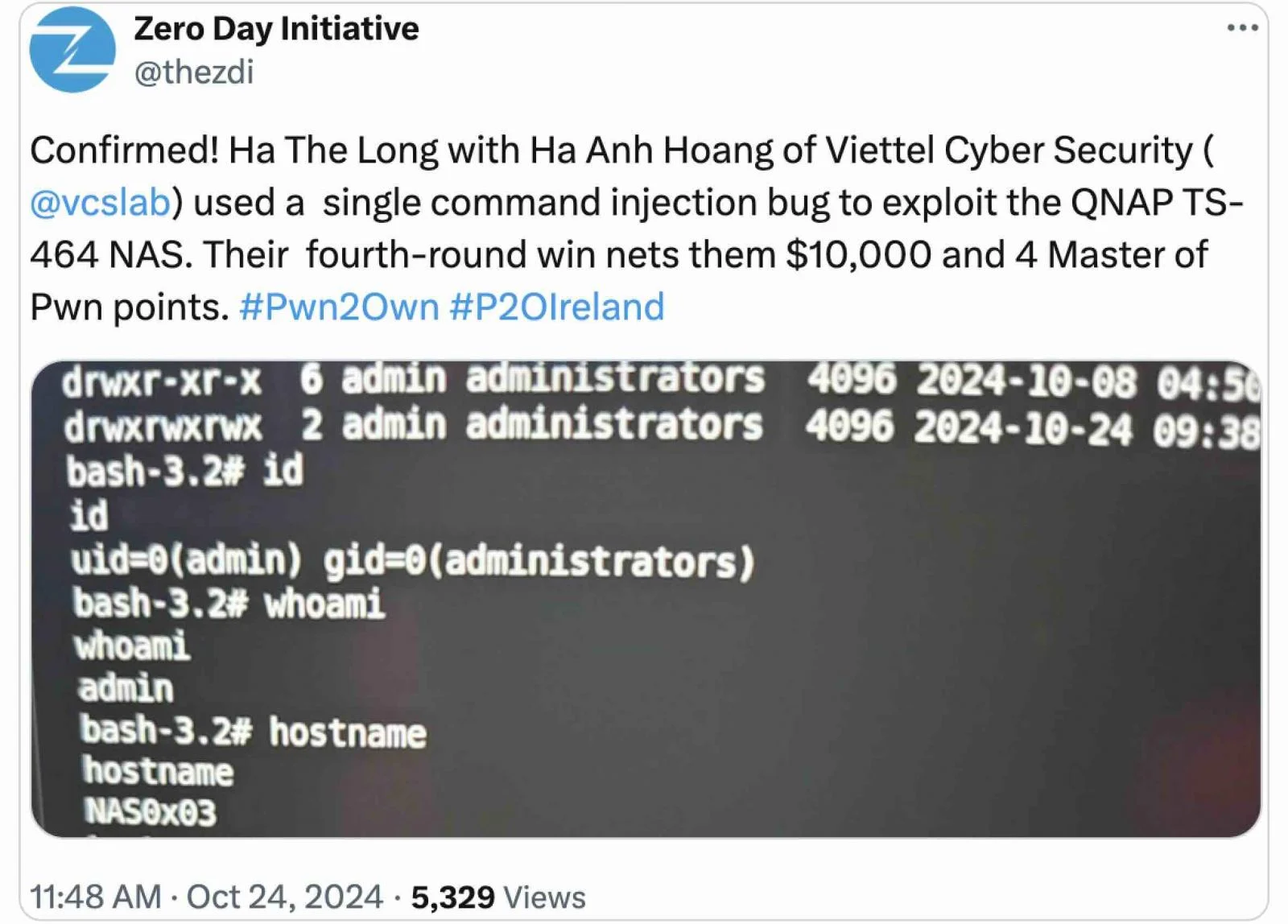

El zero-day se parcheó cinco días después de que Ha The Long y Ha Anh Hoang, de Viettel Cyber Security, ejecutaran código arbitrario y obtuvieran privilegios de administrador en el tercer día de Pwn2Own Ireland 2024.

Sin embargo, después del concurso Pwn2Own, los proveedores suelen tomarse su tiempo para publicar los parches de seguridad, ya que disponen de 90 días hasta que la Zero Day Initiative de Trend Micro publique los detalles sobre los fallos de seguridad demostrados y revelados durante el concurso.

El equipo Viettel ganó Pwn2Own Ireland 2024, que finalizó tras cuatro días de competición, el viernes 25 de octubre. Se entregaron más de un millón de dólares en premios a los hackers que revelaron más de 70 vulnerabilidades únicas zero-day.

Hace tres años, QNAP también eliminó una cuenta backdoor en su solución Hybrid Backup Sync (CVE-2021-28799), que fue explotada junto con una vulnerabilidad SQL Injection en Multimedia Console y el Media Streaming Add-On(CVE-2020-36195) para desplegar el ransomware Qlocker en dispositivos NAS expuestos a Internet para cifrar archivos.

Los dispositivos QNAP son un objetivo popular entre las bandas de ransomware porque almacenan archivos personales confidenciales, lo que los convierte en la palanca perfecta para obligar a las víctimas a pagar un rescate para descifrar los datos.

En junio de 2020, QNAP advirtió de ataques de ransomware eCh0raix que aprovechaban fallos de seguridad de la aplicación Photo Station. Un año después, eCh0raix (también conocido como QNAPCrypt) volvió en ataques que explotaban vulnerabilidades conocidas y forzaban cuentas con contraseñas débiles.

QNAP también alertó a los clientes en septiembre de 2020 de los ataques de ransomware AgeLocker dirigidos a dispositivos NAS expuestos públicamente que ejecutaban versiones antiguas y vulnerables de Photo Station.

Fuente: bleepingcomputer