Una exhaustiva auditoría de seguridad de QNAP QTS, el sistema operativo de los productos NAS de la compańía, ha descubierto quince vulnerabilidades de diversa gravedad, de las que once siguen sin corregirse.

Entre ellas se encuentra CVE-2024-27130, una vulnerabilidad de desbordamiento de búfer de pila sin parchear en la función 'No_Support_ACL' de 'share.cgi', que podría permitir a un atacante la ejecución remota de código cuando se cumplen determinados requisitos previos.

El proveedor respondió a los informes de vulnerabilidades enviados entre el 12 de diciembre de 2023 y el 23 de enero de 2024 con múltiples retrasos y sólo ha corregido cuatro de los quince fallos.

Las vulnerabilidades fueron descubiertas por WatchTowr Labs, que publicó el viernes los detalles completos de sus hallazgos y una prueba de concepto (PoC) del exploit para CVE-2024-27130.

Las vulnerabilidades del QTS

Los fallos descubiertos por los analistas de WatchTowr están relacionados principalmente con la ejecución de código, desbordamientos de búfer, corrupción de memoria, omisión de autenticación y problemas de XSS, que afectan a la seguridad de los dispositivos de almacenamiento en red (NAS) en diferentes entornos de implementación.

WatchTowr enumera un total de quince fallos, que se resumen a continuación:

- CVE-2023-50361: Uso inseguro de sprintf en getQpkgDir invocado desde userConfig.cgi.

- CVE-2023-50362: Uso inseguro de funciones SQLite accesibles a través del parámetro addPersonalSmtp de userConfig.cgi.

- CVE-2023-50363: La falta de autenticación permite deshabilitar la autenticación de dos factores para usuarios arbitrarios.

- CVE-2023-50364: Desbordamiento de heap a través de un nombre de directorio largo cuando se visualiza el listado de archivos mediante la función get_dirs de privWizard.cgi.

- CVE-2024-21902: La falta de autenticación permite a todos los usuarios ver o borrar los registros del sistema y realizar acciones adicionales.

- CVE-2024-27127: Un doble-libre en utilRequest.cgi a través de la función delete_share.

- CVE-2024-27128: Desbordamiento de pila en la función check_email, accesible a través de las acciones share_file y send_share_mail de utilRequest.cgi.

- CVE-2024-27129: Uso inseguro de strcpy en la función get_tree de utilRequest.cgi.

- CVE-2024-27130: Uso inseguro de strcpy en No_Support_ACL accesible por la función get_file_size de share.cgi.

- CVE-2024-27131: La suplantación de registros a través de x-forwarded-for permite a los usuarios hacer que se registren descargas solicitadas desde ubicaciones de origen arbitrarias.

- WT-2023-0050: Bajo embargo extendido debido a un problema inesperadamente complejo.

- WT-2024-0004: XSS almacenado a través de mensajes syslog remotos.

- WT-2024-0005: XSS almacenado a través del descubrimiento remoto de dispositivos.

- WT-2024-0006: Falta de limitación de velocidad en la API de autenticación.

- WT-2024-00XX: Bajo embargo de 90 días según VDP.

Los fallos anteriores afectan a QTS, el sistema operativo NAS de los dispositivos QNAP, QuTScloud, la versión optimizada para VM de QTS, y QTS hero, una versión especializada centrada en el alto rendimiento.

QNAP ha solucionado las vulnerabilidades CVE-2023-50361 a CVE-2023-50364 en una actualización de seguridad publicada en abril de 2024, en las versiones QTS 5.1.6.2722 build 20240402 y posteriores, y QuTS hero h5.1.6.2734 build 20240414 y posteriores.

Sin embargo, el resto de vulnerabilidades descubiertas por WatchTowr siguen sin corregirse.

PoC para RCE de día cero

La vulnerabilidad QNAP CVE-2024-27130 es causada por el uso inseguro de la función 'strcpy' en la función No_Support_ACL. Esta función es utilizada por la petición get_file_size en el script share.cgi, utilizado cuando se comparten archivos multimedia con usuarios externos.

Un atacante puede crear una petición maliciosa con un parámetro 'name' especialmente diseńado, causando el desbordamiento de búfer que conduce a la ejecución remota de código.

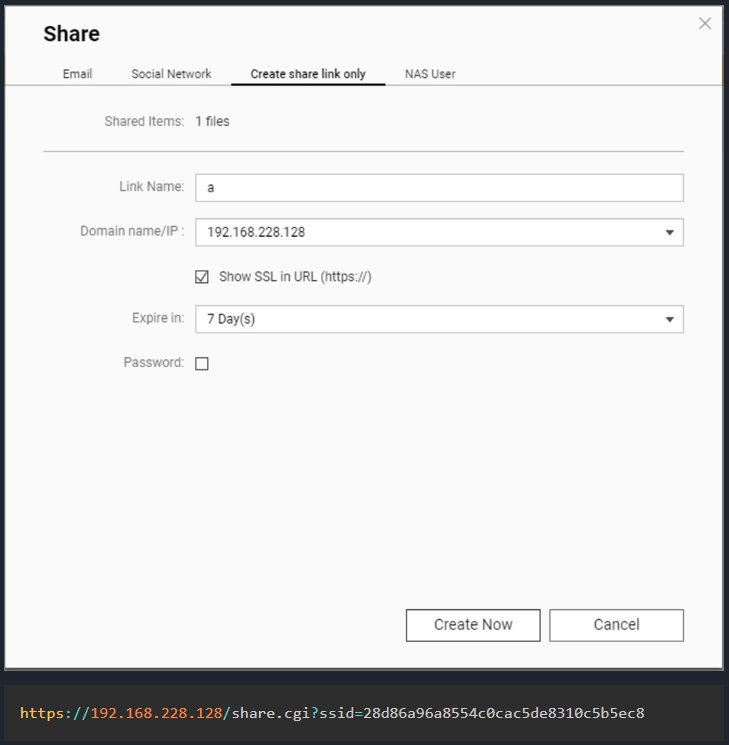

Para explotar CVE-2024-27130, el atacante necesita un parámetro 'ssid' válido, que se genera cuando un usuario del NAS comparte un archivo desde su dispositivo QNAP.

Este parámetro se incluye en la URL del enlace 'share' creado en un dispositivo, por lo que un atacante tendría que utilizar algún tipo de ingeniería social para acceder a él. Sin embargo, se descubrió que los usuarios a veces comparten estos enlaces en línea, lo que permite indexarlos y recuperarlos con una simple búsqueda en Google.

Cuadro de diálogo Compartir archivo (arriba) y ssid en URL (abajo)

Fuente: WatchTowr

En resumen, CVE-2024-27130 no es fácil de explotar, aunque el requisito previo del SSID puede cumplirse para determinados actores.

WatchTowr publicó un exploit en GitHub, en el que demuestran cómo crear una carga útil que crea una cuenta «watchtowr» en un dispositivo QNAP y la agrega a sudoers para obtener privilegios elevados.

Se han puesto en contacto con QNAP para obtener una declaración sobre los fallos revelados, pero no se ha recibido ningún comentario de inmediato.

Fuente: bleepingcomputer