Los grupos de ransomware ahora explotan una vulnerabilidad de seguridad crítica que permite a los atacantes obtener la ejecución remota de código (RCE) en servidores vulnerables de Veeam Backup & Replication (VBR).

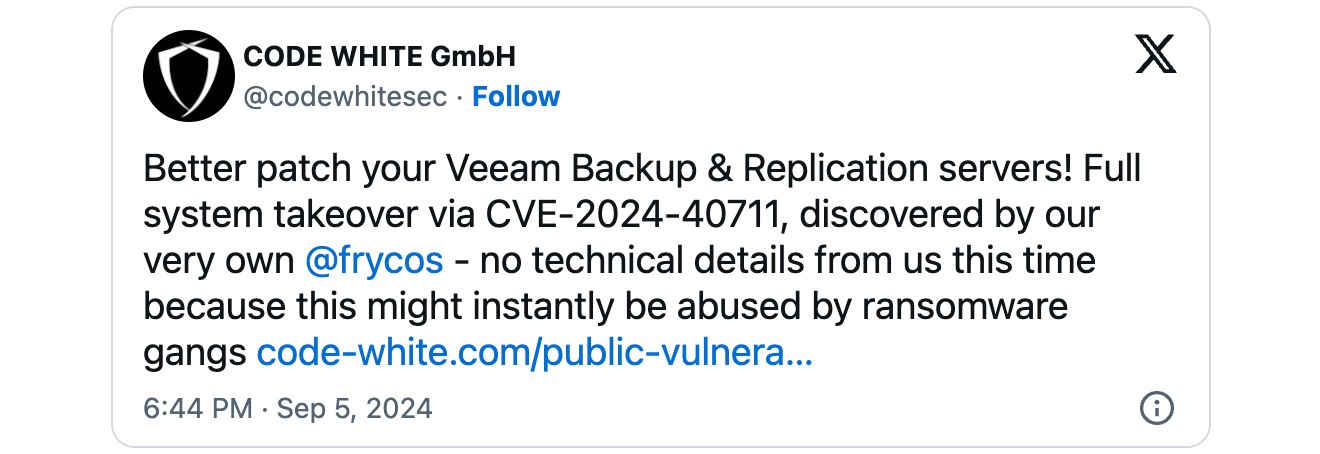

El investigador de seguridad de Code White Florian Hauser descubrió que el fallo de seguridad, ahora rastreado como CVE-2024-40711, está causado por una debilidad en la deserialización de datos no confiables que los actores de amenazas no autenticados pueden explotar en ataques de baja complejidad.

Veeam reveló la vulnerabilidad y publicó actualizaciones de seguridad el 4 de septiembre, mientras que watchTowr Labs publicó un análisis técnico el 9 de septiembre. Sin embargo, watchTowr Labs retrasó la publicación del código de prueba de concepto del exploit hasta el 15 de septiembre para dar a los administradores tiempo suficiente para proteger sus servidores.

El retraso se debe a que las empresas utilizan el software VBR de Veeam como solución de protección de datos y recuperación ante desastres para realizar copias de seguridad, restaurar y replicar máquinas virtuales, físicas y en la nube.

Esto lo convierte en un objetivo muy popular para los actores maliciosos que buscan un acceso rápido a los datos de copia de seguridad de una empresa.

Tal y como descubrieron los equipos de respuesta a incidentes de Sophos X-Ops el mes pasado, el fallo CVE-2024-40711 RCE se detectó rápidamente y se explotó en los ataques de ransomware Akira y Fog junto con credenciales previamente comprometidas para añadir una cuenta local "punto" a los grupos locales Administradores y Usuarios de Escritorio Remoto.

"En un caso, los atacantes lanzaron el ransomware Fog. Otro ataque en el mismo periodo de tiempo intentó desplegar el ransomware Akira. Los indicadores en los 4 casos se solapan con ataques anteriores de ransomware Akira y Fog", dijo Sophos X-Ops.

"En cada uno de los casos, los atacantes accedieron inicialmente a los objetivos utilizando puertas de enlace VPN comprometidas sin autenticación multifactor habilitada. Algunas de estas VPN ejecutaban versiones de software no compatibles".

"En el incidente del ransomware Fog, el atacante lo desplegó en un servidor Hyper-V desprotegido y luego utilizó la utilidad rclone para exfiltrar datos".

Veeam objeto de ataques de ransomware

El año pasado, el 7 de marzo de 2023, Veeam también parcheó una vulnerabilidad de alta gravedad en el software Backup & Replication (CVE-2023-27532) que puede ser explotada para vulnerar hosts de infraestructuras de backup.

Semanas más tarde, a finales de marzo, la empresa finlandesa de ciberseguridad y privacidad WithSecure detectó exploits CVE-2023-27532 desplegados en ataques vinculados al grupo de amenazas FIN7, con motivaciones financieras, conocido por sus vínculos con las operaciones de ransomware Conti, REvil, Maze, Egregor y BlackBasta.

Meses después, el mismo exploit VBR de Veeam se utilizó en ataques de ransomware en Cuba contra infraestructuras críticas estadounidenses y empresas de TI latinoamericanas.

Veeam afirma que sus productos son utilizados por más de 550.000 clientes en todo el mundo, incluyendo al menos el 74% de todas las empresas Global 2.000.

Fuente: bleepingcomputer