Se ha observado que los autores de la amenaza BlackByte se aprovechan de un fallo de seguridad recientemente parcheado que afecta a los hipervisores VMware ESXi y de varios controladores vulnerables para desactivar las protecciones de seguridad.

"El grupo de ransomware BlackByte sigue aprovechando las tácticas, técnicas y procedimientos (TTP) que han constituido la base de su actividad desde su creación, repitiendo continuamente el uso de controladores vulnerables para eludir las protecciones de seguridad y desplegando un encriptador de ransomware autopropagable y gusanizable", afirma Cisco Talos en un informe técnico compartido con The Hacker News.

La explotación de CVE-2024-37085, una vulnerabilidad de elusión de autenticación en VMware ESXi que también ha sido utilizada como arma por otros grupos de ransomware, es una señal de que el grupo de ciberdelincuencia se está apartando de los enfoques establecidos.

BlackByte hizo su debut en la segunda mitad de 2021 y se supone que es una de las variantes de ransomware que han surgido en los meses previos al cierre del infame grupo de ransomware Conti.

El grupo de ransomware-as-a-service (RaaS) tiene un historial de explotación de vulnerabilidades ProxyShell en Microsoft Exchange Server para obtener acceso inicial, mientras que evita los sistemas que utilizan el ruso y una serie de idiomas de Europa del Este.

Al igual que los grupos RaaS, también recurre a la doble extorsión como parte de los ataques, adoptando un enfoque de nombrar y avergonzar a través de un sitio de filtración de datos operado en la web oscura para presionar a las víctimas para que paguen. Hasta la fecha se han observado múltiples variantes del ransomware, escritas en C, .NET y Go.

Aunque Trustwave publicó un descifrador para BlackByte en octubre de 2021, el grupo ha seguido perfeccionando su modus operandi, llegando incluso a emplear una herramienta personalizada llamada ExByte para la exfiltración de datos antes de iniciar el cifrado.

Un aviso publicado por el gobierno estadounidense a principios de 2022 atribuyó al grupo RaaS ataques con motivación financiera dirigidos a sectores de infraestructuras críticas, como el financiero, el agroalimentario y las instalaciones gubernamentales.

Uno de los aspectos importantes de sus ataques es el uso de controladores vulnerables para poner fin a los procesos de seguridad y eludir los controles, una técnica conocida como bring your own vulnerable driver (BYOVD).

Cisco Talos, que investigó un reciente ataque de ransomware BlackByte, dijo que la intrusión probablemente se facilitó utilizando credenciales válidas para acceder a la VPN de la organización víctima. Se cree que el acceso inicial se obtuvo mediante un ataque de fuerza bruta.

"Dado el historial de BlackByte de explotar vulnerabilidades de cara al público para el acceso inicial, el uso de VPN para el acceso remoto puede representar un ligero cambio en la técnica o podría representar oportunismo", dijeron los investigadores de seguridad James Nutland, Craig Jackson, Terryn Valikodath y Brennan Evans. "El uso de la VPN de la víctima para el acceso remoto también ofrece al adversario otras ventajas, como la reducción de la visibilidad desde el EDR de la organización".

El actor de la amenaza consiguió posteriormente escalar sus privilegios, utilizando los permisos de acceso al servidor VMware vCenter de la organización para crear y añadir nuevas cuentas a un grupo de Active Directory llamado ESX Admins. Esto, dijo Talos, se hizo mediante la explotación de CVE-2024-37085, que permite a un atacante obtener privilegios de administrador en el hipervisor mediante la creación de un grupo con ese nombre y la adición de cualquier usuario a la misma.

Este privilegio podría entonces ser abusado para controlar máquinas virtuales (VMs), modificar la configuración del servidor host y obtener acceso no autorizado a los registros del sistema, diagnósticos y herramientas de monitorización del rendimiento.

Talos señaló que la explotación del fallo tuvo lugar pocos días después de su divulgación pública, lo que pone de relieve la velocidad a la que los actores de amenazas refinan sus tácticas para incorporar vulnerabilidades recién divulgadas a su arsenal y avanzar en sus ataques.

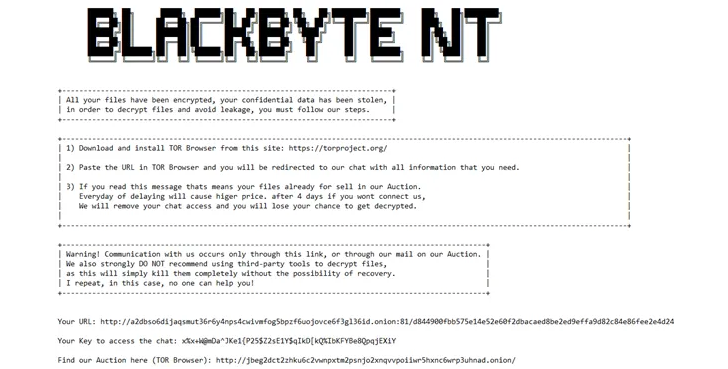

Además, los recientes ataques de BlackByte culminan con la reescritura de los archivos cifrados con la extensión de archivo "blackbytent_h", y el cifrador también deja caer cuatro controladores vulnerables como parte del ataque BYOVD. Los cuatro controladores siguen una convención de nomenclatura similar: Ocho caracteres alfanuméricos aleatorios seguidos de un guión bajo y un valor numérico incremental.

- AM35W2PH (RtCore64.sys)

- AM35W2PH_1 (DBUtil_2_3.sys)

- AM35W2PH_2 (zamguard64.sys conocido como Terminator)

- AM35W2PH_3 (gdrv.sys)

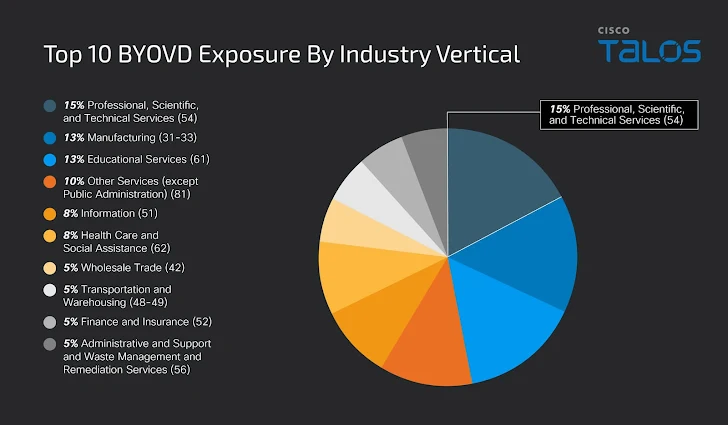

Los sectores de servicios profesionales, científicos y técnicos son los más expuestos a los actores vulnerables observados, con un 15% del total, seguidos de la industria manufacturera (13%) y los servicios educativos (13%). Talos también ha evaluado que es probable que el actor de la amenaza sea más activo de lo que parece, y que solo se estima que entre el 20 % y el 30 % de las víctimas se hacen públicas, aunque la razón exacta de esta disparidad sigue sin estar clara.

"La progresión de BlackByte en los lenguajes de programación de C# a Go y posteriormente a C/C++ en la última versión de su encriptador - BlackByteNT - representa un esfuerzo deliberado para aumentar la resistencia del malware contra la detección y el análisis", dijeron los investigadores.

"Los lenguajes complejos como C/C++ permiten la incorporación de técnicas avanzadas antianálisis y antidepuración, que se han observado en las herramientas de BlackByte durante el análisis detallado realizado por otros investigadores de seguridad."

La revelación se produce mientras Group-IB desvelaba las tácticas asociadas a otras dos cepas de ransomware rastreadas como Brain Cipher y RansomHub, subrayando las posibles conexiones de la primera con grupos de ransomware como EstateRansomware, SenSayQ y RebornRansomware.

"Hay similitudes en términos de estilo y contenido de la nota de rescate de Brain Cipher con las del ransomware SenSayQ", dijo la compañía de ciberseguridad de Singapur. "Los sitios web TOR del grupo de ransomware Brain Cipher y del grupo de ransomware SenSayQ utilizan tecnologías y scripts similares".

Por otra parte, se ha observado que RansomHub recluta a antiguos afiliados de Scattered Spider, un detalle que salió a la luz por primera vez el mes pasado. La mayoría de los ataques se han dirigido a los sectores sanitario, financiero y gubernamental de Estados Unidos, Brasil, Italia, España y Reino Unido.

"Para el acceso inicial, los afiliados suelen comprar cuentas de dominio válidas comprometidas a Initial Access Brokers (IABs) y servicios remotos externos", dijo Group-IB, añadiendo que ?las cuentas han sido adquiridas a través de LummaC2 stealer?.

"Las tácticas de RansomHub incluyen el aprovechamiento de cuentas de dominio comprometidas y VPN públicas para el acceso inicial, seguido de la exfiltración de datos y amplios procesos de cifrado. Su reciente introducción de un programa de afiliados RaaS y el uso de pagos de rescate de alta demanda ilustran su enfoque evolutivo y agresivo."

Fuente: thehackernews